「TrendLabs(トレンドラボ)」では、自身の活動を隠ぺいさせる目的で正規のアプリケーションを悪用する「PoisonIvy」の検体を入手しました。「BKDR_POISON.BTA」として検出される ”newdev.dll” は、これまでの PoisonIvy が用いた手法と異なり、「DLLプリロード攻撃(別名:バイナリの植え付け)」として知られる手法を利用します。DLLプリロード攻撃は、実行された正規アプリが同じフォルダに存在する正規ファイルの同名ファイルを読み込んでしまうことを狙ったものです。これにより、ユーザは正規アプリや無害な文章ファイルを開いたつもりでも、その裏で不正プログラムが実行されてしまいます。

■事例1:”VMware Network Install Library”を利用

「BKDR_POISON.BTA」として検出される ”newdev.dll” は、”VMware Network Install Library” の正規実行ファイル ”vnetlib.exe” と同じフォルダに自身のコピーを作成します。、”vnetlib.exe” が実行されると、正規の ”newdev.dll” あるいはシステムフォルダにある ”Add Hardware Device Library” の代わりに同じフォルダに存在する BKDR_POISON.BTA自身を自動的に読み込みます。このバックドア型不正プログラムは、一旦読み込まれると、特定のレジストリ値を追加し、Windows が起動するたびに自動実行されることとなります。

「BKDR_POISON.BTA」は、次に、非表示で起動した Internet Explorer(”iexplore.exe”)のプロセスに不正コードを組み込みます。”iexplore.exe” に組み込んだコードには、ファイアウォールを回避するバックドア活動が含まれています。

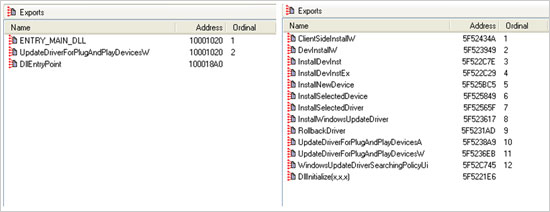

また、トレンドラボでは、「BKDR_POISON.BTA」がエクスポートする関数の数と正規ファイル ”newdev.dll” のエクスポートする関数の数が異なることも確認しています(図1参照)。これは、「BKDR_POISON.BTA」のエクスポートに必要な関数が、正規実行ファイル ”vnetlib.exe” がインポートする関数だからと考えられます。

|

|

|

|

|

|

■事例2:利用される DLLファイルは ”imeshare.dll”

PosionIvy による DLLプリロード手法の利用について、別の事例でも確認しています。この検体は、日本からの検体調査ケースの中から確認されました。調査した圧縮ファイル内には、無害な文書ファイルと ”imeshare.dll” という名前の DLLファイル(「BKDR_POISON.DMI」として検出)が含まれていました。なお、正規ファイルの ”imeshare.dll” は、通常システムフォルダ内にあります。無害な文書ファイルを開封すると、同じフォルダ内に存在する ”imeshare.dll” が読み込まれてしまいます。これが発端となり、「BKDR_POISON.DMI」は、DLLファイルプリロードの手法を用いて活動を開始することになります。

■なぜPoisonIvyはDLLプリロード攻撃を利用したのか

「DLLプリロード」の手法を利用すること自体、目新しいことではありません。この手法は、標的型攻撃で利用される RAT「PlugX」が利用することで知られています。しかし今回、この手法が同じく標的型攻撃で利用される「PoisonIvy」でも用いられていることに注目すべきです。2012年9月中旬、トレンドラボでは「標的型攻撃用に特注された RAT「PlugX」と「PoisonIvy」の緊密な関係が明らかに」について本ブログ上で報告しました。記事中で PoisonIvy と PlugX を用いた標的型攻撃において、攻撃者は何らかの関連性があると結論付けています。今回の PoisonIvy の活動は、この関連性の例とも言えます。攻撃者は PlugX 自身の活動を首尾よく隠ぺいし続けた DLLプリロード手法の有効性を確認し、今後、他の RAT や不正プログラムにこの DLLプリロード手法を適応させるために調整しているのかもしれません。

PoisonIvy は、ここ数年、根強く世界中で利用されている RAT であるため、攻撃者は、自身の標的型攻撃のキャンペーンに DLLプリロードの手法を再利用するに至ったと考えられます。ただし、これは、検出を回避するために感染経路を変更したに過ぎません。トレンドマイクロでは、「2013年の脅威は何か? トレンドマイクロのセキュリティ予測」において、従来の不正プログラムや脅威が少しずつ改良され、稀ではあるが、攻撃の実行・拡散方法の観点からより巧妙になる新しい脅威や攻撃が確認されるだろう、と予測しています。そして今回の PoisonIvy が DLLプリロードの手法を取り入れた改良点は、この予測通りであったと言えるでしょう。

■トレンドマイクロの対策とは

トレンドマイクロのユーザは、トレンドマイクロのクラウド型セキュリティ基盤「Trend Micro Smart Protection Network」の「E-mailレピュテーション」技術により、この脅威に関連する Eメールがブロックされ、「Webレピュテーション」技術により、関連 C&Cサーバへのアクセスがブロックされます。また、「ファイルレピュテーション」技術により、「BKDR_POISON(PoisonIvy)」、「BKDR_PLUGX」(および「TROJ_PLUGX」(PlugX)を検出し、削除します。

参考記事:

by Abraham Camba (Threats Researcher)

翻訳:船越 麻衣子(Core Technology Marketing, TrendLabs)