ソーシャル・ネットワーキング・サービス(SNS)は、これまで、さまざまな不正な攻撃でサイバー犯罪者たちによって頻繁に悪用されてきており、そのほとんどはフィッシングやスパムといた手法を取り入れたものでした。こういった攻撃の1つが、「Blackhole Exploit kit(BHEK)」によるスパムメール拡散で、長い間インターネットユーザを悩ませ続けてきました。この BHEK によるスパムメール攻撃は、ユーザを引きつけるために人気のブランド名やWebサイトを利用することで知られています。

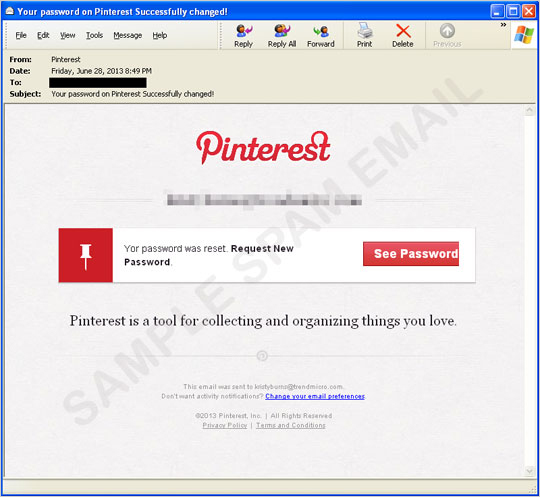

そして今回、「TrendLabs(トレンドラボ)」は、SNS「Pinterest」とそのユーザを狙う BHEK によるスパムメール攻撃を確認しました。しかし、これは驚くに値しません。この攻撃より以前にも、Pinterest は、不正な Web サイトへ誘導するアンケート詐欺やスパムメールといった他の脅威に悪用されていました。

|

|

|

トレンドラボは、問題のスパムメールの検体を入手し、解析の結果、この攻撃がどのように行われるのか確認しました。この攻撃における感染フローは以下のとおりです。

- ユーザが、スパムメールを受信。問題のメールは、Pinterest からの正規のメールと酷似するよう作成されており、ユーザにパスワードの変更が完了したことを通知が記載されている。またユーザが新しいパスワードを確認するためのリンクを提示する。

- ユーザが誤ってそのリンクをクリックしてしまった場合、複数のWebサイトへと誘導されることとなる。この誘導を促すファイルは、トレンドマイクロの製品では「HTML_IFRAME.USR」として検出される。

- 「HTML_IFRAME.USR」は、「TROJ_PIDIEF.USR」として検出されるファイルをコンピュータにダウンロード。そして「TROJ_PIDIEF.USR」は、最終的な不正活動を行う「BKDR_KRIDEX.KA」を作成する。このバックドア型不正プログラムは、不正リモートユーザからのコマンドを実行する機能を備えており、これによりコンピュータのセキュリティが侵害されることとなる。

この不正活動において目新しいものはありませんが、ユーザは、アカウントに関連する変更を行う場合、自身が利用する Web サイト上のみにおいて実施するよう心がけてください。なおトレンドラボは、最終的な不正活動を行う不正プログラムが「CRIDEX」ファミリの亜種である点に注目しています。このファミリは、BHEK による攻撃で利用される2種類のファミリのうちの1つであるとしてこれまでのブログ記事で言及しているものです。「ZBOT」と同様、この「CRIDEX」も主にオンライン銀行の情報を収集するために利用されます。

こういった一連の脅威から身を守るために、ユーザはコンピュータにインストールされているすべてのソフトウェア(具体的には “Java” や “Adobe Acrobat”、”Adobe Reader”、”Adobe Flash Player” など)の修正プログラムの更新を怠らず、最新の状態に維持するように努めてください。そして、使用するブラウザの更新を併せて行うことで被害者になることから回避することができます。なぜなら、BHEK による攻撃は、有名なソフトウェアに存在する脆弱性を利用することで実行されるからです。さらに不審なメール内にあるリンクのクリックを避け、電話や面会するといった方法を介して送信元に連絡を取り、メールの内容を確認することも効果的です。

トレンドマイクロ製品をご利用のユーザは、弊社のクラウド型セキュリティ基盤「Trend Micro Smart Protection Network」によって守られています。特に「E-mailレピュテーション」技術により、この脅威に関連する E メールをブロックします。また「Webレピュテーション」技術により、この脅威に関連する不正な Web サイトへのアクセスをブロックします。そして、「ファイルレピュテーション」技術により、上述の不正プログラムを検出し、削除します。

※協力執筆者:Alvin Bacani(Threat Response Engineers)および Mark Aquino(Anti-Spam Research Engineer)

参考記事:

by Ryan Certeza (Technical Communications)

翻訳:宮越 ちひろ(Core Technology Marketing, TrendLabs)