| 昨年10月に報道を賑わした、国内金融機関のオンラインバンキング利用者を狙って認証情報を詐取する攻撃(国内オンラインバンキング利用者を狙った攻撃、トレンドマイクロが注意喚起)は記憶に新しいところです。トレンドマイクロでは、その後に収集された脅威情報の解析から、同様の日本国内を標的とした攻撃は継続されており、今後は定番化していく危険性が高いものであることを注意喚起します。このような攻撃の被害に遭わないためにも、オンラインバンキングを利用する皆様には、攻撃の手法をよく理解し注意するとともに、対策の徹底を推奨します。 |

オンラインバンキングのアカウント情報を窃取する目的で行われる攻撃は、世界的には既に定番化しており「ZBOT」、「SPYEYE」、「CITADEL」などとよばれる不正プログラムとその作成ツールの流布が確認されています。これらの不正プログラムでは、環境設定ファイルを使うことで標的となる金融機関ごとのカスタマイズが可能です。トレンドマイクロでは今回、特に日本国内の銀行のみを標的にカスタマイズされた不正プログラム(トレンドマイクロ検出名:「TROJ_KREPTK.SM08」)を確認しました。

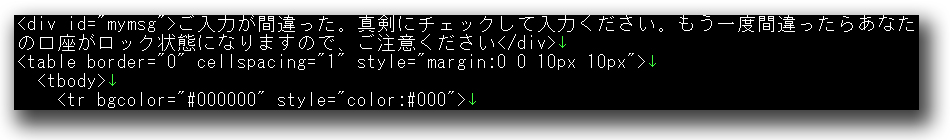

解析の結果、今回の「TROJ_KREPTK.SM08」は、日本国内の 5つの銀行の情報詐取のみにカスタマイズされていることが判明しています。具体的には、感染したコンピュータからの Webサイトへのアクセスを監視し、上記 5つの銀行サイト内の特定のページへのアクセスを感知すると、あらかじめ用意された HTMLコードを Webサイトから感染端末に送られる通信データに付加します。これにより、認証情報の入力を求める偽のポップアップがブラウザ上で表示されます。このポップアップにユーザが認証情報を入力すると指定された不正サーバに送信され、攻撃者がその認証情報を入手可能となります。偽のポップアップはすべて日本語で表示され、完全に日本国内の利用者を標的としたものと言えますが、部分的には違和感のある表現も見られ、攻撃者は日本語に堪能でない可能性があります。

|

|

|

また、詐取した認証情報の送信先となる不正サイトについても、トレンドマイクロのクラウド型セキュリティ基盤「Trend Micro Smart Protection Network」にフィードバックされた情報から攻撃状況の分析を行いました。

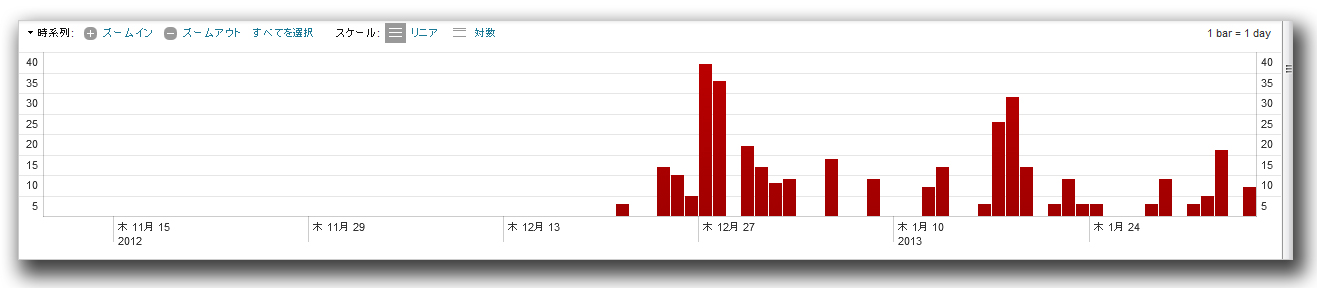

その結果、この不正サイトへは、昨年12月から現在までの間に 300件以上のアクセスがあり、少なくとも 30件以上の IPアドレスから認証情報詐取が行われたと判断できる通信が確認できました。認証情報詐取被害が推測される IPアドレスはすべて日本国内のものであり、多いところでは 55回のアクセスを繰り返していたことも併せて確認できました。この不正サイトにおいて確認できる最初の情報詐取のアクセスは 12月21日に行われていました。不正サイトのドメイン自体は、2012年11月19日に登録されていることから、時期的には昨年10月の攻撃が発覚した後すぐに準備されたもので、実際に 12月下旬から攻撃が行われてきたものと判断できます。

|

|

|

このように、日本国内のオンラインバンキング利用者を狙う不正プログラムによる攻撃は一過性のものではなく、継続されていることが確認できました。これまで、このような認証情報狙いの攻撃としては、偽のサイトにユーザを誘導して情報を入力させるフィッシング詐欺の手法が主流でした。フィッシング詐欺の場合、ブラウザ上に表示される URL などからユーザが偽サイトを認識することが可能であり、インターネット上の偽サイトを捜索する対策も行われているため、攻撃の存在が発覚しやすいものでした。しかし、この不正プログラムを使用した攻撃手法では、ユーザがアクセスしているWebサイトは正規のものであるため確認できる URL は当然正規のものになります。したがって、感染環境以外では異常が確認できないため、より発覚しにくい攻撃手法と言えます。設定ファイルによる攻撃対象のカスタマイズは比較的容易であり、これまでの各種脅威の傾向から考えても、同様の攻撃手法の増加と定番化が予想されます。

オンラインバンキング利用時には、このような認証情報の確認を求める手口を念頭に置きながら利用し、おかしいと感じた場合には金融機関への確認と共に、手動でセキュリティソフトを利用してウイルス検索を行うなどして不正プログラムに感染していないかどうかを確認することを推奨します。その上で、セキュリティソフトをインストールして常に最新の状態にする、OS やアプリケーションの自動アップデート機能を有効にしてブラウザなどのアプリケーションの脆弱性を悪用するような攻撃に備える、などの対策が必要です。

■トレンドマイクロの対策

トレンドマイクロでは、このようなオンラインバンキング利用者を狙った不正な実行ファイル、アドオン、スクリプトなどの不正プログラムをパターンファイル、あるいは「Trend Micro Smart Protection Network」の一機能である「ファイルレピュテーション技術」で検出します。また、偽入力フォームの通信先URL への接続を「Webレピュテーション技術」で阻止する、などの対策も製品に搭載しています。加えて、ブラウザセッションにおける不正なスクリプトの実行をヒューリスティック技術やエミュレーションを使って検知、阻止する機能を、「ウイルスバスター クラウド」や無料ツール「Browser Guard」で提供しています。これらの製品や機能を有効にして、対策を強化することをトレンドマイクロでは推奨します。

【更新情報】

| 2013/02/22 | 15:10 | 「TROJ_KREPTK.SM08」は、OPR 9.739.00 より、「TSPY_ZBOT.BKA」へ名称が変更になります。 |