| 報道各社、ならびに金融機関が、国内金融機関の正規オンラインバンキング利用者を狙った攻撃について報じています。トレンドマイクロは、このような攻撃の被害に遭わないためにも、オンラインバンキングを利用する皆様には対策の徹底を注意喚起します。 |

オンラインバンキングで利用するアカウント情報を窃取する目的で行われる攻撃は、これまでも多く存在しています。これまでに確認された攻撃手法としては、

といった三つの方法が主流でした。トレンドマイクロでは類似した攻撃に関する情報を把握しており、今回報道されているもので使われている攻撃手法は、これまでのものとは異なる「Man-In-The-Middle(MitM、中間者)攻撃」と呼ばれるものである可能性があります。

■「Man-In-The-Middle(MitM、中間者)攻撃」と呼ばれる攻撃手法

中間者攻撃は、感染PC から正規オンラインバンキングサイトへのアクセスが行われるのを感染端末上の不正プログラムが検知、ブラウザが表示する内容を一部改ざんしたり、置き換えるなどの処理を行います。これにより、本来の正規サイトでは表示されない「二要素認証情報」などの入力を促す「偽の入力フォーム」を表示させます。偽の入力フォームにアカウント情報を入力してしまった結果として、金銭がサイバー犯罪者所有の口座に不正に送金されてしまう恐れがあります。

|

|

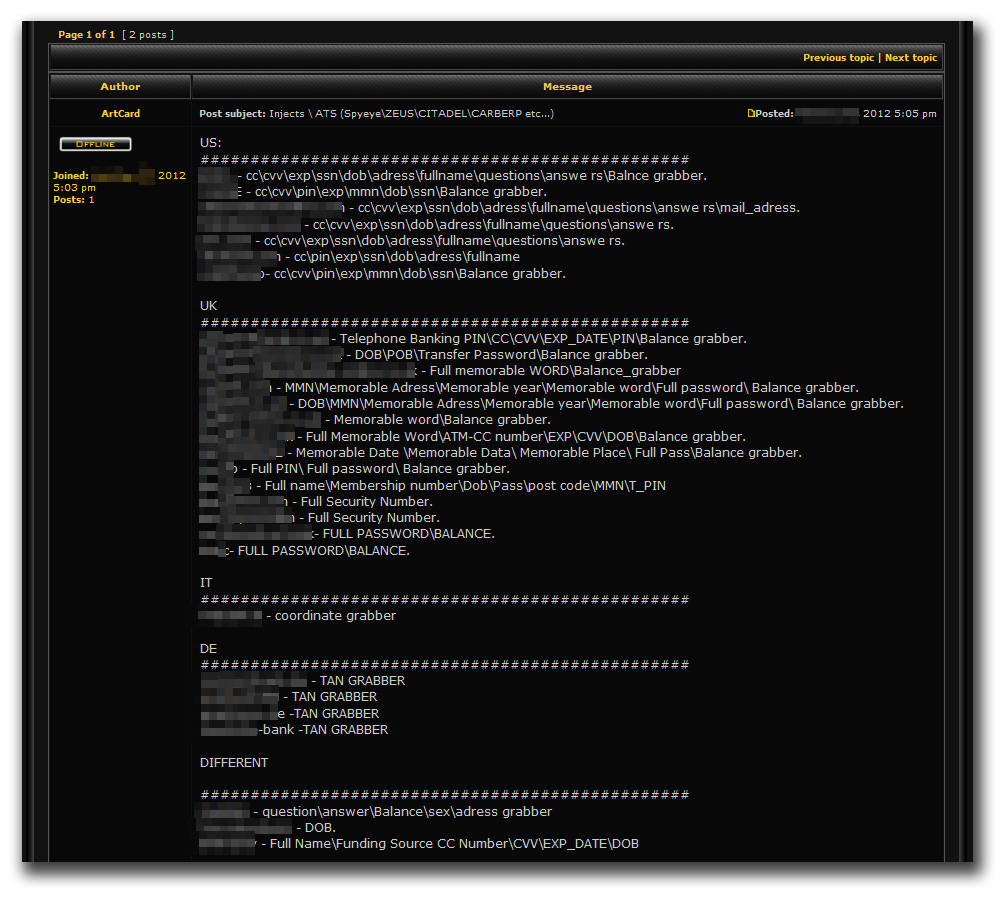

残高やパスワードなど窃取する情報の種類が伺い知れる |

利用者は、正規サイトに訪れていることからURLを確認しただけでは気づくことはできません。さらに深刻なのは、正規サイトが改ざんされた訳ではないため、サイト管理者側で把握することも困難です。

■オンラインバンキングを標的とした攻撃

トレンドマイクロでは、これまで闇市場を継続して監視、調査する結果として、「SPYEYE(TSPY_SPYEYEファミリ)」などのオンラインバンキング利用者を狙った不正プログラム作成ツールキットのモジュールとして、「Webinjects」と呼ばれるモジュールが取引されていることを確認しています。

Webinjects では、特定の金融機関やオンライン決済サービスなどの標的毎に細かなカスタマイズが行われています。各金融機関の正規サイトのデザインが異なることも考慮した上で、ブラウザの表示内容を改ざんもしくは置き換える機能が提供されています。実際、トレンドマイクロでは、取引されているモジュールに日本国内の金融機関を狙ったものが流通していることをこれまでに確認しています。

■具体的な対策方法は?

このようなオンラインバンキングユーザを標的とした攻撃の被害に遭わないためにも、まず、銀行、クレジットカード会社などの金融機関が、メールで口座番号や暗証番号、個人情報を利用者に問い合わせることはない、ということを念頭に置きながらインターネットを利用することをお勧めします。

その上で、セキュリティソフトをインストールして常に最新の状態にする、OS やアプリケーションの自動アップデート機能を有効にしてブラウザなどのアプリケーションの脆弱性を悪用するような攻撃に備える、などの対策が必要です。

トレンドマイクロでは、このようなオンラインバンキング利用者を狙った不正な実行ファイル、アドオン、スクリプトなどの不正プログラムをパターンファイル、あるいは「Trend Micro Smart Protection Network」の一機能である「ファイルレピュテーション技術」で検出します。また、偽入力フォームの通信先URL への接続を「Webレピュテーション技術」で阻止する、などの対策も製品に搭載しています。加えて、ブラウザセッションにおける不正なスクリプトの実行をヒューリスティック技術やエミュレーションを使って検知、阻止する機能も「ウイルスバスター クラウド」や無料ツール「Browser Guard」もトレンドマイクロでは提供しています。これらの製品や機能を有効にして、対策を強化することをトレンドマイクロでは推奨します。

・複数の米国の銀行を狙った詐欺活動について

/archives/6144

・半年間で2億円を荒稼ぎ! 銀行口座を狙う「SPYEYE」

/archives/4514

・「SpyEye」によるサイバー犯罪の手口とは

http://about-threats.trendmicro.com/relatedthreats.aspx?language=jp&name=

Trend%20Micro%20Researchers%20Uncover%20SpyEye%20Operation