「TrendLabs(トレンドラボ)」では、アプリ公式サイト「Google Play」および特定の非公式のアプリ配布サイト上で、Android OS を搭載した端末(以下、Android端末)向けアプリを4つ確認。これらのアプリは、インストールされると、ユーザの承認を得ずに特定の端末情報を入手します。この結果、ユーザは、情報漏えいの被害に遭う可能性があります。今回確認したアプリの1つは、既に Google Play 上からは削除済みですが、非公式のサイト上ではいまだに公開されています。これらのアプリは、2012年11月6日に実施される米国大統領選挙および選挙の2人の候補者、バラク・オバマ氏およびミット・ロムニー氏に便乗して作成されています。なお、ユーザは、これらのアプリを無料でダウンロードすることができます。

1つ目のアプリは、“Obama vs Romney” と呼ばれるアドウェアです。このアプリは、「ANDROIDOS_AIRPUSH」の亜種として検出され、Android端末向けに広告を配信するサイト「airpush.com」に接続することが確認されています。このアプリのWebページには、アプリが広告を通知する機能も備えていることを説明する記載があります。トレンドラボでは、このアプリが2012年9月18日現在までに非公式のアプリサイトから300回以上、Google Play からは推定500~1000回のダウンロードがなされたことを確認しています。

このアプリは、ユーザが2人の候補者の中から選択できる投票サービスとして設計されていました。このアプリは、全体の投票結果を即座に表示されるかのようにうたっていますが、今回の解析中において、以下の図1のようなアプリを説明するページが表示されるのみであることが判明しています。またこのアプリは、アプリ外部のWebサイト「airpush.com」から提供される広告に悩まされる可能性もあります。

このアプリは、パーミッション「ACCESS_COARSE_LOCATION」を含んでいます。これは、アプリがモバイル端末の位置情報を含む情報にアクセスすることができるようになるパーミッションです。

|

|

|

2つ目のアプリは、“Captain America Barack Obama 1.0” と呼ばれ、「ANDROIDOS_ADWLEADBOLT」の亜種として検出されます。このアプリは、感染したモバイル端末内に米国国旗およびオバマ氏の3D の壁紙をインストールします。このアプリは、既に Google Play 上からは削除済みですが、非公式のサイト上ではいまだに公開されています。なお、このアプリも、上述のアプリ “Obama vs. Romney” と同様に、インストールする際に「ACCESS_COARSE_LOCATION」のパーミッションを許可することが求められます。このパーミッションおよび他のパーミッションは、位置情報、セルIDおよびWiFi位置情報といったモバイル端末の情報を入手します。また、インストールされると、このアプリは、モバイル端末のホームスクリーンにショートカットを作成します。現在まで、このアプリは、非公式のサイトから720回ダウンロードされています。

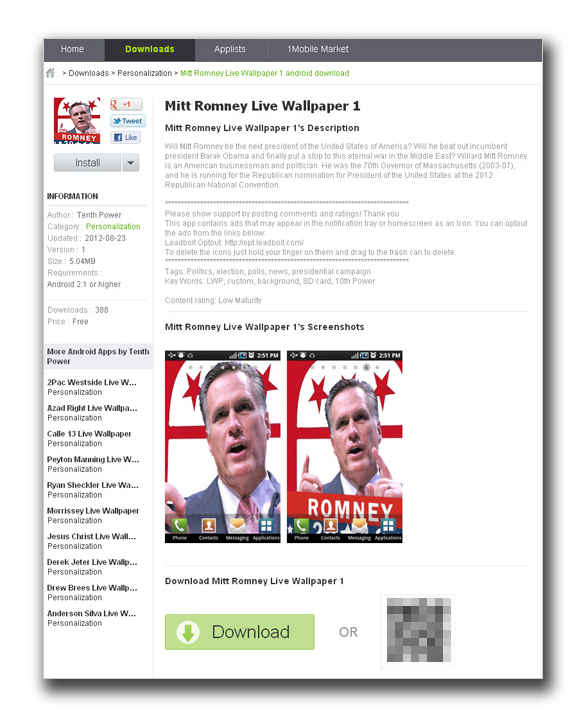

この他の2つのアプリは、“Barack Obama Campaign LWP 1” および “Mitt Romney Live Wallpaper 1” と呼ばれ、これらは「ANDROIDOS_ADWLEADBOLT」の亜種として検出されます。これらのアプリも、インストールする際に「ACCESS_FINE_LOCATION」および「ACCESS_COARSE_LOCATION」のパーミッションの許可を求めることが確認されています。

そして、これらのアプリも、上述した2つのアプリと同様にモバイル端末上で広告を表示します。ユーザは、特定のURLをクリックすることで広告の表示を防ぐことができますが、このWebサイトに「端末識別番号(IMEI)」やモバイル端末の種類といった情報を知らせてしまうこととなります。ただし、ユーザがこのURLに気付く可能性は低く、広告を受信することになると考えられます。

|

|

|

■トレンドマイクロ製品は、どのようにしてこの脅威を防ぐことができるか

「ウイルスバスターモバイル for Android」には、「Web脅威対策」機能と呼ばれるパソコン向けの「ウイルスバスター2012 クラウド」と同じ弊社のクラウド型セキュリティ基盤「Trend Micro Smart Protection Network」が採用されています。同基盤に採用されている「Webレピュテーション」技術により、攻撃者が誘導する不正プログラムの配布元サイトへのアクセスを未然にブロックします。

また、「不正アプリ対策」機能では、リアルタイムでアプリをチェックし、今回の「ANDROIDOS_CONTACTS.E」のような不正なアプリが端末にインストールされるのを未然にブロックします。

こうした Android端末を狙う脅威の被害を避けるために、すべてのスマートフォン利用者へ次の対策を講じることを強くお勧めします。

- セキュリティソフトやサービスを導入し、適切に運用すること

- Android端末の標準装備のセキュリティ機能を活用すること(「設定」-「現在地情報とセキュリティ」)

- 「Wi-Fi」の自動接続を無効にすること

- 公式の Androidマーケットや信用ある Androidマーケット以外を利用しないこと

- アプリをダウンロードする際、デベロッパーを確認し、ユーザのレビューにも一読すること

- ダウンロードするごとに、アクセス許可項目を確認し、許可する前に、そのアプリの機能上必要がどうか、十分に確認すること

情報を収集しようとするアプリを作成することは、サイバー犯罪者の常とう手段であり、収集した情報は今後の不正活動に利用されます。

・無防備では危ない! スマートフォンを安全に利用するためには

http://is702.jp/special/1090/partner/12_t/

・最新版 スマートフォンのセキュリティ対策

http://is702.jp/special/991/partner/12_t/

参考記事:

by Paul Pajares (Fraud Analyst)

翻訳:栗尾 真也(Core Technology Marketing, TrendLabs)