「TrendLabs(トレンドラボ)」は2011年8月3日、Android OS搭載のモバイル端末(以下、Android端末)でユーザの通話を記録する不正プログラムを確認し、「Malware Blog(英語情報)」上で報告しました。トレンドラボでは、この不正プログラムを「ANDROIDOS_NICKISPY.A」または「ANDROIDOS_NICKISPY.B」として検出し、中国に拠点を置くアプリケーション配布サイトで確認しました。

そしてトレンドラボは、その約1週間後の8月12日、「ANDROIDOS_NICKISPY.A」に関連する他のスパイツールを確認(「ANDROIDOS_NICKISPY.C」として検出)。このAndroid端末を狙う不正プログラムは、招待制にもかかわらずユーザ数の急増で話題を呼んでいるソーシャル・ネットワーキング・サービス(SNS)「Google+」を装うことが確認されました。

■通話内容を記録するスパイツールを確認

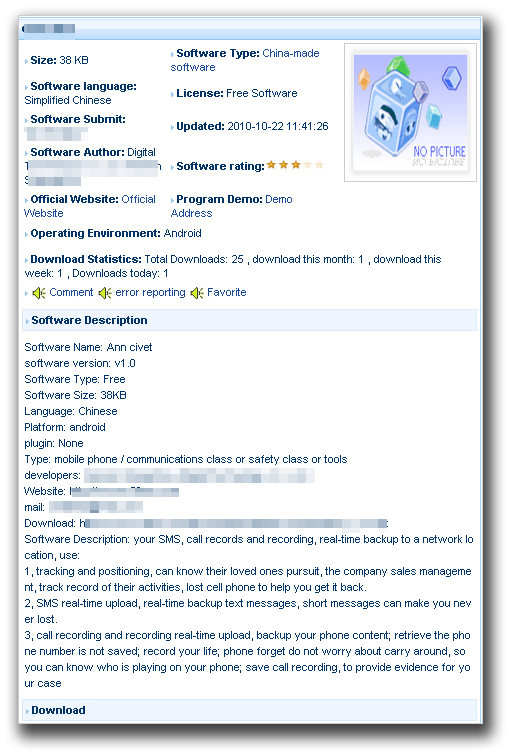

「ANDROIDOS_NICKISPY.A」も「ANDROIDOS_NICKISPY.B」も、上述のとおり、中国に拠点を置くアプリケーション配布サイトで確認されました。これらの不正プログラムは、これまでのAndroid端末を狙う不正プログラムが正規のアプリとして装っていたのとは異なり、自身がどのように活動するのか配布サイト上で詳細を公表し、堂々とスパイツールとして紹介していたのです。

|

|

|

この2つの不正プログラムは、「ANDROIDOS_NICKISPY.B」は「ANDROIDOS_NICKISPY.A」の更新版で、「端末識別番号(IMEI番号)」の収集および送信を実行しないなどの違いはあるものの、ほぼ同じ不正活動を実行します。

これらの不正プログラムをインストールしてしまうと、侵入したAndroid端末が起動するたびに自動実行します。そして、ユーザの位置情報(GPS情報)や「ショート・メッセージ・サービス(SMS)」のメッセージなどを収集。また、通話内容を、SDカード上に音声圧縮形式(拡張子AMR)のファイルとして保存することも確認されています。

■「Google+」を装うスパイツールとは?

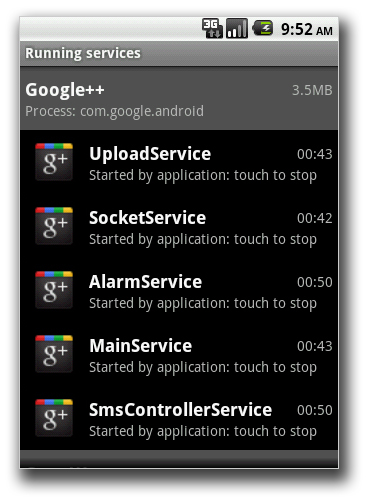

今回確認されたスパイツール「ANDROIDOS_NICKISPY.C」は、画面上にアイコンを表示しませんが、インストール後、実行中サービスのアイコンとして、人気急増中のSNS「Google+」のアイコンを使用するのです。また、アプリケーションのリストを確認すると([設定]-[アプリケーション]-[アプリケーションの管理])、同SNSの名前に似せて「Google++」として自身のアプリ名を表示し、アイコンには、Google+のアイコンを利用しています。これは、自身の検出および削除を避けるためだと考えられます。

|

|

| 図2:「ANDROIDOS_NICKISPY.C」が利用するサービスの画面 | 図3:”Google++”と称してこのスパイツールをインストール |

「ANDROIDOS_NICKISPY.C」も「ANDROIDOS_NICKISPY.A」や「ANDROIDOS_NICKISPY.B」同様、情報収集機能を備えており、SMSのメッセージや通話内容の記録、GPS情報などをポート2018を介して特定のURLに送信します。

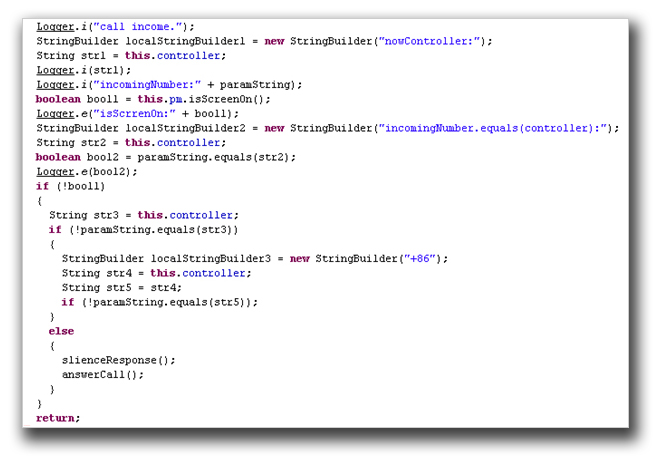

また、「ANDROIDOS_NICKISPY.C」は、SMSを経由してコマンドを受信し実行する機能も備えています。ただし、これを実行するためには、不正リモートユーザが、このスパイツールの環境設定ファイルに設定されている「制御用(controller)」番号を用いて送信し、パスワードを入力してコマンドを実行する必要があります。

|

|

|

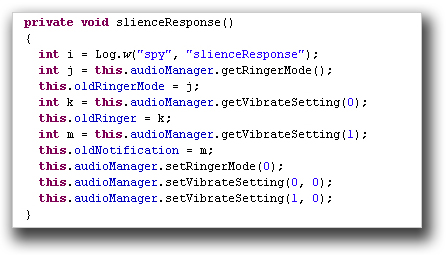

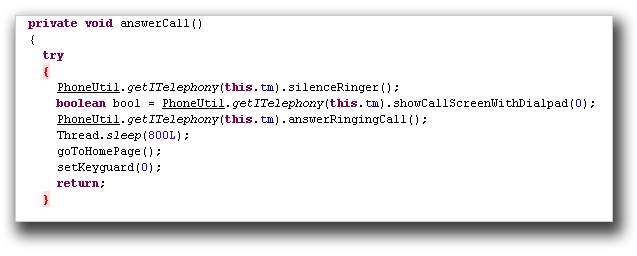

さらに、「ANDROIDOS_NICKISPY.C」は他の「ANDROIDOS_NICKISPY」ファミリと同様に通話内容を記録できますが、自動的にかかってきた電話に応答するという従来には見られなかった機能をも備えているのが特徴です。しかし、この自動応答を実行するためには、感染端末の画面がオフになっている等、複数の要件を満たす必要があります。そして、ユーザに気付かれることを避けるために、応答する前にサイレントモードに変更し、電話用キーパッドを非表示にします。なお、コード上では、画面をAndroid端末のホームのページを表示するようになっていますが、テストした結果、画面がブランクになることが判明しています。こうしたことから、このスパイツールを開発したサイバー犯罪者は、従来の通話内容の録音という不正活動以外にも、よりリアルタイムでの盗聴を企んだものと考えられます。

なお、この自動応答機能は、Android OS 2.2上のみで起動します。というのも、この自動応答機能に必要なパーミッション「MODIFY_PHONE_STATE」は、Android OS 2.3上からは無効になるからです。

|

|

|

|

|

|

■Android端末を狙う不正プログラムからどうやって守ればいいのか

このような盗聴機能を備えたスパイツールなど、Android端末を狙う不正プログラムからどのように自身の端末を守ればいいのでしょうか。ユーザが安心してAndroid端末を使用するためには、繰り返しになりますが、以下のような「TIPS」を実施しておくことが必須となります。

- Android端末の標準装備のセキュリティ機能を活用すること(「設定」-「現在地情報とセキュリティ」)

- 「Wi-Fi」の自動接続を無効にすること

- 公式 Androidマーケットや信用ある Androidマーケット以外を利用しないこと

- アプリのインストール時に「許可項目」のメッセージが表示された場合、許可する前に、そのアプリの機能上必要がどうか、十分に確認すること

- PC と同様に、セキュリティ製品をインストールするなど適切なセキュリティ対策をすること

参考:『5 Simple Steps to Secure Your Android-Based Smartphone』(英語情報)より

なお、トレンドマイクロでは、現在、Android端末用に「ウイルスバスター モバイル for Android(ベータ版)」を無料で提供しています。安心・安全に Android端末を活用するためにも、インストールすることをお勧めします。

参考記事:

- 「More Spying Tools Being Seen in Application Markets」

by Julius Dizon (Research Engineer) - 「Android Malware Eavesdrops on Users, Uses Google+ as Disguise」

by Mark Balanza (Threats Analyst)

翻訳・編集:船越 麻衣子(Core Technology Marketing, TrendLabs)