■URLを直接開くことが可能な「Autorun.inf」

「Autorun.inf」の仕組み上、注意しておくべき脅威があります。それは、「Autorun.inf」だけで、URLを直接開くことが可能であるという点です。

|

|

|

|

上記のいずれとも、「Autorun.inf」単体をUSBメモリに入れた状態で「開く」と、指定のURLにアクセスします。

トレンドマイクロの国内サポートセンターにお問い合わせとしてよせられた範囲では、「Autorun.inf」と共に何らかのファイルが同梱されているケースしか確認されておらず、「Autorun.inf」内部にURLが直接記載されているケースは確認されておりません。

ただし、「Autorun.inf」とHTMLファイルを同梱しているケースは全体の1.4%であり、そのうちの87.5%は「rundll32.exe url.dll,FileProtocolHandle」を利用し悪意のあるサイトへアクセスさせています(残りの17.7%は同梱させたEXEファイルに直接HTMLファイルを実行させるものでした)。

HTMLファイルを同梱しオープンさせる「Autorun.inf」が確認されている以上、今後「Autorun.inf」単体を利用して不正なサイトにアクセスさせる攻撃が増加してもおかしくはありません。

問題点としては、現状の方法では上記の「Autorun.inf」を不正なものと判断出来ない可能性があり、この攻撃を防ぐためには、トレンドマイクロが推進するWebレピュテーションが有効です。また、USBメモリ内に「Autorun.inf」以外のファイルが入っていなくとも、「Autorun.inf」単体でこうした脅威となり得る事実を把握しておく必要があります。

なお、下記のコードではInternet ExplorerがKIOSKモード(全画面)で起動し該当URLが開かれます。

|

|

ステータスバーやアドレスバーが表示されなくなるため、偽のOSログイン画面を表示させるフィッシングサイトへの誘導などへの悪用も脅威となり得ます。

■利用方法により拡がる「Autorun.inf」の危険性

現時点でまだ事例は確認されていませんが、「Autorun.inf」には十分に脅威となり得る利用方法がいくつか存在する事をリージョナルトレンドラボでは把握しており、その一例を下記に示します。

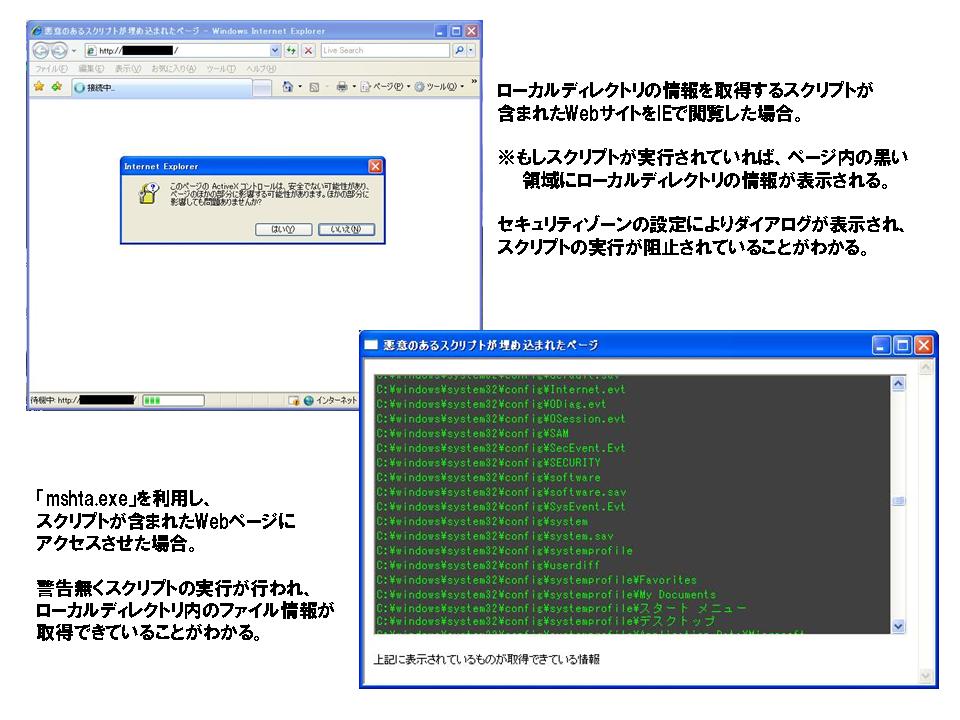

OS標準に存在する「mshta.exe」を「Autorun.inf」で利用することで、Internet Explorerのセキュリティゾーンがオフの状態で特定のWebサイトへアクセスさせることが可能となります。具体的には以下のコマンドを「Autorun.inf」に記載すると、USBメモリを開いたタイミングで「mshta.exe」のウインドウが表示され、指定のWebページが表示されます。

|

|

「mshta.exe」を利用した場合、悪意のあるスクリプトなどが実行されてしまう可能性が考えられます。

実際に、アクセス者のローカルディレクトリ情報を取得するスクリプトを用い検証を行ったものを下記に示します。

|

|

|

「mshta.exe」を利用した場合、安全確認のためのダイアログは出ず、スクリプトが実行されていることがわかります。

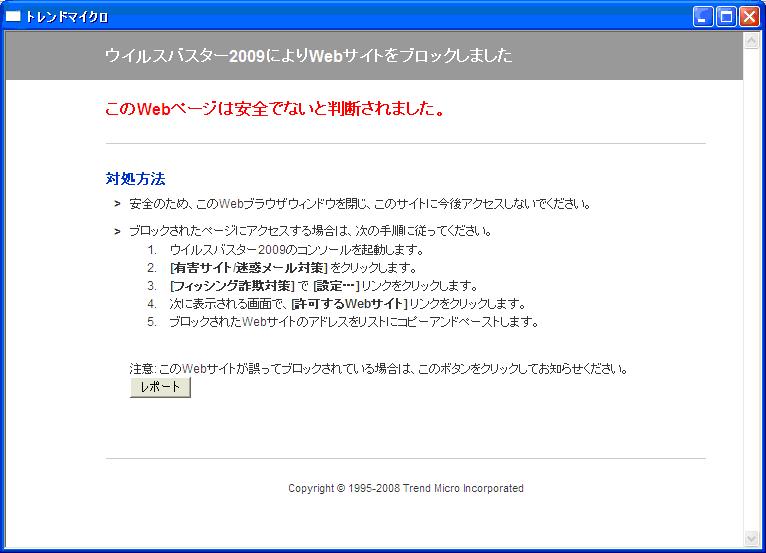

なお、Webレピュテーション技術に対応したトレンドマイクロ製品ではWebレピュテーション技術により、「mshta.exe」を利用した場合でも悪意のあるサイトへアクセス時にブロックする事が可能となっています。

|

|

|

■まとめ

今回のコラムでは、「Webからの脅威」と並び、非常に効果的な感染経路の一つとして利用され続けるUSBワームを、「Autorun.inf」を中心にその脅威の現状と傾向について、より技術的に深くまとめました。

USBワームは感染力が高く、未だにその感染報告は絶えることがありませんが、仕組みや実情を理解することで、むやみに大きな脅威として恐れる必要がないこともわかります。

「新たな脅威」に対する抜本的な対策への近道は、その脅威への理解を深めることにあるといえます。

※USBワームの具体的な対策方法などは下記のブログ記事に集約してまとめていますので、そちらをご覧ください。

![]() Trend Micro Security Blog 2008/12/17:「依然猛威を振るい続けるUSBワーム、今一度脅威の再認識を 」

Trend Micro Security Blog 2008/12/17:「依然猛威を振るい続けるUSBワーム、今一度脅威の再認識を 」

| 4/4 |

| Index | |

| USBワームが作成する「Autorun.inf」の分析とその傾向 | |

| Page 1 数から見るUSBワーム |

|

| Page 2 さらに巧妙になる「Autorun.inf」の難読化 |

|

| Page 3 自動実行ファイルの拡張子から見る「Autorun.inf」 |

|

| Page 4 URLを直接開くことが可能な「Autorun.inf」 利用方法により拡がる「Autorun.inf」の危険性 まとめ |

|