ユーザが毎日行うインターネット活動のうち多くの時間を占めるのが、検索エンジンの使用および動画の視聴ではないでしょうか。しかしながら、これらの活動は、今日の脅威状況において、「SEOポイズニング」や動画共有サイト「YouTube」に見せかけた不正なWebページの表示といった手法による脅威に導くきっかけとなってしまっています。

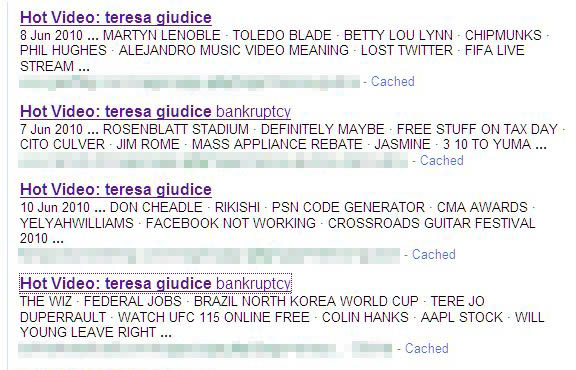

「TrendLabs(トレンドラボ)」で今回確認した攻撃のうち、1件目の攻撃では、以下のようなトピックに関する動画の検索結果が、脅威への誘導の最初のステップとなりました。

- ・米TVリアリティ番組の出演者Teresa Giudice

- ・英国人女優Holly Davidson

- ・英BPによるメキシコ湾原油流出事故

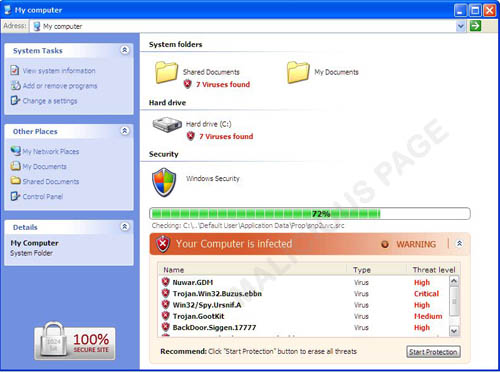

これらのトピックに関する動画の検索結果をクリックすると、YouTubeを装ったWebページへ誘導され、この偽YouTubeページに表示された動画を見ようとすると、とてもよく見慣れた偽の感染警告が表示されます。

検索結果には、ユーザが用いた検索キーワードが組み込まれており、ユーザに閲覧を促すよう巧妙かつ悪質に誘導しています。

|

| 図1:悪質に操作された検索結果 |

|

| 図2.:偽の「YouTube」ページ |

|

| 図3.:偽のウイルス感染警告 |

トレンドラボで今回確認した2件目の攻撃も、SEOポイズニングとよく知られた不正プログラムの攻撃方法を組み合わせたものです。ユーザが「Mel Gibson tapes」の検索を行い、表示された検索結果をクリックすると、これまでにみられたような偽の感染警告のページに誘導されるのではなく、「Adobe Flash Player」のインストーラをダウンロードするように促す偽のメッセージウィンドウが表示されます。

|

| 図4:ユーザにAdobe Flash Playerのインストールを促す偽のメッセージウィンドウ |

上記の偽メッセージウィンドウにより、ユーザは、検索結果に表示された目的の動画を見るためには、Adobe Flash Playerが必要だ、と思ってしまいます。この脅威を解析したエンジニアMarco Dela Vegaによると、この攻撃を行ったとみられるサイバー犯罪者は、細かい部分にまで注意を払い、本物そっくりのAdobe Flash Playerのインストーラを使用したばかりでなく、Adobe関連の正規Webサイトを装うURLも使用していたとのことです。

従来のSEOポイズニング攻撃においては、偽セキュリティソフト型不正プログラム「FAKEAV」に誘導する事例が大半でしたが、今回の攻撃では、偽アプリケーションのインストールを促す新たな手法が用いられています。

確認された変更点は、これだけではありません。従来は、大きなニュースに便乗し攻撃を仕掛けていましたが、現在はそれに限らず、検索結果を悪質に操作し、不正プログラムをもたらしながら日々実行されています。

前述の攻撃のうち、1件目の攻撃に関連した不正プログラムは、「TROJ_FAKEAV.MVA」として検出され、2件目の攻撃に関連した不正プログラムは、「TROJ_MONDER.RON」として検出されています。

また、別の事例では、サイバー犯罪者による偽の「YouTube」ページの利用に変化が起きていることを確認しました。偽の「YouTube」ページの利用においても、セキュリティソフト型不正プログラム「FAKEAV」をダウンロードすることを目的としていましたが、新たに、トロイの木馬型不正プログラムのダウンロードを目的とするように変化してきているようです。

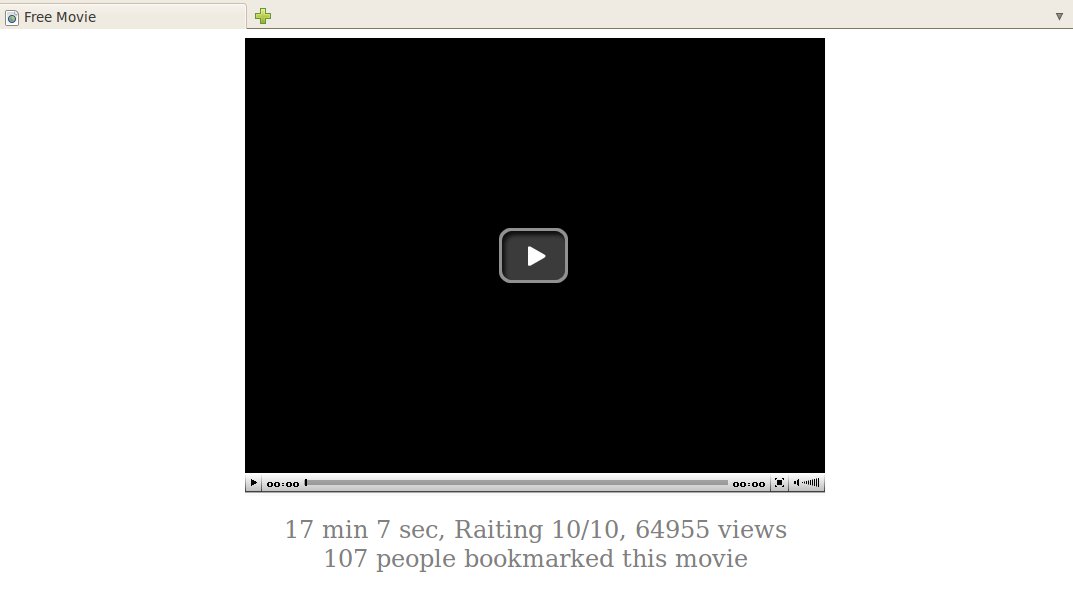

サイバー犯罪者は、この事例において、前述の事例と同じような手法を用いていますが、ユーザが複数回異なるページに誘導される代わりに、動画を見るために必要なコーデックのダウンロードを促される点で異なっています。

|

| 図5.:偽のオンライン動画共有サイト |

ユーザは、最終的に偽のオンライン動画共有サイト(必ずしもYouTubeのサイトに似ているというわけではない)に誘導され、動画プレーヤ(「TROJ_MONDER.AEM」として検出)のダウンロードおよび実行を促されることとなります。

トレンドマイクロのウイルス解析者およびエンジニアがこれらの脅威について引き続き調査を続けており、これまでに以下のような調査報告が公開されています。

- ・Why Do People Create Internet Hoaxes?(なぜ人々はインターネットでデマ情報を流すのか?:英語情報のみ)

- ・Doorway Pages and Other FAKEAV Stealth Tactics(「FAKEAV」の拡散方法とその他のステルス機能について:英語情報のみ)

- ・Emerging Blackhat SEO Techniques(明らかになるSEOポイズニング利用の手口:英語情報のみ)

- ・Unmasking FAKEAV(「FAKEAV」の正体を暴く!:英語情報のみ)

「SEOポイズニング」による攻撃は依然として続いていくことが予想されるため、ユーザは、インターネットで検索を行う際に細心の注意を払う必要があります。

トレンドマイクロの製品ご利用のユーザは、クラウド型技術と連携した相関分析により、今回の脅威から保護されています。トレンドマイクロのクラウド型セキュリティ基盤「Trend Micro Smart Protection Network(SPN)」では、「Web レピュテーション」技術により、ユーザがアクセスする前に、不正なWebサイトへの接続をブロックし、「ファイルレピュテーション」技術により、関連するファイルを検出し削除します。

「Fake YouTube Pages, Flash Installers Used in Blackhat SEO Attacks」より

July 14, 2010 Norman Ingal

|

翻訳: 橋元 紀美加(Technical Communications Specialist, TrendLabs)