MacOSに対するサイバー犯罪者の関心が高まり続け、さまざまなマルウェアが作成される中、この人気OS(オペレーティングシステム)のユーザを狙う脅威が増加しています。トレンドマイクロは、今回、「Lazarus」と呼ばれるサイバー犯罪集団(以下「Lazarus」)が利用したとされるMacOS向けバックドア型マルウェアの新しい亜種(「Backdoor.MacOS.NUKESPED.A」として検出対応)を確認しました。このマルウェアは、ダミーとして韓国語の歌を含むフラッシュコンテンツを再生するなど、韓国のMacOSユーザを標的にしているものと考えられます。

■正規のAdobe Flash Playerにより不正活動を隠蔽するバックドア

トレンドマイクロでの検体解析の結果、使用するC&Cサーバや感染経路となる不正マクロなど、過去にLazarusが用いていたものと類似した特徴を持つことも明らかになりました。ハッシュからこの検体は、「cyberwar_15」を名乗るTwitterアカウントが最初に発見したとするものと同一の検体でした。また、中国のセキュリティ企業「Qianxin Technology」も、今回の攻撃に関連している可能性のあるMacアプリバンドルの存在を確認したとしています。

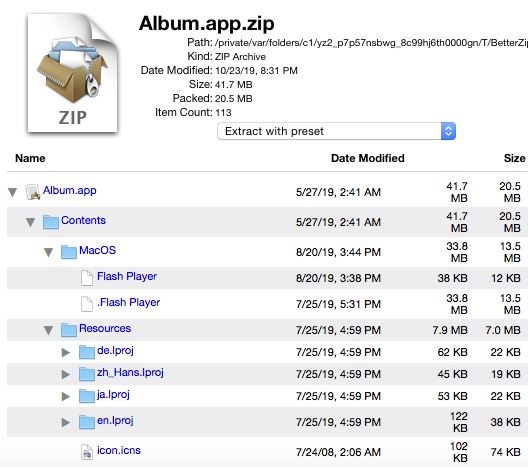

図1:存在が確認された検体内のMacアプリバンドル

検体内の構造から、「Adobe Flash Player」は、隠しファイル「Mach-O」として梱包されており、偽装であることが分かります。ただしこのアプリバンドルには、実際にはAdobe Flash Playerのモジュールが2つ含まれており、1つは正規バージョンのAdobe Flash Player、もう1つは正規バージョンよりもサイズの小さい、不正なモジュール(「Trojan.MacOS.NUKESPED.B」)です。この検体を実行すると、不正なAdobe Flash Playerがメインとして実行されます。

図2:正規および不正な2つのAdobe Flash Playerが梱包されているアプリバンドル

図3:アプリバンドルに記載された開発元

このアプリバンドルを詳しく見ると、この「Flash Player」アプリは、正規の開発元である「Adobe, Inc.」とは無関係の人物「Oleg Krasilnikov」が開発者であると記載されています。そして、

このMacアプリを実行すると不正活動を隠蔽するため、不正なAdobe Flash Playerによって正規バージョンが実行され、フラッシュ形式(SWF)の動画が再生されます。

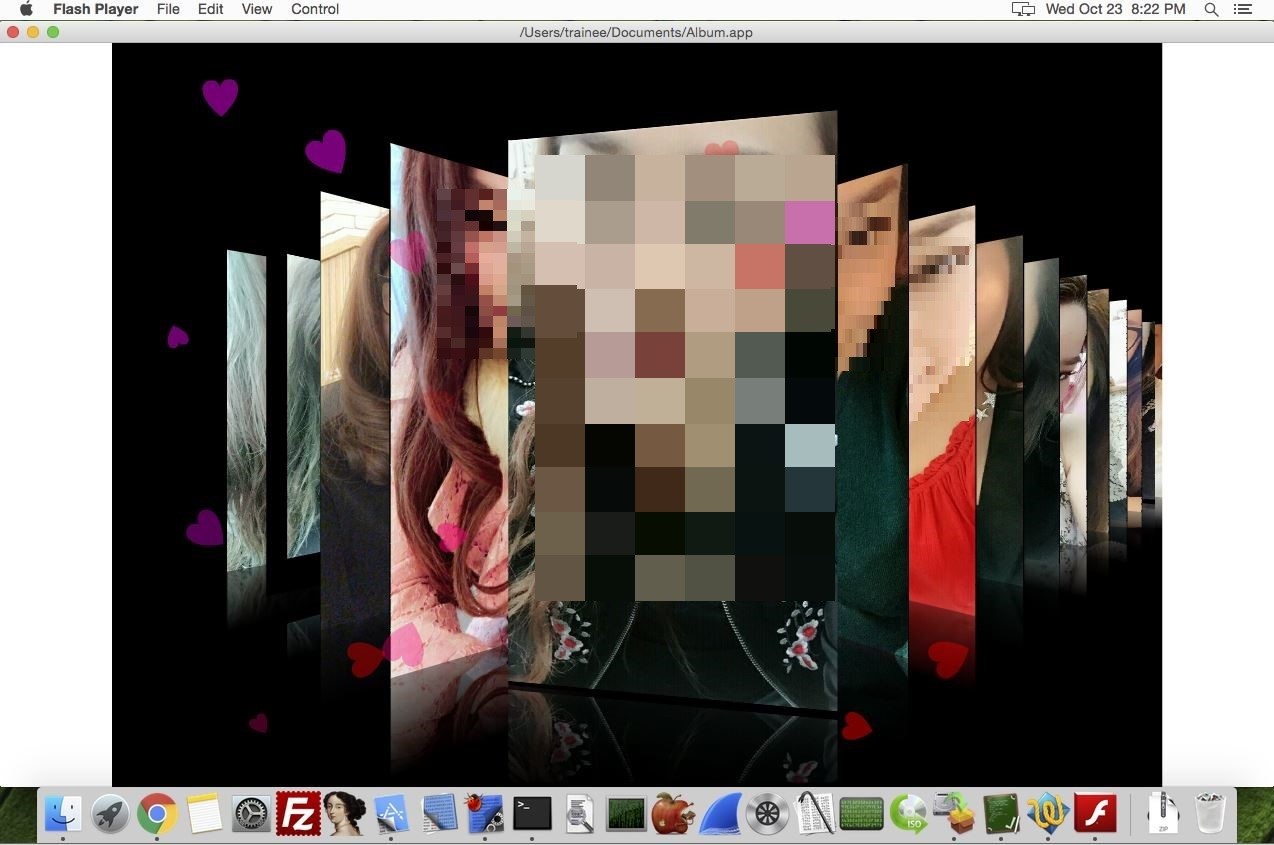

図4:偽装目的のSWF動画により、

写真のコレクションと韓国語の歌が再生される

トレンドマイクロの解析によると、動画を再生しながら、この不正なFlash Playerは、さらにもう1つの隠しファイル(「Backdoor.MacOS.NUKESPED.A」として検出対応)を以下のパスで作成することも確認されました。

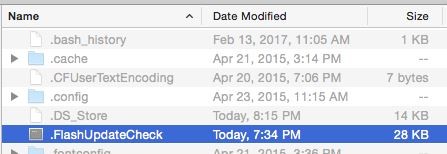

- ~/.FlashUpdateCheck

図5:正規のAdobe Flash Playerによる動作再生中、不正なFlash Playerは

「~/.FlashUpdateCheck」として隠しファイルを作成する

「~」は「現在のユーザ」を意味する

さらに感染システム内にこの隠しファイルを長く滞在させる手法として「PLIST」ファイルが以下のパスでインストールされます。

- ~/Library/Launchagents/com.adobe.macromedia.plist

図6:作成された「PLIST」のコード

隠しファイル「~/.FlashUpdateCheck」の自動実行に利用される

さらに詳しく調査したところ、この隠しファイル「~/.FlashUpdateCheck」は、マクロが組み込まれた文書上のPowershellスクリプトとして機能することも確認されました。また、この機能は、下記に記載されたURLから、C&Cサーバとの通信に利用されていることも判明しました。

図7:隠しファイルの「_DATA」セグメントに列挙されたC&Cサーバのリスト

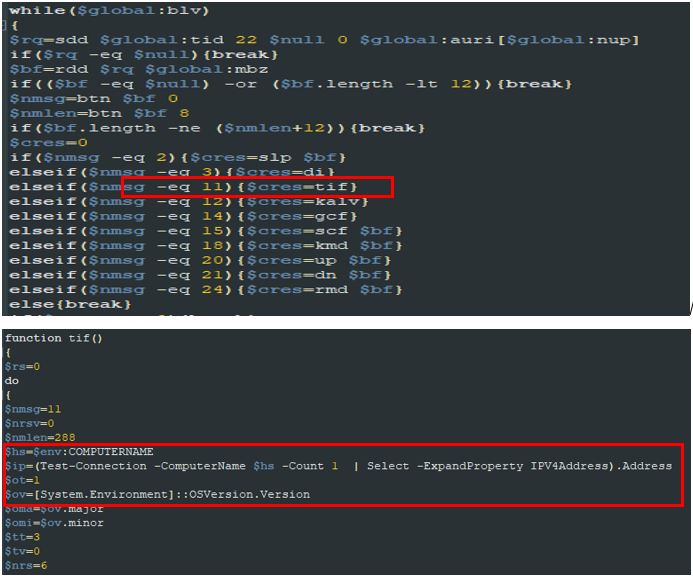

■バックドア機能

「Backdoor.MacOS.NUKESPED.A」がバックドア機能を実行する際、まず図10で列挙されたサーバとの接続を確立します。最初に「craypot[.] live」のサーバへの接続を試み、接続に成功すると、実際のバックドア機能を開始します。

図8:まずサーバの応答を確認し、その上で受信したコマンド番号に応じて

特定のバックドア機能が実行される

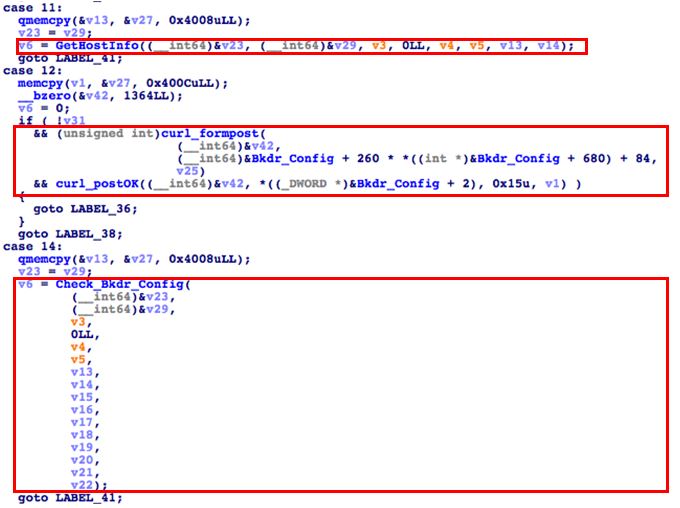

図9:Case 11、12、14のバックドア機能に対応する擬似コード

図10:Case 18、19、20、21、24、25のバックドア機能に対応する擬似コード

| バックドア機能のCase番号 | 対応するバックドア機能 |

| 2 | スリープ状態にする |

| 3 | プロセスを終了する |

| 11 | ホスト情報を取得する |

| 12, 14 | 現在のバックドア機能の設定を確認する |

| 15 | C&Cおよびバックドア機能の設定を更新する |

| 18, 19 | シェルコマンドを実行する |

| 20 | ファイルをアップロードする |

| 21 | ファイルをダウンロードする |

| 24, 25 | 直接応答を実行する |

図11:MacOS向け隠しファイルが備えるバックドア機能

■攻撃バックドアを起動するための不正EXCEL文書ファイル

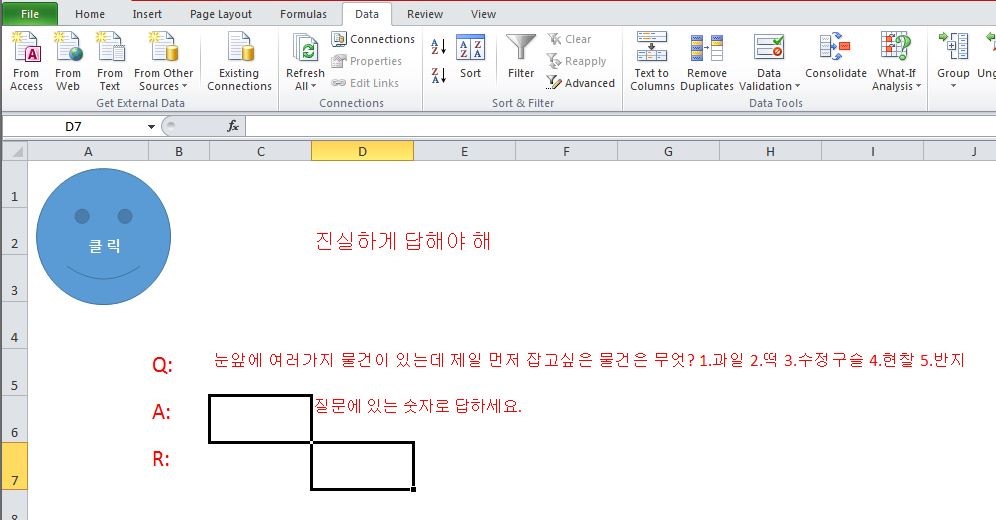

トレンドマイクロでは、過去にLazarusが用いていたものと類似する点として、バックドアに繋がる不正なマクロが埋め込まれたExcel文書を確認しています。

図12:ワークシートに韓国語で記載された心理テスト

Microsoft Excelワークシートには、韓国語で心理テストが記載されており、韓国内でよく知られた心理テストのサイトと類似しています。左上のスマイルマークの画像をクリックすると、ユーザの回答に応じて異なる応答が表示されます。この点からもこの攻撃が韓国内のユーザを狙っていることが推測できます。

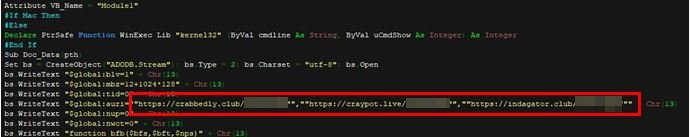

ただし、Lazarusによる過去の攻撃と異なる点もあります。過去の攻撃では、Microsoft Excelワークシートが実行されるOSに応じて異なる動作が含まれていましたが、今回確認された攻撃では、Microsoft Excelワークシート上でPowerShellスクリプトが実行されるだけとなっていました。このスクリプトにより、3つのコマンド&コントロール(C&C)サーバへ接続されます。

図13:マクロファイルが接続する3つの不正URL

図14:過去の攻撃で使用されたコード(左)と今回確認されたコード(右)の比較

過去の攻撃で使用されたコードは、セキュリティ企業「SentinelOne」が確認しています。双方を比較した場合、今回確認されたコードでは、Macのプラットフォームに応じた動作は実行されません。「#If Mac Then」の文字列から、Macのプラットフォームを条件として攻撃が開始される不正マクロとなっていないことが分かります。

■被害に遭わないためには

Lazarusによる過去の攻撃では、MacOS向けバックドア型マルウェアのダウンロードが主な手法でしたが、今回の攻撃の場合、入手した検体の解析結果から、偽装手段として正規アプリを実行させながら、一方で不正活動を実行するという新たな手法が用いられていました。

さらにLazarusなどのサイバー犯罪集団は、さまざまなプラットフォームへと標的の範囲を拡大させてきています。しかも1つの攻撃で複数のプラットフォームを狙うという手法から、特定OS向けに設計された不正プログラムを用いる手法へとシフトしてきているという点は、特筆すべきでしょう。今後、このようなタイプの攻撃の攻撃が予測され、より一層の注意が必要になると言えます。

■トレンドマイクロの対策

ユーザは、さまざまな欠陥を利用する攻撃を検出およびブロックするために、個人利用者向けの総合セキュリティ対策製品「ウイルスバスター for Mac」(「ウイルスバスター™ クラウド」に同梱)、法人利用者向けの総合セキュリティ対策製品「Trend Micro Security for Mac」、「User Protection」ソリューションを利用可能です。

「ウイルスバスター™ コーポレートエディション XG」はクロスジェネレーション(XGen)セキュリティアプローチにより、グローバルスレットインテリジェンスに基づくさまざまな高度なセキュリティ技術に加えて、次世代の AI技術のひとつである高度な機械学習型検索を活用し、実行前・実行後両方に対応する独自のアプローチで、未知のファイルが脅威かどうか判別します。

■侵入の痕跡(Indicators of Compromise 、IoCs)

侵入の痕跡(Indicators of Compromise、IoCs)はこちらを参照してください。

参考記事:

- 「Mac Backdoor Linked to Lazarus Targets Korean Users」

By Gabrielle Joyce Mabutas

翻訳: 下舘 紗耶加(Core Technology Marketing, Trend Micro™ Research)