Googleは、今年2019年に入ってAndroidアプリのアクセス権限のリクエストに関するデベロッパーポリシーを更新しました。中でも、「通話履歴に関する権限グループ」と「SMS に関する権限グループ」への制限は、不正アプリがアクセス権限を利用することにより、マルウェアの拡散や個人情報の窃取といった不正活動を行うことを抑止するために設けられました。しかしサイバー犯罪者は、制限があればその回避方法を見つけるなどして攻撃を巧妙化させ、常に利益を追って活発に活動しています。その典型的な例が、最近トレンドマイクロが確認した、美しく撮れるカメラアプリを偽装し不正にモバイル決済を行うAndroid向け不正アプリ「AndroidOS_SMSNotfy」です。

図1:「Yellow Camera」と類似の不正な機能を含む偽アプリ

この不正アプリは「Yellow Camera」のアプリ名で、正規マーケットであるGoogle Play上で頒布されていたことを確認しています。正規のアプリに情報窃取機能を備えたマルウェアやアドウェアを混入させる偽アプリの手口は、サイバー犯罪者の常套手段となっており、今年も多数確認されています。今回確認した偽のカメラアプリは、その売り込み文通りの機能を備えてはいるものの、Androidのシステム通知からSMS認証コードを読み取る機能が埋め込まれており、読み取った情報により「Wireless Application Protocol(WAP)」を使用したモバイルでのウェブ決済を有効化します。結果的に利用者の意図しない課金が実行されてしまいます。

トレンドマイクロでは、図1のように、Yellow Camera以外にも様々な名称で類似した偽アプリが頒布されていたことも確認しています。今回の不正アプリによってダウンロードされたファイル名からは、タイ、マレーシアなど主に東南アジア諸国のユーザを狙っていることがうかがえます。一方では、中国語話者を対象とする偽アプリも確認されており、徐々にその狙いを変化あるいは拡大させている状況であると考えられます。弊社はこの調査結果をすでにGoogleに報告しており、問題の偽アプリと、他の類似のアプリは既にGoogle Playストアから削除されています。

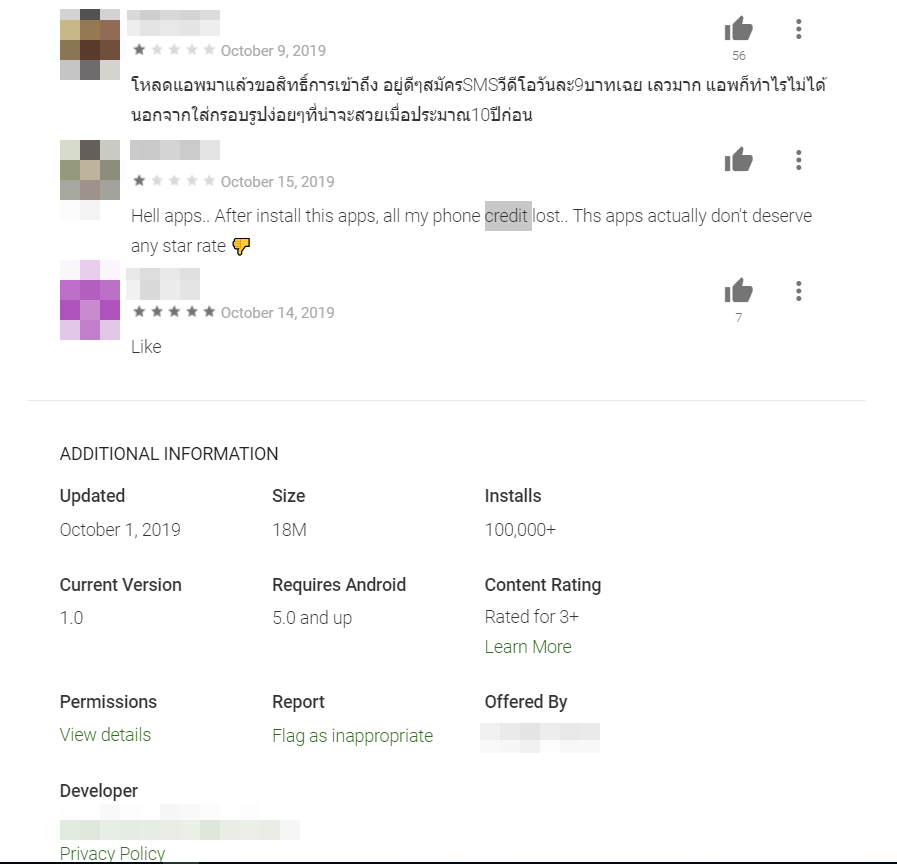

WAPを使用した決済サービスは、ユーザがWAP対応のWebサイトからコンテンツを購入する際の支払い方法として広く使用されています。WAP対応の利点として、コンテンツの代金を直接ユーザの携帯電話の利用料、またはクレジットの利用分として請求することができるため、サービスの登録をして認証情報を入力しクレジットカードやデビットカードを使用するといった手間が簡易化されることがあります。しかし残念なことに、今回の不正アプリではこの利便性がサイバー犯罪者に狙われてしまったことになります。以下の図2は今回の偽アプリのレビュー画面の例ですが、モバイルのクレジット残高を失ってしまったことを訴える利用者の書き込みが確認できます。

図2:偽アプリ「Yellow Camera」のレビュー画面、「アプリのインストール後にスマホのクレジット残高がなくなった」と書かれている

■偽アプリ「Yellow Camera」の感染の流れ

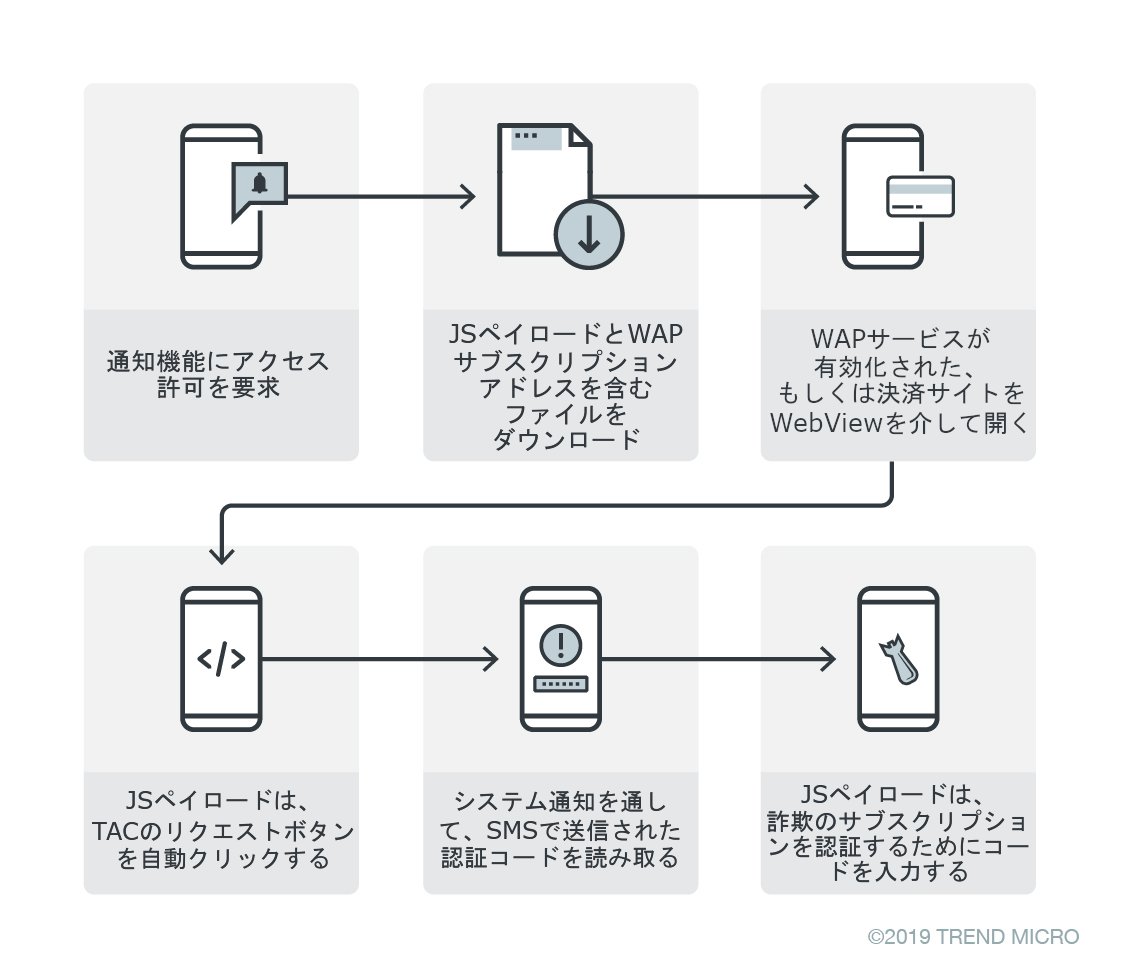

以下は、偽アプリ「Yellow Camera」の感染の流れの概要図です。

図3:「Yellow Camera」の感染の流れ

- WAPの決済サイトのアドレスとJavaScriptのペイロードを含む「[MCC + MNC] .log」が、「hxxp://<省略>[-]yellowcamera[.]s3[-]ap[-]southeast[-]1[.]<省略>[.]com」からダウンロードされます。「MCC(Mobile Country Code、モバイル国コード) 」は、SIMカードの運用地域を表す国コードです。 一方、「MNC(Mobile Network Code、モバイルネットワークコード)」は、モバイル通信キャリアごとの識別コードを表します。

- WAP決済サイトはバックグラウンドで実行されます。アクセス/表示されるサイトは、「[MCC + MNC] .log」に基づいたモバイル通信キャリア固有のものです。

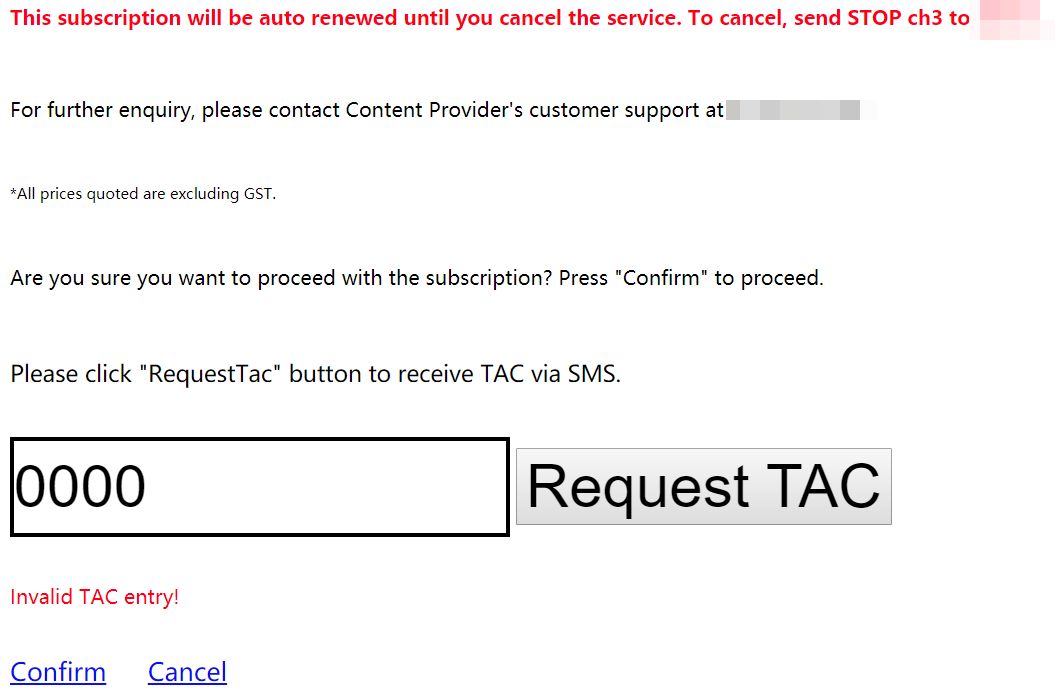

- JavaScriptのペイロードは、ワイヤレス電話のモデル識別番号「Type Allocation Code(TAC)」のリクエストボタンを自動クリックします。このコードは、ワイヤレスデバイスを個別に識別するために使用されます。

![図4:アプリによってダウンロードされるファイル「[MCC + MNC] .log」](https://blog.trendmicro.co.jp/wp-content/uploads/2019/11/3.jpg)

図4:アプリによってダウンロードされるファイル「[MCC + MNC] .log」

図5:TACがリクエストされ、サブスクリプションが認証されたWAP決済サイト

偽アプリの活動を持続化させるため、「startForeground API」を利用してサービスをフォアグラウンド状態にします。システムは、ユーザが認識しているものとみなすため、デバイスのメモリが不足していたとしてもサービスはそのまま動作し続けます。

確認されたYellow Camera以外の偽アプリも同様にWAP使用の決済サービスを利用し、一定期間ごとに利用料を徴収する「サブスクリプション」のサービスを契約します。これらの偽アプリには類似のコードが利用されていましたが、Yellow Cameraアプリと同一の作成者あるいはグループによるものなのかは確認できていません。

■被害に遭わないためには

WAP決済サービスやプレミアムサービスへのサブスクリプションを利用した詐欺はこれまでにも確認されています。しかし、今回の不正アプリの事例では、デバイスの機能、特に通知機能の悪用の抑止を目的として設計されたセキュリティ制御を迂回する、以前とは異なる攻撃方法であると言えます。たとえば、以前確認された事例では、認証コードの取得はSMS(ショートメッセージサービス)に依存していました。そのため、「SMS に関する権限グループ」への制限が行われましたが、今回の事例は不正アプリをユーザにインストールさせれば、デバイス上の他の機能を悪用して、最終的に金銭の窃取が可能になることを示しています。

また、利用者に人気のアプリを偽装し、不正アプリをインストールさせる手口は常套手段となっています。特に、写真を美しく撮れる、あるいは加工できることをうたったカメラアプリやフォトアプリは、SNS(ソーシャルネットワーキングサービス、Social Networking Service)の流行により人気が高まっていることから、偽装されることが多くなっています。マーケットからアプリを入手する際は、デベロッパーなどの情報に注意して確認してください。特に、アプリのレビューを確認しましょう。他のユーザによるレビューは、不正アプリ、もしくは不審な動作を行うアプリを判別するのに役立ちます。

■トレンドマイクロの対策

トレンドマイクロでは、モバイル環境での総合セキュリティ対策として、個人利用者向けにはGoogle Playで利用可能な「ウイルスバスター モバイル」、法人利用者向けには「Trend Micro Mobile Security™」を提供しています。これらの製品ではトレンドマイクロのクラウド型セキュリティ基盤「Trend Micro Smart Protection Network(SPN)」の機能である「Mobile App Reputation(MAR)」技術や「Web レピュテーション(WRS)」技術により、不正/迷惑アプリの検出や不正/迷惑アプリに関連する不正 Web サイトのブロックに対応しています。

■侵入の痕跡(Indicators of Compromise、IoC)

侵入の痕跡(Indicators of Compromise、IoCs)はこちらを参照してください。

参考記事:

- 「Fake Photo Beautification Apps on Google Play can Read SMS Verification Code to Trigger Wireless Application Protocol (WAP)/Carrier Billing」

By Song Wang (Mobile Threat Analyst)

翻訳: 下舘 紗耶加(Core Technology Marketing, Trend Micro™ Research)