アドウェアを利用しモバイル広告で収益を得ようとするサイバー犯罪者の動きについては7月16日のブログ記事でも報告しています。同様に、不正に広告を表示するモバイルマルウェアの新種である「Agent Smith(エージェント・スミス)」に関する調査結果を、セキュリティ企業「Check Point」が2019年7月10日に公表しています。この報告では、インド、サウジアラビア、パキスタン、バングラデシュ、イギリス、アメリカ合衆国、そしてオーストラリアを中心に、約2,500万台ものデバイスが感染したとされています。この「Agent Smith」はトレンドマイクロでは現在「AndroidOS_InfectionAds.HRXA」として検出するものであり、このマルウェアを含む攻撃キャンペーンについては「Operation Adonis」と命名し調査していたものでした。この命名は、この攻撃で使用された多くのマルウェアで使用された証明書に”Adonis”の文字列が含まれていたことに由来しています。このマルウェアはオペレーティングシステム(OS)内に存在するAndroidの脆弱性を利用し、インストール済のアプリをユーザに知られずに不正なバージョンに置き換えることでAndroidデバイスに感染します。このマルウェアはユーザのデバイスに金銭的利益を目的とする不正な広告を表示しますが、この他にも銀行口座情報の窃取や攻撃の対象となったユーザの監視など、より直接的な被害につながる攻撃に活用される可能性があると見られます。

■Agent Smithの攻撃手法について解説

2019年前半、Androidの脆弱性「Janus」(CVE-2017-13156)を利用する攻撃が増加していることが確認されています。この脆弱性は、攻撃者が任意のアプリを感染したバージョンに置き換えることを可能にします。また、Google Playにおいて、人気のあるツール、ゲーム、カメラ関連アプリがAgent Smithをドロップしていたことも明らかになりました。このドロップされたAgent Smithは、Googleの公式修正プログラムに偽装した不正な更新プログラムを実行します。この不正なAPK(Android application package)は、対象のデバイスにインストールされているアプリ情報を抽出します。インストールされているアプリが、コマンド&コントロール(C&C)サーバから送信された攻撃の対象となるアプリ一覧に含まれている場合、このアプリからベースのAPKを抽出して不正な広告モジュールとAPKに置き換え、正規の更新プログラムと見せかけてインストールします。

これまでのモバイルマルウェアを利用した活動とAgent Smithの活動において違う点は、今回の攻撃者はAndroidの新しいセキュリティ対策を考慮して、より多くの脆弱性を発見して、より巧妙な感染の流れを構築しようとしたところです。CheckPointの報告でも、Agent Smithは「Janus」、「Bundle」機能の一連の脆弱性、外部ストレージを利用して不正なデータを読み込ませる「Man-in-the-Disk」のような脆弱性または攻撃手法を新たに利用してボットネットを構築しており、これら3つをすべて利用した攻撃が確認された最初の活動」であると言及されています。また攻撃者はこの攻撃を巧妙に計画および展開しており、Google Playストアにおける不正なアプリの浸透率を増加させさらに大規模な攻撃活動を行うための準備をしているのではないかとしています。

■「AgentSmith」の現状

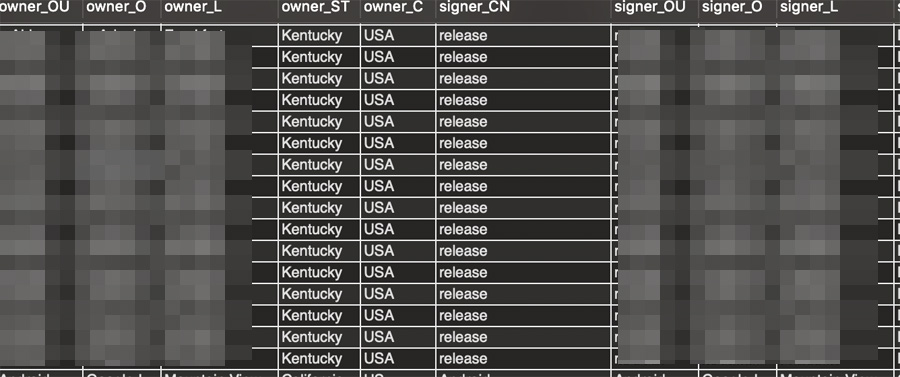

トレンドマイクロでは、Agent Smith関連の不正アプリを以前から「AndroidOS_HiddenAds.HRXA」および「AndroidOS_Janus.ISO」として検出していました。そしてこの第1四半期を通じて世界中の感染報告が増え始め、弊社のサンドボックスでは「AndroidOS_Janus.ISO」を含むAndroid Dalvik Executable(DEX)ファイルの作成が確認されるようになりました。 更に解析を行った結果、9Appsなどの人気のあるサードパーティのAndroidストアにある900個近くのアプリに不正なモジュールが埋め込まれていることが確認できました。そのうち、3つの不正アプリがGooglePlayストアでも確認され、これらの不正アプリは合計11,000件を超えるダウンロードが行われていたことがわかりました。これらの不正アプリのAPKは、通常、同一の自己署名証明書を持っていました。

図1: Agent Smithに感染したアプリの証明書の内容

不正なコードが埋め込まれたアプリはすべて、より多くのOSスペースを占有し、モジュール「android.support.multidex.MultiDexApplication」が変更され、攻撃者は元のアプリが使用するコードを不正なコードに書き替えるために自動ツールを使用することが可能になります。

本記事で言及された不正アプリに関してはトレンドマイクロおよびCheck PointからGoogleに通知を行っており、本記事公開時点(2019年7月16日)で既にすべてがGooglePlayストアから削除されています。

■被害に遭わないためには

これらの被害を防ぐために、以下のベストプラクティスを講じることを推奨します。

- 感染の疑いがある場合は、最近インストールしたアプリをアンインストールすること

- アプリ開発者、システム開発者、およびモバイル・ソリューション・プロバイダは、それぞれの製品を監視し、適時修正プログラムと更新プログラムを配布し、それに従って脆弱性が確実に修正されるようにすること

- ユーザや企業は、アドウェアやその他の迷惑アプリ(Potentially Unwanted Application、PUA)をデバイスにインストールされることを防ぐために、多層的なモバイルセキュリティソリューションを採用すること

■トレンドマイクロの対策

トレンドマイクロでは、モバイル環境での総合セキュリティ対策として、個人利用者向けには「ウイルスバスターモバイル」、法人利用者向けには「Trend Micro Mobile Security™」を提供しています。これらの製品ではトレンドマイクロのクラウド型セキュリティ基盤「Trend Micro Smart Protection Network(SPN)」の機能である「Mobile App Reputation(MAR)」技術や「Web レピュテーション(WRS)」技術により、不正/迷惑アプリの検出や、関連する不正 Webサイトのブロックに対応しています。

調査協力:Lorin Wu

参考記事:

- 「Agent Smith Malware Infecting Android Apps, Devices for Adware」by Trend Micro

翻訳: 下舘 紗耶加(Core Technology Marketing, Trend Micro™ Research)