「モノのインターネット (Internet of Things、IoT)」を狙うマルウェア「Mirai」、およびその亜種は未だに活動を収束する気配を見せず、ユーザにとって対処すべきサイバー空間の脅威となっています。今回、トレンドマイクロでは「Mirai」 の新しい亜種の検体(検出名「Backdoor.Linux.MIRAI.VWIRA」)を入手し、解析を行いました。今回入手した検体は従来の亜種とは異なり、「Tor (The Onion Router)」ネットワーク上にC&Cサーバを設置しているという特徴があり、注目すべきと考えています。

入手した検体には、表1に示す30個の接続先アドレスが初期接続先としてハードコードされていました。一方、サンドボックスを用いて動的に解析したところ、これらの初期接続先のうちの1つに対して socks5 プロトコルの初期接続メッセージと考えられるバイト列 (「05 01 00」) を送信していることがわかりました。そこで、これらのサーバに対して試験的にsocks5プロトコルの初期接続メッセージ(「05 01 00」)を送信したところ、多くのサーバからsocks5 プロトコルに沿った応答 (「05 00」) が得られました。従って、この接続先リストはsocks5プロキシサーバのリストと考えられます。オンライン検索エンジン「Shodan」を用いてこれらのアドレスを調査したところ、これらのプロキシサーバの多くはTorネットワークへの接続を中継するsocksプロキシとなっていることがわかりました。

表1:本検体が最初に接続する可能性のあるIPアドレスとポート番号

図 1:オンライン検索エンジン「Shodan」での検索結果の例

さらに検体の解析を進めたところ、この検体は上記リストからランダムにプロキシサーバを選出して、socks5 プロトコルで接続し、プロキシサーバにTorネットワーク上のC&Cサーバ「nd3rwzslqhxibkl7[.]onion:1356」 への接続を中継させることがわかりました。プロキシを経由したC&Cサーバへの接続が確立しなかった場合には、リスト内の別のプロキシサーバを選び、再度接続を試みるようになっていました。

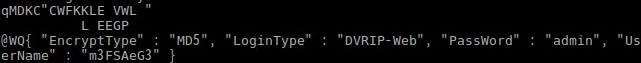

実際に検証環境にTorプロキシを設置し、Torプロキシを経由してC&Cサーバに接続したところ、攻撃者用のログインプロンプトを確認できました。このログインプロンプトは他の 「Mirai」亜種で使われるC&Cサーバのログインプロンプトと同様のものでした。

図 2:今回の検体が使用するC&CサーバにTor経由で接続し確認したプロンプト

■設定情報の分析

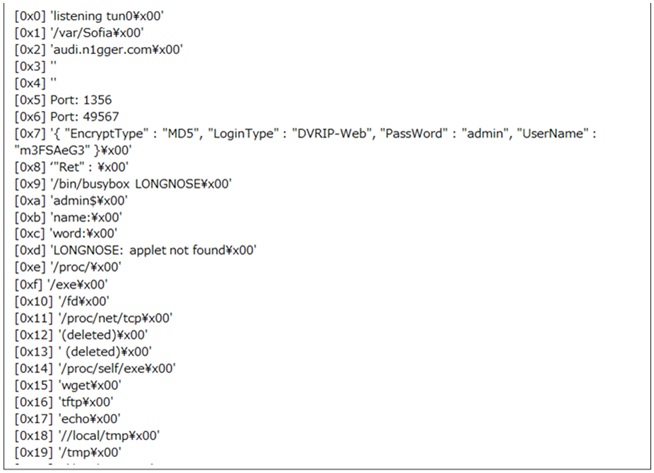

本検体は、他のmirai検体と同様に設定情報を34(0x22)とのXORで暗号化していました。デコードした設定情報を以下に示します。設定情報には、従来のmirai亜種と同様に「LONGNOSE: applet not found」という文字列が存在していました。

■感染の拡大

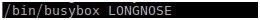

この検体は、インターネット上のランダムなIPアドレスに対してTCPポート9527、および34567のスキャンを行います。これらは特定のIPカメラ、DVRが遠隔管理のために用いるポート番号です。検体がこれらのポートに送信するメッセージの中には機器のデフォルトの認証情報とみられる情報も記載されており、この情報を使って機器に侵入することで感染を拡大する可能性があります。

図3:検体がポート9527に送信したコマンド

図4:検体がポート34567に送信したログイン情報

■攻撃コマンドの確認

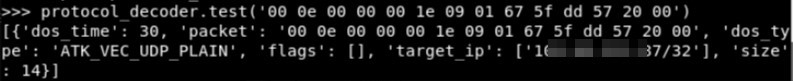

検体が使用している通信プロトコルの解析を行ったところ、本検体はsocks5プロキシサーバを通してC&Cサーバへの接続を行った後は、従来のmiraiやその亜種で使用されているプロトコルと同様のプロトコルを用いていました。トレンドマイクロでは、解析の途上で、検体が用いるDDoS攻撃コマンドと考えられるバイト列を確認しました。これは特定のIP をターゲットにしたUDP flood 攻撃実行のコマンドと考えられます。

図 5:DDoS攻撃コマンドと考えられるバイト列

図 5:DDoS攻撃コマンドと考えられるバイト列 図6:図5のバイト列のデコード結果

図6:図5のバイト列のデコード結果■関連検体

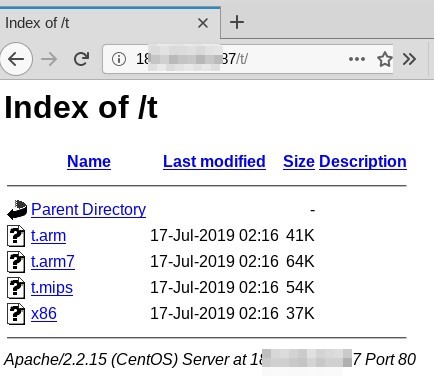

今回の検体に関し、関連する検体が存在しないか公開情報も含め調査を進めたところ、VirusTotal のレポートから同一検体の出所URL を確認することができました。同URLはオープンディレクトリになっており、異なるアーキテクチャを狙う検体の存在が確認できました。また、同様に得られた検体のハッシュ値からも別の不正サーバが確認でき、こちらでもアーキテクチャ違いの関連検体の存在が確認できました。

図7:マルウェア配布サーバのオープンディレクトリ

■関連する情報

Torネットワーク上の C&C サーバを使用するIoTマルウェアとして、トレンドマイクロではMirai 亜種の 「BrickerBot」を2017年に確認しています。BrickerBotはIoT機器を使用不能にする破壊活動が主な目的のものでした。一方で今回の検体は従来のmiraiと同じプロトコルを用いており、 DDoS攻撃を目的としている可能性が高く、BrickerBotとは全くの別物であると考えられます。その他にTorネットワーク上のC&Cサーバを使用するMirai亜種は、現時点の公開情報を調べた限りにおいては確認できませんでした。

■考察

本検体では、従来の mirai 亜種と異なり、C&CサーバがTorネットワーク上にありました。このことは、攻撃者がC&CサーバのIPアドレスを把握されたくないと考えているためである可能性があります。実際、最近ではmirai 亜種のC&CサーバのIPアドレスを管理するホスティング業者にabuseを通報してテイクダウンしたり、ドメインのレジストラに通報してドメインを解決できなくさせたりするリサーチャの活動事例も出てきています。攻撃者はこのようなリサーチャの活動に対抗するために、Torネットワーク上にC&Cを配置し始めたものと考えられます。

■被害にあわないためには

Miraiもしくはその亜種となるIoTマルウェアは、IoT機器の脆弱性、もしくは脆弱な認証情報を利用して感染を広めます。インターネットに露出させる必要のない機器はルータ配下に設置するなどにより、そもそも外部からアクセスできない状態で運用することを推奨します。やむを得ず外部からのアクセスを許可する場合には、必ず認証情報を初期設定から変更してください。パスワードにはなるべく推測され難い文字列を使用して辞書攻撃や総当たり攻撃による不正アクセスを防いでください。正規ベンダからの更新プログラムは必ず適用し、攻撃に利用可能な脆弱性が存在しないようにしてください。

■トレンドマイクロの対策

トレンドマイクロ製品では、本記事で取り上げたIoTマルウェアについて「ファイルレピュテーション(FRS)」技術での検出に対応しています。

トレンドマイクロの「Trend Micro Smart Home Network™」を搭載したルータや、家庭用ルータを中心に構成されるホームネットワークを保護する「ウイルスバスター for Home Network」では、接続されている各デバイスへの脆弱性を悪用する攻撃をネットワークレイヤでブロックします。

■侵入の痕跡(Indicators of compromise、IoCs)

侵入の痕跡はこちらを参照してください。