宅配荷物の不在通知を偽装するSMSの攻撃は継続してその手口を変化させています。前回3月の記事では新たに携帯電話事業者Webページを偽装した手口をお伝えしましたが、この4月にはまた別の事業者のWebページを偽装する手口にシフトしてきました。この不正アプリ拡散をねらう偽装SMSの攻撃では、去年前半にも活発に詐称する業者を変えていましたが今後も同様の変化に注意が必要です。

図:4月に新たに確認された偽装WebサイトにAndroid端末でアクセスした場合の表示例

ゴールデンウィークの大型連休に関するお知らせ表示までコピーしている

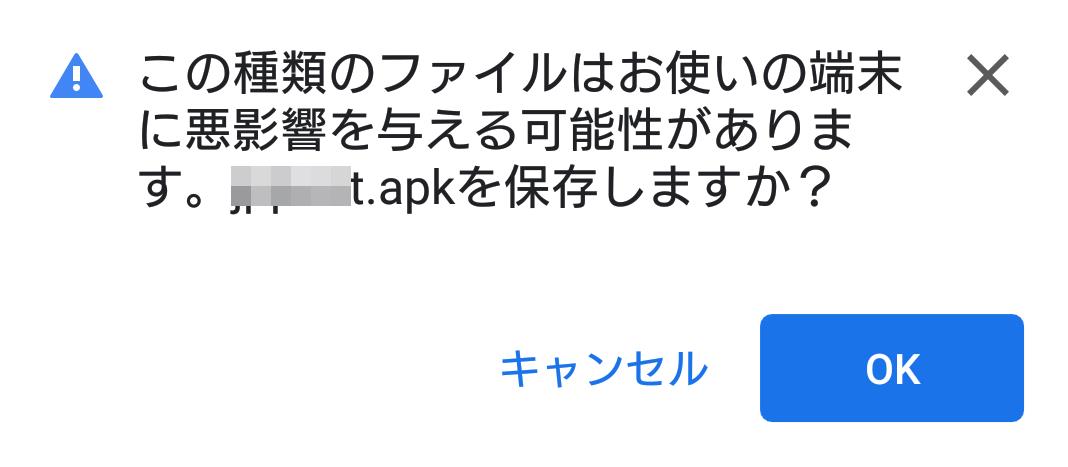

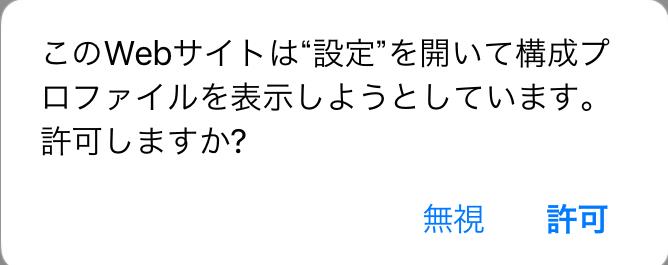

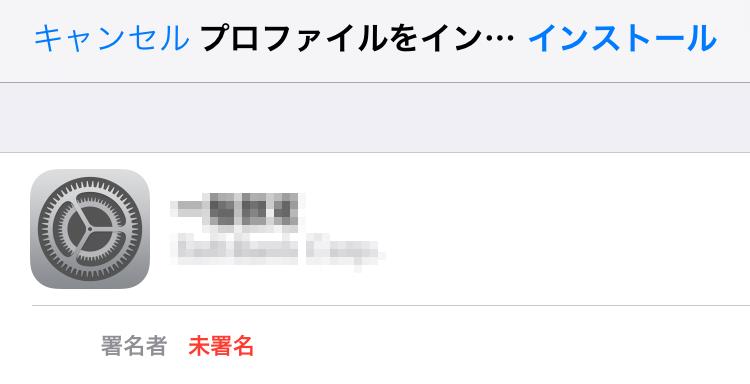

新たな偽装サイトでも前回記事での解説と同様に、アクセスした端末のOSを判定し、Androidだった場合には不正アプリをダウンロードさせ、iOSの場合には不正プロファイルのインストールからフィッシングサイトへの誘導を行います。ダウンロードされる不正アプリは、デザインが新たな事業者のサイトに変わっていますが機能的には変化はなく、感染すると以前と同様に、端末の情報が窃取され、不正アプリに誘導するSMSを送信させられます。

ただし、詐称する事業者の変更は必ずしもすべての整合性が取れていない部分もあり、SMSから誘導する偽装サイトのURLが以前に詐称していた宅配業者と誤解させる文字列のままのものも確認されています。

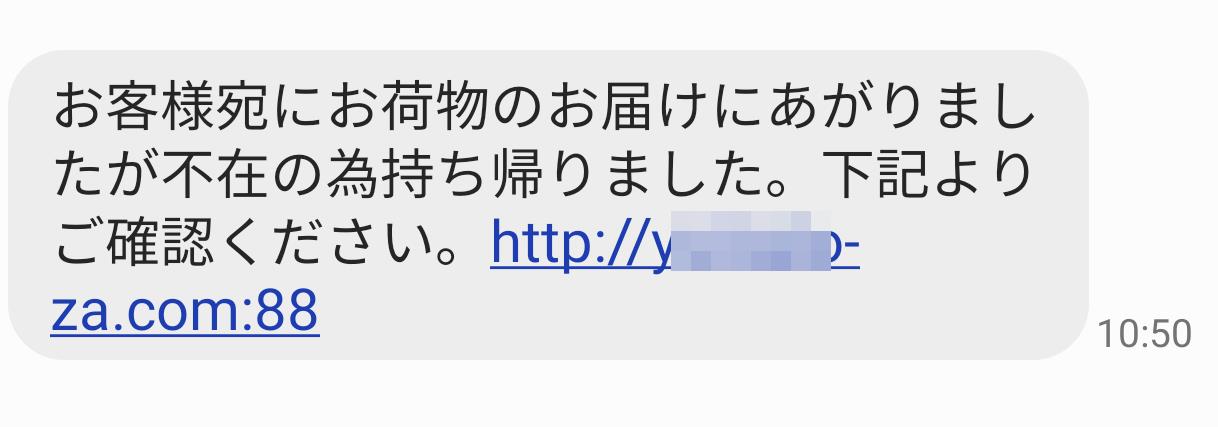

図:4月に確認された偽装SMSの例

本文中のURLは以前に詐称していた宅配業者のままだが、

誘導先サイトのデザインは既に新たな事業者のサイトになっていた

新たに確認された偽装SMSでは、誘導先サイトのURLで88番ポートを指定する手口が見られています。これは偽装サイトがWeb検索エンジンなどの自動クローリングシステムで発見されないことなどを狙った手口であると考えられます。

サイバー犯罪者は自身の行う攻撃を成功させるために、常に攻撃手口を変化させます。日本ではこのあと大型連休を迎えますが、SMSから偽サイトや不正アプリに誘導する手口が増える可能性もありますので注意が必要です。

■被害に遭わないためには

モバイル利用者に対し、有名企業やサービスを詐称するメールやSMSを利用し、不正なサイトへ誘導する手口は常套的な手法となっています。誘導先サイトのURLが該当企業やサービスの正規URLであるかどうかを確認してください。また、公式アプリストアまたは信頼できるアプリストアからのみアプリをインストールしてください。Webサイト利用時に以下のような表示からアプリのインストールを促された場合には、その正当性を確認し、必要なものであるかどうかを判断してください。

iOSを狙い不正な構成プロファイルを利用する攻撃の場合、構成プロファイルのインストール開始時には以下のような表示があります。意図せずインストールが開始された場合には安易にインストールを許可せず、正当性の確認を行ってください。

■トレンドマイクロの対策

トレンドマイクロでは、モバイル環境での総合セキュリティ対策として、個人利用者向けには「ウイルスバスターモバイル」、法人利用者向けには「Trend Micro Mobile Security™」を提供しています。これらの製品ではトレンドマイクロのクラウド型セキュリティ基盤「Trend Micro Smart Protection Network(SPN)」の機能である「Mobile App Reputation(MAR)」技術や「Web レピュテーション(WRS)」技術により、不正/迷惑アプリの検出や、関連する不正 Webサイトのブロックに対応しています。

「Trend Micro Mobile Security」は、モバイルデバイス、アプリケーション、データの可視化と制御を標準装備の単一コンソールで実現するとともに、脆弱性攻撃や不正アクセスから端末を保護し、マルウェアや不正なWebサイトをブロックします。

※調査協力: Trend Micro Research(原 弘明、小林 恵子)

※本記事内の画像について、直接の危険や権利侵害に繋がりかねないと判断される部分には修正を施しています