さまざまなマルウェア拡散の手口が確認されている中で、正規ソフトウェアへの偽装はサイバー犯罪者によってよく利用されているもの1つです。今回の事例は、違法なクラッキングツールまでもがマルウェアの拡散に利用されているという点で珍しいものだと言えます。本記事ではAdobe製ソフトウェアを不正利用するための違法なクラッキングツール「Adobe Zii」に偽装したmacOS向けマルウェアについて解説します。このマルウェアは、ブラウザからクレジットカード情報や認証情報を窃取し、仮想通貨発掘ツールを実行する機能を備えていました。

■技術的な解析

このマルウェアは、セキュリティ企業「Malwarebytes」によって初めて報告されました。今回解析した検体は、マルウェアやURLを分析する無料オンラインスキャンサービス「VirusTotal」から取得したものです。

問題のマルウェアは、上述したクラッキングツールと同名の「Adobe Zii.app」という名前が付けられていました。実行されると、macOSの操作を自動化する正規アプリ「automator.app」を使用して「Adobe Zii.app\Contents\document.wflow」に含まれたシェルスクリプトをBashで実行します。

図1:「Adobe Zii.app」のフォルダ構成

図 2:マルウェアが実行するシェルスクリプト

このシェルスクリプトは、「hxxp://46[.]226[.]108[.]171:80/sample.zip」からファイルをダウンロードしてユーザディレクトリ「~/」に保存し、「sample.app」として解凍および実行します。実はこのアプリケーションは本物のクラッキングツール「Adobe Zii.app」でした。これは、ユーザが意図したアプリケーションを実行することで不正な活動を隠ぺいする手法だと考えられます。

次に、「hxxps://ptpb.pw/jj9a」に接続し、暗号化されたPythonスクリプトをダウンロードします。このPythonスクリプトは、macOS向けのホストベース・アプリケーション・ファイアウォール「Little Snitch」が実行中であるかどうかを確認します。Little Snitchが実行されていない場合、バックドア型マルウェア「Empyre」のバックエンドサーバ「hxxp://46[.]226[.]108[.]171:4444/login/process.php」に接続します。Empyreは、感染したmacOSに任意のコマンドを送り込むことが可能です。感染PCは、Empyreから受信したコマンドにより、「hxxp://46[.]226[.]108[.]171:4444/uploadminer[.]sh」からシェルスクリプトをダウンロードして実行します。

■シェルスクリプト「uploadminer.sh」の機能

クレジットカード情報の窃取

「uploadminer.sh」にはChromeブラウザに保存された情報を窃取する機能が含まれています。窃取する情報には、認証情報(ユーザ名、パスワード、対応するURL)とクレジットカード情報(氏名、カード番号、有効期限)が含まれます。

図3:ユーザのクレジットカード情報と認証情報を窃取

続いて、「hxxp://46[.]226[.]108[.]171/harmlesslittlecode[.]py」からPythonスクリプトをダウンロードし「~/Library/Application Support/Google/Chrome/Default」に保存します。このスクリプトはChromeブラウザから収集した情報を復号して出力するために利用されます。窃取された情報はテキストファイルとして書き出され、Chromeブラウザのクッキー情報と合わせてZIP形式で圧縮されます。「~/Library/Application Support/Google/Chrome/Default/<ユーザ名>.zip」に保存されたこの圧縮ファイルは「hxxp://46[.]226[.]108[.]171:8000」にアップロードされます。

起動時の自動実行により活動を持続

「uploadminer.sh」は、「hxxp://46[.]226[.]108[.]171/com[.]apple[.]rig2[.]plist」からプロパティリストファイル(拡張子:「.plist」)をダウンロードし「~/Library/LaunchAgents」に保存します。このプロパティリストファイルは仮想通貨を発掘する「xmrig2」を起動するために利用されます。また、「hxxp://46[.]226[.]108[.]171/com[.]apple[.]proxy[.]initialize[.]plist」からダウンロードするプロパティリストファイルには暗号化されたPythonスクリプトが含まれており、Little Snitchが実行中であるかどうかを確認してEmpyreのバックエンドサーバに接続します。このPythonスクリプトは上述したものと同一のスクリプトです。これらのプロパティリストファイルは、デーモンを管理するコマンドラインアプリケーション「launchctl」によって読み込まれ、PC起動時に自動実行されます。

仮想通貨を発掘

「uploadminer.sh」は、「hxxp://46[.]226[.]108[.]171/xmrig2」から仮想通貨「Monero」を発掘するためのコマンドラインアプリをダウンロードし「/Users/Shared/xmrig2」に保存します。

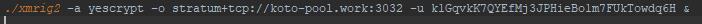

図4:仮想通貨を発掘するコマンド

表1は仮想通貨を発掘する設定です。

| アルゴリズム | yescrypt |

| 発掘サーバのURL | stratum+tcp://koto-pool[.]work:3032 |

| ユーザ名 | k1GqvkK7QYEfMj3JPHieBo1m7FUkTowdq6H |

表1:仮想通貨を発掘する設定

■トレンドマイクロの対策

ユーザは公式のアプリストアからのみアプリケーションをダウンロードすることにより、正規アプリや海賊版アプリに偽装した脅威からシステムを保護することが可能です。また、一般的な対策として、定期的にシステムおよびアプリケーションを更新することで、悪用可能な脆弱性に対処してください。

トレンドマイクロでは、macOS向けの総合セキュリティ対策製品として、個人利用者向けには「ウイルスバスター for Mac」(「ウイルスバスター™ クラウド」に同梱)、法人利用者向けには「Trend Micro Security for Mac」を提供しています。

■侵入の痕跡(Indicators of Compromise、IoCs)

| ファイル | 検出名 | SHA256値 |

| Adobe Zii.app.zip | Coinminer.MacOS.MALXMR.A | ebecdeac53069c9db1207b2e0d1110a73bc289e31b0d3261d903163ca4b1e31e |

| document.wflow | Coinminer.MacOS.MALXMR.A | 7b90fe8aec599625dd7d4ce0026f839c16fc12aa11839a88055cf49a6db9529b |

| uploadminer.sh | Coinminer.SH.MALXMR.A | 6236f77899cea6c32baf0032319353bddfecaf088d20a4b45b855a320ba41e93 |

| com.proxy.initialize.plist | Coinminer.MacOS.MALXMR.A | cdb2fb9c8e84f0140824403ec32a2431fb357cd0f184c1790152834cc3ad3c1b |

| com.apple.rig2.plist | Coinminer.MacOS.MALXMR.A | 91b3f5e5d3b4e669a49d9c4fc044d0025cabb8ebb08f8d1839b887156ae0d6dd |

| harmlesslittlecode.py | Coinminer.Python.MALXMR.A | 7bc657c96c15ec0629740e00a9c7497417b599694c6b7598eeff095136cbd507 |

| xmrig2 | Coinminer.MacOS.MALXMR.A | ede858683267c61e710e367993f5e589fcb4b4b57b09d023a67ea63084c54a05 |

【更新情報】

| 2019/02/07 16:03 | 本文冒頭の一部を更新しました。 |

参考記事:

- 「MacOS Malware Poses as Adobe Zii, Steals Credit Card Info and Mines Monero Cryptocurrency」

by Luis Magisa

翻訳: 澤山 高士(Core Technology Marketing, TrendLabs)