トレンドマイクロでは「ビジネスメール詐欺(BEC)」関連の調査を進める中で、日本語を使用した詐欺メールが複数の国内企業に着弾していたことを確認いたしました。トレンドマイクロが確認したものと同内容の日本語の詐欺メールに関しては、独立行政法人情報処理推進機構(IPA)からの注意喚起が8月27日に公開されています。このIPAの注意喚起とトレンドマイクロの調査結果から、この7月に日本国内の企業に対する日本語を使用したBECの攻撃キャンペーンが行われていたことは明らかです。さらにトレンドマイクロの調査結果からは、言語を変えただけで同様の手口と考えられる詐欺メールがブラジルやギリシャの企業にも着弾していたことがわかりました。つまり、7月に確認された日本語の詐欺メールは、日本だけを標的としたサイバー犯罪者によるものではなく、世界的なBEC攻撃の一部であったと推測されます。

■日本とブラジル、ギリシャで類似のBEC攻撃を確認

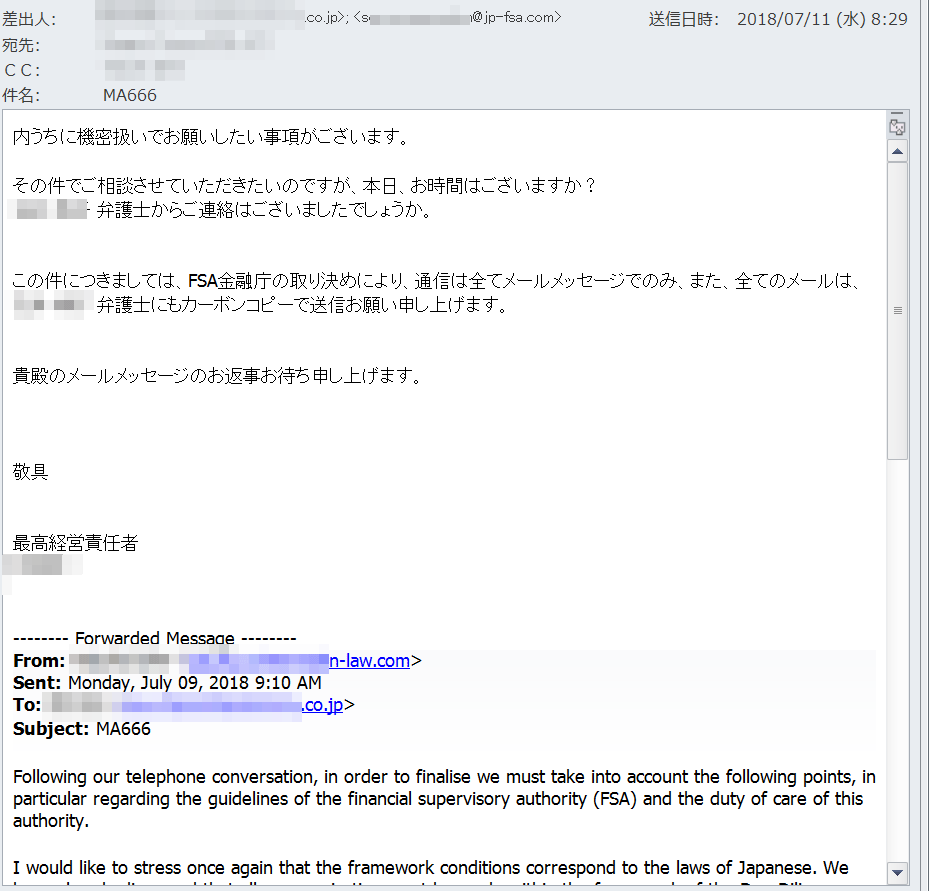

IPAが公表した日本語を使用したビジネスメール詐欺と思われる不審メールの内容は、送信者として「最高経営責任者」(CEO)を偽装するいわゆる「CEO詐欺」の手口でした。また、金融庁を偽装する「jp-fsa.com」メールドメインからの送信や、送信者の表示名として「CEOの氏名+メールアドレス」の文字列を使用する、金融庁の指導を理由にメールのみでの連絡や弁護士への同報を指示する、などの手法も含め、トレンドマイクロで確認した日本語詐欺メールと同一内容でした。同一の手口の詐欺メールが複数の国内企業から確認されたことからは、同一のサイバー犯罪者グループが複数の日本企業を狙った攻撃であることが推測されます。

図:7月にトレンドマイクロが確認した日本語の詐欺メール例

トレンドマイクロのクラウド型次世代セキュリティ技術基盤である「Trend Micro Smart Protection Network(SPN)」による継続調査により、件名や送信元アドレスなど複数の特徴から同内容と判断できる詐欺メールは7月に複数の日本企業に着弾した後、8月にはブラジル、9月にはギリシャの複数の企業にも着弾していたことを突き止めました。ブラジル、ギリシャに対しての詐欺メールは言語が変わっているだけで、偽装の手口は日本で確認された詐欺メールとほとんど同一と言えるものでした。まず、送信元アドレスとして日本では金融庁を偽装していましたが、ブラジルでは「証券取引委員会(Comissão de Valores Mobiliários、CVM)」、ギリシャでは「資本市場委員会(Capital Market Commission、CMC)」といった金融関連の公的機関を偽装しています。そしてメールドメイン名が異なるだけで、アドレスはすべて「secure.operation」という文字列でした。

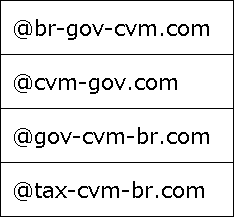

図:詐欺メールの送信アドレスとして使用されていた

ブラジル証券取引委員会(CVM)を偽装するメールドメイン例

正規のドメイン名「cvm.gov.br」を偽装するため、

「cvm」、「gov」、「br」の文字列を様々に組み合わせている

また、送信元の表示名として「氏名+メールアドレス」を設定して実際の送信アドレスを偽装する手口や、別の弁護士を偽装したアドレスへ同報(cc)を指示する、などの手口も同一です。メール件名は日本の事例では「MA666」という特徴的な文字列を確認していますが、ブラジルやギリシャの事例でも同じ「MA666」を含む「MA」+「数字3桁」や「OP」+「数字3桁」というような類似の件名の使用を確認しています。また更なる調査により、詐欺メール内で使用されたメールアドレスのドメインを取得した業者、さらにメール送信に使用されたメールサーバの管理業者は、日本、ブラジル、ギリシャ、いずれの場合もすべて同一のフランスのWeb関連サービス業者であることもわかりました。これらの事実から、日本、ブラジル、ギリシャの3か国で確認された詐欺メールは、同一のサイバー犯罪者あるいはサイバー犯罪グループが関与したものと考えられます。

■世界的に広く企業を狙う、より簡易なBEC手口

トレンドマイクロが確認した日本語の詐欺メールとIPAが注意喚起した詐欺メールは同一の文面であることから、広くにばらまかれた詐欺メールのように思えます。しかし受信者は財務、経理、会計などの担当者であり、偽装されたCEOの情報もそれぞれカスタマイズされた正しいものであることなどからも、事前に標的企業の情報を確認した上での攻撃であり、不特定多数にばらまいたものでは無いと言えます。

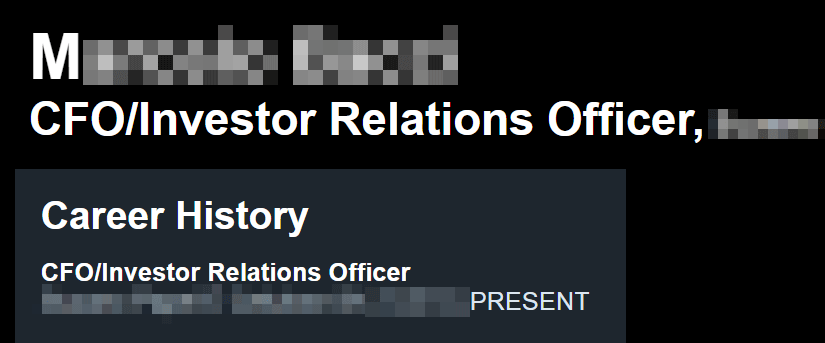

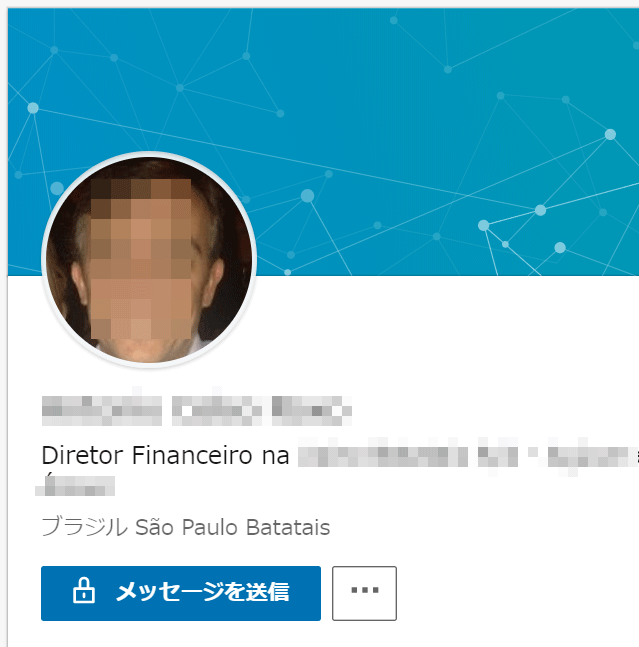

既に海外ではメールの盗み見などの段階を踏まず、ネット上の公開情報などから標的企業を特定し詐欺メールを送信する、より簡易なBECの手口もわかっています。今回確認された日本、ブラジル、ギリシャの企業を狙った詐欺メールについて、標的とされた受信者のメールアドレスを元に調査したところ、すべての受信者について各企業の財務、経理、会計などの担当者であることがインターネットやSNS上での公開情報で確認できました。サイバー犯罪者もこのような公開情報を元に標的を設定しているものと考えられます。偽装されたCEOや弁護士のメールアドレスも合わせて考えると、サイバー犯罪者は企業などの組織でよく見られる「氏名」をそのままメールアドレスとして使用する方法を事前に確認した上で攻撃に悪用しているということも言えます。

図:BECメールの受信者についてインターネット、SNS上で

企業の経理責任者であることが確認できた例

このように、今回確認されたBEC攻撃の背後には、日本のみにとどまらず世界的にBECを行っているサイバー犯罪者グループがあるものと考えられます。標的企業の国の言語を調べて詐欺メールを構成したのか、もしくはグループ内にその言語ができるメンバーがいるからその国の企業を標的にしたのかなど、標的を定める方法は現時点では断定できません。しかし、世界的にBECを行うサイバー犯罪者グループの攻撃対象に日本が入っていること、さらに詐欺メールに日本語を使用してきたことの2点ははっきりしています。

トレンドマイクロが2018年6月に行った実態調査では、およそ4割の企業がBECの詐欺メールの受信経験があることがわかっています。また7月以降にも、米国企業でのBEC被害について日本国内の日本人が逮捕されたり、有名ファッションブランドの日本法人が海外本社からの指示を偽装する手口で数億円の被害に遭ったりするといったBEC関連の報道が確認されています。これまで、日本国内では取引先になりすます手口による被害が多く確認されてきました。今回の詐欺メールで使用された日本語は若干の不自然さを感じさせるものでしたが、マルウェアスパムや標的型メールがそうだったように、今後はさらに巧妙化し、違和感のない日本語が使用されていくでしょう。今後は、日本語を使用し企業内の経営責任者や意思決定層になりすますCEO詐欺の手口にも注意が必要です。

■被害に遭わないためには

BECの本質は法人組織に対する「詐欺」であり、その手口を知り、騙されないようにすることが重要な対策の1つです。また最終的な被害を防ぐためには、送金処理の実施や振込先変更に複数人の確認を必要とする送金プロセス自体の整備など、個人が騙されてしまうことをカバーする組織としての対策や、そもそも詐欺メールが職員に届かないようフィルタリングできるような技術的対策も必要です。トレンドマイクロでは法人組織において行うべきBEC対策を以下のレポートにまとめていますのでぜひご一読ください。

法人組織が知っておくべきビジネスメール詐欺の手口と対策

※本記事で解説したBECキャンペーンに関連する「侵入の痕跡(Indicators of Compromise、IoC)」は、こちらのAppendixを参照してください。

※調査協力:松川博英(Forward-looking Threat Research(FTR))