2018年10月下旬、セキュリティ企業「Cymulate」のセキュリティリサーチャは、Microsoft Officeのオンラインビデオの埋め込み機能を攻撃者に悪用された場合にマルウェアの拡散が可能になる概念実証(Proof of Concept、PoC)を発表しました。トレンドマイクロは、実際にこの手法を利用して、情報窃取型マルウェア「URSNIF(アースニフ)」(「TSPY_URSNIF.OIBEAO」として検出)を拡散するマルウェア(「TROJ_EXPLOIT.AOOCAI」として検出)を、オンラインスキャンサービス「VirusTotal」で確認しました。

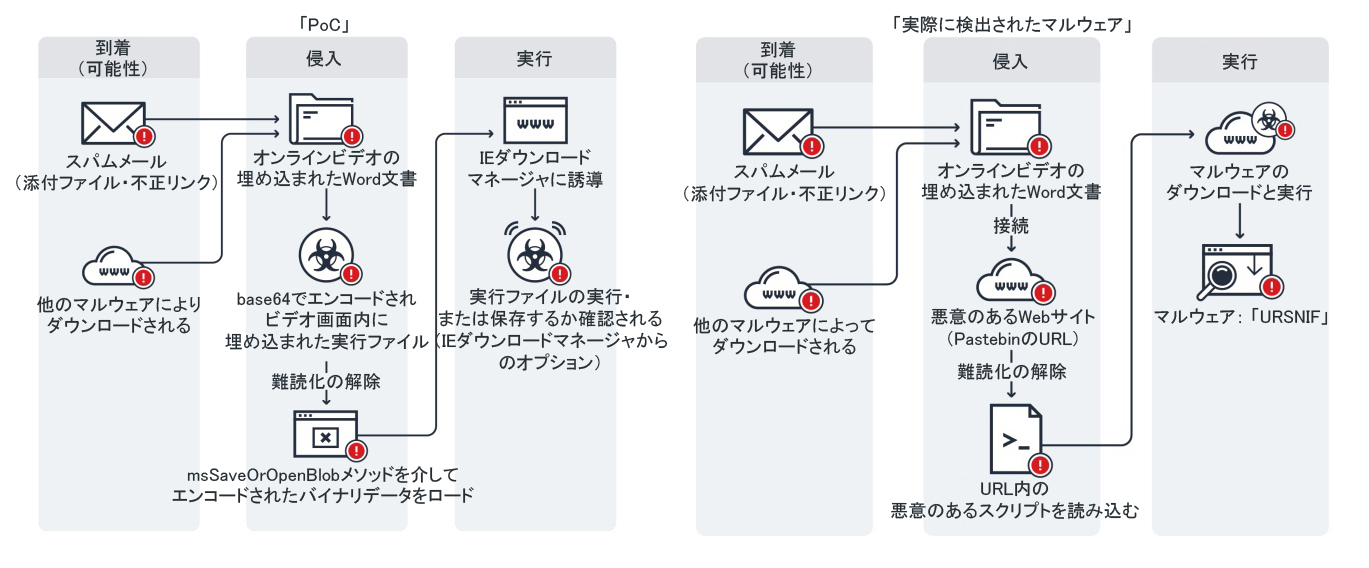

■PoCと実際に検出されたマルウェアの感染の流れ

これらの攻撃では特別に細工されたWord文書が利用されるため、Word文書が他のマルウェアにダウンロードされるか、またはスパムメールの添付ファイルやURLリンクを通じてユーザのPCに到着すると推測できます。

確認されたWord文書におけるオンラインビデオのセキュリティ上の課題は、Microsoft Word 2013およびそれ以降のバージョンに影響します。PoCおよび実際に検出されたマルウェアは、Microsoft Wordで用いられる「DOCX」ファイル形式を使用します。「DOCX」ファイルは、テキスト、オブジェクト、スタイル、書式設定、および画像を組み込むことのできる「XML(eXtensible Markup Language)」を基にしたファイル形式です。これらのコンテンツは別々のファイルとして保存され、ZIP形式で圧縮された形でDOCXファイルとしてパッケージされます。

図1:「PoC」(左)と「実際に検出されたマルウェア」(右)の感染の流れの比較

■PoCと実際に検出されたマルウェアの動作の仕組み

PoCおよび実際に検出されたマルウェアはともに、YouTubeや他のメディアプラットフォームの外部ソースからの動画を埋め込むことができる、Microsoft Officeのオンラインビデオの埋め込み機能を悪用します。

PoCは、オンラインビデオをWord文書に埋め込んだ後、Word文書のパッケージ内のXMLファイルを変更します。Cymulateによって実証されている手順は以下のとおりです。

1.Word文書に、外部ソースからの動画を埋め込み「DOCX」ファイルとして保存する

2.Word文書の拡張子を「DOCX」から「ZIP」へと変更する

3.拡張子をZIPに変更したDOCXファイルを解凍し、wordディレクトリ内にある「document.xml」ファイルを開く。

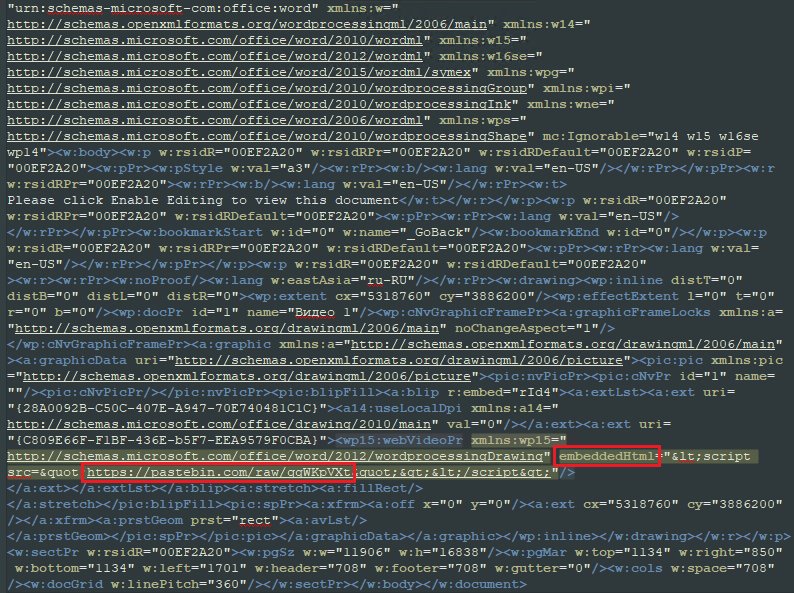

4.「document.xml」ファイル内の「embeddedHtml」属性に悪意のあるスクリプトやURLを追加する。「embeddedHtml」属性のURLが変更されると、ユーザがWord文書内のビデオ画面のどこをクリックしても、オンラインビデオに埋め込まれた実行ファイルにアクセス、または実行します。

5.「embeddedHtml」属性にURLを追加後、変更した「XML」ファイルを保存する

6.解凍したファイルを、「embeddedHtml」属性の変更された「document.xml」ファイルとともに再び「ZIP」圧縮する

7.再圧縮した「ZIP」ファイルの拡張子を「DOCX」へと変更する

実際に検出されたマルウェアを詳しく調べてみると、単純にsrcパラメータに記述されたURLをPastebin のURLに書き換えています。Pastebin のURLへのリダイレクトに成功した場合、スクリプトを読み込んで実行します。次にこのスクリプトは別の不正URLにアクセスし「URSNIF」の亜種をダウンロードして実行します。

図2:embeddedHtml属性のsrcパラメータに変更されたURLが確認できる(赤枠部分)

■PoCと実際に検出されたマルウェアの相違点

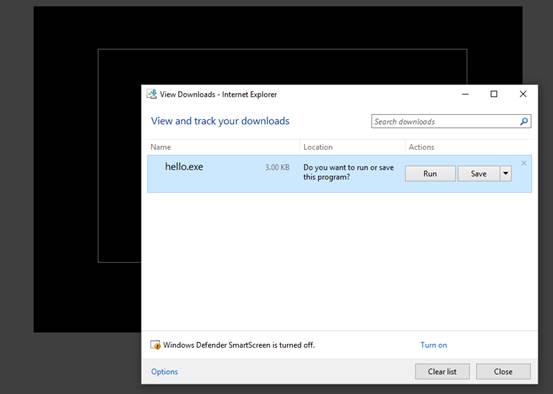

PoCの場合は、ファイルオブジェクトまたはblobオブジェクトのアプリケーションを起動するmsSaveorOpenBlobメソッドを利用して、オンラインビデオ用のタグ内に埋め込まれているbase64方式でエンコードされたバイナリデータをデコードします。このメソッドはビデオ画面をクリックすることによって開始されます。デコードされると、埋め込まれたバイナリファイル名がInternet Explorer(IE)のダウンロードマネージャに表示され、実行ファイルを実行するか、または保存するかをユーザに確認するメッセージが表示されます。(図3)。

しかし、PoCとは異なり、実際に検出されたマルウェアの手口はもっと単純で、より効果的である可能性があります。ビデオ画面をクリックすると不正なURLに直接アクセスし、悪意のあるスクリプトを読み込み、最終的な不正活動を実行するペイロードを自動的にダウンロードします。図4が示すように、Adobe Flash Playerのアップデートに偽装したマルウェアは、ユーザにペイロードを保存または実行するようダウンロードマネージャで促します。

図3:実行ファイルの実行または保存を求めるIEダウンロードマネージャ

図4:実際に検出されたマルウェアの動作の仕組み

■被害に遭わないためには

報告に対しMicrosoftは、オンラインビデオの埋め込み機能は設計通りに機能しているとして、「共通脆弱性識別子(Common Vulnerabilities and Exposures, CVE)」は割り当てていないと報道されています。ユーザは、埋め込みビデオが含まれるWord文書をブロックすることによりこの不具合を悪用する脅威に対処することができます。目新しいこの手法は、URLを変更するだけで悪用できてしまうため、ユーザや企業をさまざまなマルウェアやその他の脅威にさらすことに繋がる可能性があります。このような脅威に対処するために、ユーザは以下のようなベストプラクティスに従って下さい。

・スパムメール(迷惑メール)に十分注意するとともに、利用されるおそれのある脆弱性を修正するため、システムやアプリケーション、ネットワークを常に最新の状態に更新する

・URLフィルタ機能およびカテゴリ別フィルタレベル設定など、エンドポイントにセキュリティ層を追加できるセキュリティサービスを利用することで、不正なURLやマルウェアをホストしているWebサイトをブロックする

■トレンドマイクロの対策

トレンドマイクロの法人向けエンドポイント製品「ウイルスバスター™ コーポレートエディション XG」や中小企業向けのクラウド型エンドポイントセキュリティサービス「ウイルスバスター™ ビジネスセキュリティサービス」は、不正なファイルを検出し、関連する不正な URL をブロックすることによって、強固な保護を提供します。メール攻撃対策製品「Deep Discovery™ Email Inspector」は、不正な添付ファイルや URLをブロックして法人組織を保護し、システムの感染および最終的な情報の窃取を防ぎます。

クロスジェネレーションで進化を続ける「XGen™セキュリティ」は、AI 技術をはじめとする先進技術と実績の高いスレットインテリジェンスを融合した防御アプローチにより、データを保管するサーバ、データを交換するネットワーク、データを利用するユーザの各レイヤーで最適化されたセキュリティを提供します。Web/URLフィルタリング、挙動解析、カスタムサンドボックスのような機能を備えたクロスジェネレーション(XGen)セキュリティアプローチは、既知または未知/未公開の脆弱性を狙い、個人情報の窃取や暗号化、不正な仮想通貨発掘活動を行う脅威をブロックします。

「TROJ_EXPLOIT.AOOCAI」を検出するためのYARAルールはこちらを参照してください。

■侵入の痕跡(Indicator of Compromise、IoC)

関連するSHA256値は以下の通りです。

「TROJ_EXPLOIT.AOOCAI」として検出:

•03634e2eab2f61ab1d7359c4038c7042f7eb294d9d5c855560468b8824702c47

「TSPY_URSNIF.OIBEAO」として検出:

•d01b6f839b233ce9d6834a58d9d832ad824b73dd3dd1f399639fe5326faf783b

関連する不正なドメイン/URLは以下の通りです。

• hxxp://wetnosesandwhiskers[.]com/driverfix30e45vers[.]exe

YARAルールを含めた情報は、2018年12月3日午後9時40分(PDT)に更新されました。

【更新情報】

| 2019/03/15 17:09 | 「埋め込みビデオが含まれるWord文書を無効化」を「埋め込みビデオが含まれるWord文書をブロック」に修正しました。 |

参考記事:

- 「Hide and Script: Inserted Malicious URLs within Office Documents’ Embedded Videos」

by Michael Villanueva and Toshiyuki Iwata (Threats Analysts)

翻訳: 益見 和宏(Core Technology Marketing, TrendLabs)