トレンドマイクロは、マルウェア解析を専門とするグループ「IssueMakersLab」と共同で、韓国の法人組織を標的とするサプライチェーン攻撃「Red Signature 作戦」に関する調査を行いました。サプライチェーン攻撃とは、ソフトウェアもしくはハードウェアのライフサイクルを侵害する攻撃です。ソフトウェアの場合、不正プログラムが混入した正規ソフトによってその利用者が感染被害に遭うというような事例が典型的です。本記事で解説する攻撃は、2018 年 7 月下旬に確認され、韓国の報道機関によって 8 月 6 日に報告されました。

Red Signature 作戦の攻撃者は、まず初めに遠隔支援ツールプロバイダの電子証明書を窃取してマルウェアに署名し、攻撃者が管理するサーバにアップロードします。次に、遠隔支援ツールの更新サーバを侵害し、遠隔支援ツールの更新プロセスを通して攻撃者の関心を引くユーザに「9002 RAT」と呼ばれる「Remote Access Tool(RAT)」を送り込みます。侵害した更新サーバは、標的企業の IP アドレスの範囲からアクセスされた場合にのみ不正ファイルを送信するように設定されています。

9002 RAT は、Microsoft Internet Information Services(IIS)6.0 の WebDAV コンポーネントの脆弱性「CVE-2017-7269」を利用する脆弱性攻撃ツールや、SQL データベースからパスワードを出力するツールを追加でインストールします。これらのツールの機能から、攻撃者は標的企業の Web サーバおよびデータベースに保存された情報を狙っていることがうかがえます。

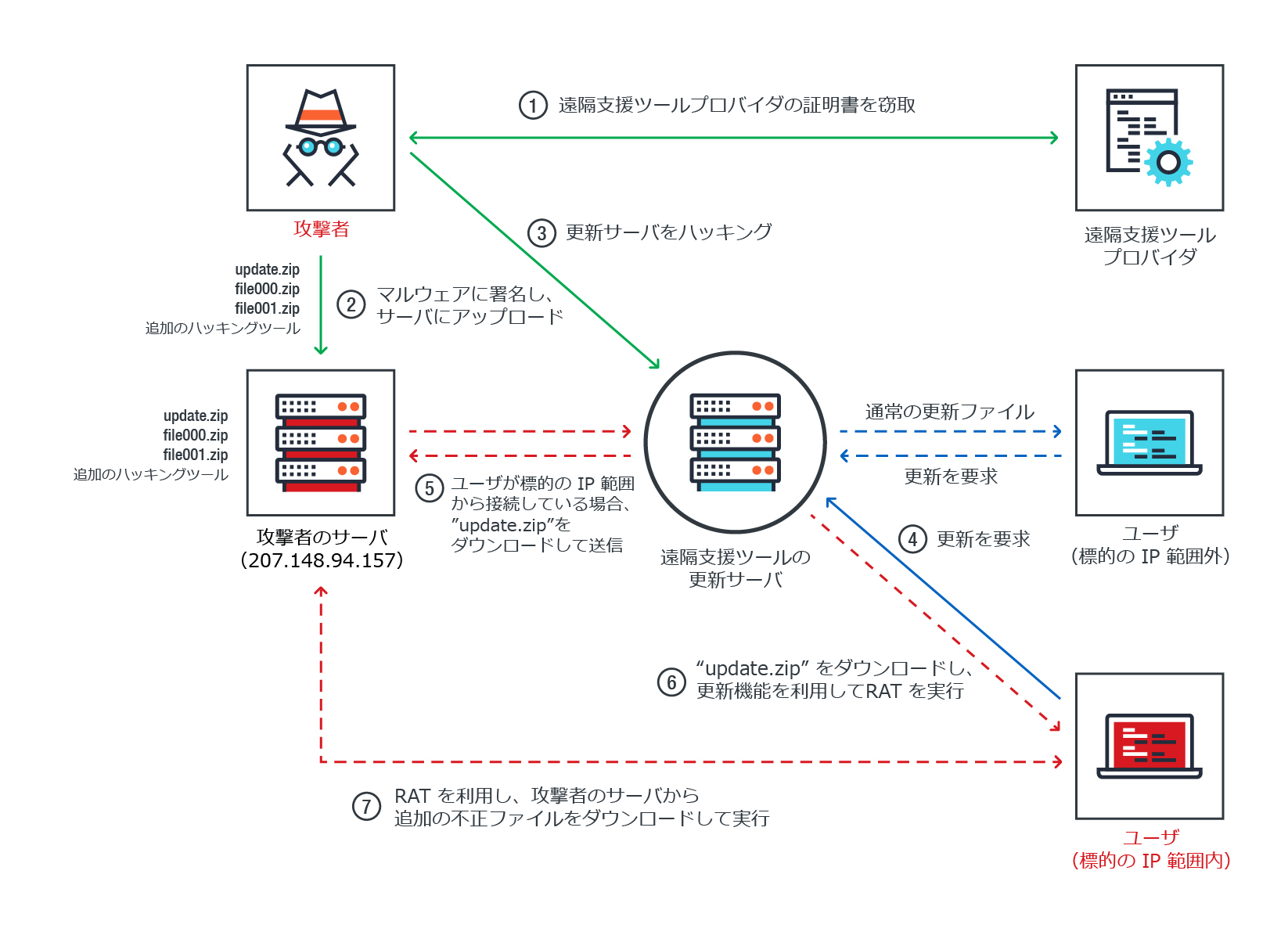

図 1:「Red Signature 作戦」の攻撃の流れ

Red Signature 作戦の攻撃の流れは以下の通りです。

- 遠隔支援ツールプロバイダからコード署名に使用する電子証明書を窃取(トレンドマイクロが2018 年 4 月 8 日に確認したマルウェア「ShiftDoor」(ハッシュ値:4ae4aed210f2b4f75bdb855f6a5c11e625d56de2)がこの証明書によって署名されていたことから、この証明書は 2018 年 4 月頃には窃取されていたと考えられる)

- 不正な更新ファイルを準備し、窃取した証明書を利用して署名、攻撃者のサーバ「207[.]148[.]94[.]157」にアップロード

- 遠隔支援ツールプロバイダの更新サーバをハッキング

- 遠隔支援ツールのユーザが標的企業の IP アドレスの範囲からアクセスした場合に、攻撃者のサーバから不正な更新ファイル “update.zip” を受信するように更新サーバを設定

- 遠隔支援ツール実行時に不正な更新ファイル “update.zip” をユーザに送信

- 遠隔支援ツールは、不正な更新ファイル”update.zip” を通常の更新ファイルとして認識し、含まれている 9002 RAT を実行

- 9002 RAT が、攻撃者のサーバから追加の不正ファイルをダウンロードして実行

■技術的な解析

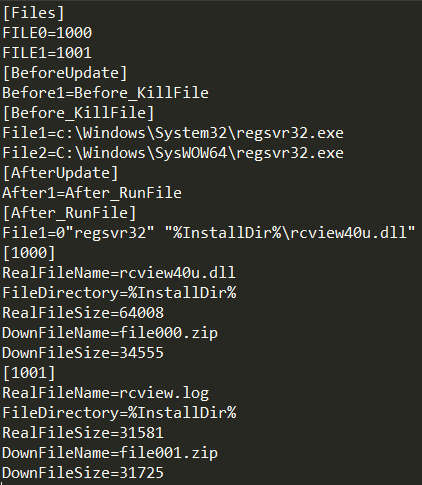

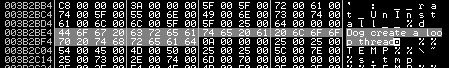

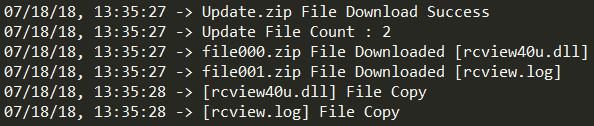

不正な更新ファイル “update.zip” には、”update.ini” というファイルが含まれています。遠隔支援ツールは、”update.ini” で指定されたファイル “file000.zip” および “file001.zip” をダウンロードし、”rcview40u.dll” および “rcview.log”というファイル名でインストールフォルダに解凍します。

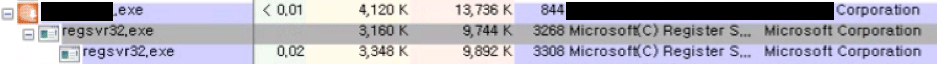

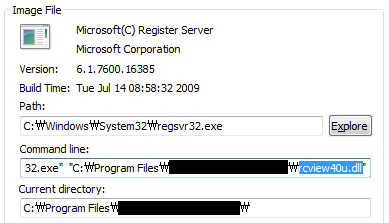

次に、遠隔支援ツールが、Windows の正規ツール「Microsoft register server(regsvr32.exe)」を使用し、窃取した証明書によって署名された不正なダイナミック・リンク・ライブラリ(DLL)ファイル “rcview40u.dll” を実行します。この不正な DLL は、暗号化された “rcview.log” を復号し、メモリ内で実行します。この “rcview.log” に含まれた 9002 RATがコマンド&コントロール(C&C)サーバ「66[.]42[.]37[.]101」と通信します。

図 2:遠隔支援ツールの不正な更新設定

図 3:侵害された更新プロセスが「9002 RAT」を起動

図 4:暗号化された “rcview.log” で、「9002 RAT」の既知の文字列パターンを確認

■「9002 RAT」の相関分析

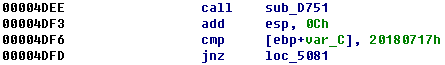

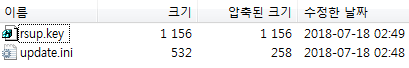

9002 RAT を解析したところ、この RAT は 2018 年 7 月 17 日にコンパイルされており、”update.zip” 内の設定ファイルは 7 月 18 日に作成されていることが分かりました。

図 5:「9002 RAT」のコンパイル日時

図 6:”update.zip” 内の不正な設定ファイルの更新日時

更新ログを解析したところ、遠隔支援ツールは 7 月 18 日 13 時 35 分頃に更新プロセスを開始し、9002 RAT をダウンロードおよび実行していました。

図 7:遠隔支援ツールの更新ログ

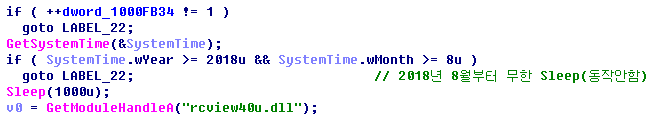

今回確認された攻撃で利用された 9002 RAT は、2018 年 8 月に活動を停止する設定になっていました。つまり、この RAT の活動期間は、7 月 18 日から 7 月 31 日という非常に短い期間だったと考えられます。

図 8:システム時刻が 2018 年 8 月以降だった場合動作を停止するコード

■追加の不正ツール

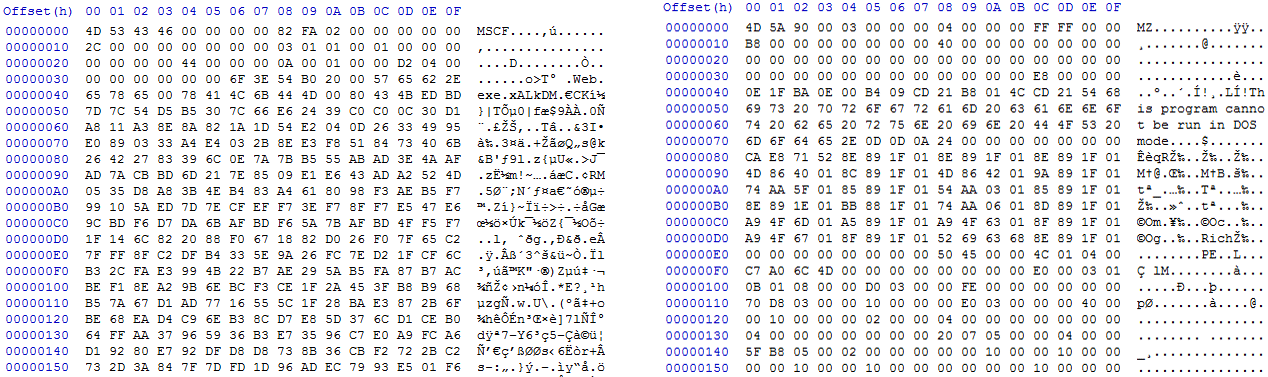

9002 RAT は、追加の不正ツールを送り込む役割も担っています。不正ツールのほとんどは、「Microsoft Cabinet 形式(拡張子:「.cab」)」で圧縮されたファイルとしてダウンロードされます。これは、セキュリティ対策ソフトによる検出を逃れるための手法だと考えられます。

図 9:ダウンロードされたキャビネットファイル “Web.ex_”(左)解凍された “Web.exe”(右)

以下は、9002 RAT が感染 PC にダウンロードするファイルの一覧です。

| ファイル名 | ツール | 目的 |

| dsget.exe | DsGet | Windows のディレクトリサービス「Active Directory」のオブジェクトの照会 |

| dsquery.exe | DsQuery | Active Directory のオブジェクトの検索 |

| sharphound.exe | SharpHound | Active Directory の情報を収集 |

| aio.exe | All In One (AIO) | ハッキング (AIO は一般公開されたハッキングツール) |

| ssms.exe | SQL データベースのパスワードダンピングツール | SQL データベースからパスワードを出力 |

| printdat.dll | 「PlugX(※注)」の亜種 | RAT 活動 |

| w.exe | IIS 6 WebDav 脆弱性攻撃ツール | 「CVE-2017-7269 (IIS 6)」を利用する脆弱性攻撃 |

| Web.exe | WebBrowserPassView | ブラウザに保存されたパスワードの復旧 |

| smb.exe | Scanner | PC のWindows のバージョンとコンピュータ名をスキャン |

| m.exe | カスタマイズした「Mimikatz」(32bit版と64bit版を含む) | PC のパスワードとActive Directoryの認証情報を検証 |

※注:遠隔操作ツール「PlugX」は、株式会社 地理情報開発から提供されている PlugX(R) シリーズとは無関係な不正なプログラムです。

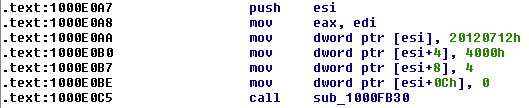

ダウンロードされるファイルの 1 つ”printdat.dll” は、RAT「PlugX」の亜種です。この RAT は、C&Cサーバ「66[.]42[.]37[.]101」と通信します。図 10 のような日付けと思われる dword 型のデータは PlugX で確認される特徴の 1 つです。

図 10:”printdat.dll” 内の PlugX で確認された dword 型の日付け

■サプライチェーン攻撃の被害に遭わないためには

サプライチェーン攻撃は、ユーザおよび企業に直接被害を与えるだけでなく、ベンダと顧客との信頼関係にも影響を与えます。不正なソフトウェアまたはアプリケーションを密かに送り込んだり、それらを実行するインフラストラクチャやプラットフォームを操作したりすることにより、サプライチェーン攻撃は、標的企業が提供する商品やサービスの整合性とセキュリティに影響を与えます。例えば、サードパーティ製またはクラウドベースのサービスに大きく依存しているヘルスケア業界では、サプライチェーン攻撃は、個人情報の機密性や知的財産をリスクにさらし、病院業務の中断や、さらには患者の健康被害さえ引き起こす可能性があります。また、EU 一般データ保護規則(GDPR)のような規則の対象に該当する場合、その影響はさらに深刻なものとなります。

以下は、サプライチェーン攻撃に対処するベストプラクティスです。

- サードパーティ製の製品やサービスを監視すること

更新プログラムの適用や認証の仕組みにより、自社システムのセキュリティを担保するだけでなく、利用しているサードパーティ製アプリケーションのセキュリティを管理することも重要です。 - プロアクティブなセキュリティインシデント対応戦略の立案および実行すること

サプライチェーン攻撃は多くの場合標的型の攻撃です。法人組織は、サードパーティのベンダに関連したリスクを、完全に理解、管理、および監視しなければなりません。 - ネットワークをプロアクティブに監視し、異常な活動の有無を確認すること

ファイアウォールおよび侵入検知/防御システムは、ネットワークベースの脅威の緩和に役立ちます。 - 最小権限の原則を適用すること

ネットワークのセグメント化、データの分類、PowerShell のようなシステム管理ツールの制限、そしてアプリケーションコントロールは、情報探索を阻止し、データ漏えいを最小化するために有効です。

■トレンドマイクロの対策

トレンドマイクロのネットワーク挙動監視ソリューション「Deep Discovery™」は、今日の気づけない標的型攻撃や巧妙化する脅威をリアルタイムで検出および分析し、対処できます。専用のエンジンとカスタムサンドボックス機能を使用し、攻撃のライフサイクル全体で相関分析を行い、エンジンやパターンの更新無しで脅威を検知します。

エンドポイントセキュリティ対策製品「ウイルスバスター™ クラウド」や「ウイルスバスター™ ビジネスセキュリティ」は、不正なファイルや関連する不正なURLをすべてブロックすることによって個人ユーザおよび中小企業をこのような脅威から保護します。

■侵入の痕跡(Indicators of Compromise、IoC)

関連する SHA256 値は以下の通りです。

- 「ShiftDoor」(「BKDR_SETHC.D」として検出):0703a917aaa0630ae1860fb5fb1f64f3cfb4ea8c57eac71c2b0a407b738c4e19

- “aio.exe”(「HKTL_DELOG」として検出):c14ea9b81f782ba36ae3ea450c2850642983814a0f4dc0ea4888038466839c1e

- “m.exe”(「HKTL_MIMIKATZ」として検出):a3a1b1cf29a8f38d05b4292524c3496cb28f78d995dfb0a9aef7b2f949ac278b

- “printdat.dll”(「TSPY_KORPLUG.AN」として検出):9415ca80c51b2409a88e26a9eb3464db636c2e27f9c61e247d15254e6fbb31eb

- “rcview.log”(「TROJ_SIDELOADR.ENC」として検出):52374f68d1e43f1ca6cd04e5816999ba45c4e42eb0641874be25808c9fe15005

- “rcview40u.dll”(「TROJ_SIDELOADR.A」として検出):bcfacc1ad5686aee3a9d8940e46d32af62f8e1cd1631653795778736b67b6d6e

- “sharphound.exe”(「HKTL_BLOODHOUND」として検出):279cf1773903b7a5de63897d55268aa967a87f915a07924c574e42c9ed12de30

- “ssms.exe”(「HKTL_PASSDUMP」として検出):e5029808f78ec4a079e889e5823ee298edab34013e50a47c279b6dc4d57b1ffc

- “w.exe”(「TROJ_CVE20177269.MOX」として検出):e530e16d5756cdc2862b4c9411ac3bb3b113bc87344139b4bfa2c35cd816e518

- “Web.exe”(「HKTL_BROWSERPASSVIEW.GA」として検出):28c5a6aefcc57e2862ea16f5f2ecb1e7df84b68e98e5814533262595b237917d

不正な更新ファイルに関連するURLは以下の通りです。

- hxxp://207[.]148[.]94[.]157/update/rcv50/update.zip

- hxxp://207[.]148[.]94[.]157/update/rcv50/file000.zip

- hxxp://207[.]148[.]94[.]157/update/rcv50/file001.zip

追加でダウンロードされる不正ファイルに関連するURLは以下の通りです。

- hxxp://207[.]148[.]94[.]157/aio.exe

- hxxp://207[.]148[.]94[.]157/smb.exe

- hxxp://207[.]148[.]94[.]157/m.ex_

- hxxp://207[.]148[.]94[.]157/w

- hxxp://207[.]148[.]94[.]157/Web.ex_

PlugX の亜種および 9002 RAT に関連する C&C サーバは以下の通りです。

- 66[.]42[.]37[.]101

参考記事:

- 「Supply Chain Attack Operation Red Signature Targets South Korean Organizations」

by Jaromir Horejsi, Joseph C. Chen, Kawabata Kohei, and Kenney Lu

翻訳: 澤山 高士(Core Technology Marketing, TrendLabs)