次世代の移動通信システムとして大々的に宣伝されている 5G は、すでに高速なネットワーク通信を提供している 3G や 4G のような現行の移動通信システムよりも、さらに高い信頼性と高速な通信を可能にします。5G の通信速度は数ギガビット毎秒(Gbps)程度、平均ダウンロード速度は 1 Gbps 程度になると見込まれています。従来の通信システムが世代を重ねながら改善を続けて来たことは、スマートフォンやその他の広く使用されているモバイルネットワーク機器の利便性の向上からも明らかですが、大容量データの送信が可能な 5G は、それらに加え「モノのインターネット(Internet of Things、IoT)」デバイスにも恩恵をもたらすでしょう。

5G が世界的に普及するとされる 2020 年までに、IoT デバイスは 300 億台に上ると予測されていることからも、数百億台規模の IoT デバイスに対応可能な 5G の拡張性(スケーラビリティ)は非常に重要です。5G を利用した IoT デバイスが扱うと推定されるデータ量は、4G の 1,000 倍以上と言われていますが、2G のような従来の通信システムのセキュリティはもちろん、4G でさえ、このような規模の通信量を想定した設計にはなっていません。結果的に、5G は、2G、3G、そして 4G が抱えるリスクを増幅された形で引き継ぐことになります。

■IoT デバイスにおける SIM の利用

スマートファクトリーの設備、自動運転車、モバイルロボット、そしてスマートウォッチのように、無線接続が可能な IoT デバイスのほとんどは、携帯電話と同様に「Subscriber Identity Module(SIM)」によって加入者の識別およびセキュリティ管理を行います。1993 年以降、SIM カードのセキュリティ規格には、SIM カードのコンテンツや機能を遠隔から変更するための規格が含まれています。これは、「目に見えない」特殊なショート・メッセージ・サービス(SMS)を介して「無線(Over-The–Air、OTA)」で行われ、悪用される可能性のあるさまざまなコマンドを実行することが可能です。これらのコマンドが 5G を通して送信された場合、悪用された際の影響も、そのスケーラビリティによって増幅されるでしょう。特に、「Universal Subscribe Identity Module(USIM)」、「embedded Subscriber Identity Module(eSIM)」、そして「Integrated Subscriber Identity Module(ISIM)」を含む SIM 規格および SIM アプリケーションに対応した IoT デバイスは、重大な影響を受ける可能性があります。

■SIM-OTA SMS の悪用可能性

上述の「目に見えない」SMS は、「SIM-OTA SMS メッセージ」と呼ばれています。この通信にはインターネット回線は不要で、SIM-OTA に対応したバックエンド回線またはキャリアへの無線接続があれば可能です。SIM-OTA SMS メッセージによって実行可能なコマンドには、SIM カードを搭載した IoT デバイスや携帯電話が動作するための機能を変更または削除するような強力なものもあります。そのような SIM-OTA SMS メッセージを悪用すると、SIM カードを永続的に使用不可にすることも可能です。IoT デバイスの機能が携帯電話のように SIM カードの無線接続に依拠していた場合、その IoT デバイスも使用不可になってしまいます。

SIM カードを搭載した IoT デバイスに影響を与え得る標準規格の SIM-OTA SMS メッセージには、以下のようなものがあります。

| コマンド | 想定される攻撃 |

| TERMINATE CARD USAGE | SIM、USIM、eSIM、または ISIM を永続的に使用不可にする「サービス拒否攻撃(Denial of Service、DoS)」 |

| TERMINATE DF | SIM、USIM、eSIM、または ISIM(特定の関数)の DF(アクセス条件と確保可能なメモリを含む専用ファイル)を永続的に使用不可にする DoS 攻撃 |

| TERMINATE EF | SIM、USIM、eSIM、または ISIM の EF(アクセス条件およびデータを含む基礎ファイル)を永続的に使用不可にする DoS 攻撃 |

| ACTIVATE FILE | ランサムウェア、「International Revenue Share Fraud(IRSF)」といった通信業界を狙う詐欺、通信の傍受、その他の不正活動を実行するファイルのステータスを動作状態に変更。DoS 攻撃 |

| DEACTIVATE FILE | ランサムウェア、IRSF、その他の不正活動を実行するファイルのステータスを非動作状態に変更。DoS 攻撃 |

| CREATE FILE | SIM およびモバイル端末向けマルウェアの活動を実行するためのファイルを作成 |

| DELETE FILE | ファイルの削除によって特定の機能を使用不可にする不正活動や DoS 攻撃 |

不正な SIM-OTA SMS メッセージは、偽の基地局や、ハッキングされた正規基地局、キャリア、SMS ゲートウェイ、通信衛星等から送信されます。キャリアがハッキングされた場合、組織的なサイバー犯罪に利用される恐れがあります。通信電波が届く範囲は広く、5G のスケーラビリティを考慮すると、SIM-OTA SMS メッセージを利用した大規模な攻撃の可能性は想像に難くありません。

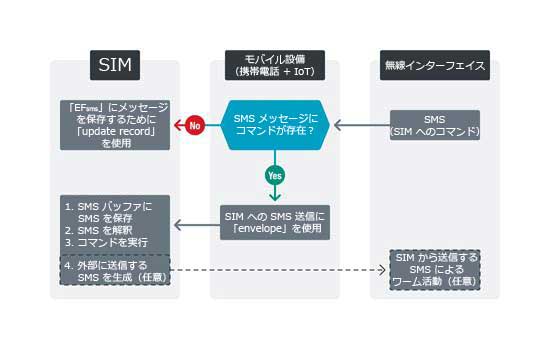

また、SIM-OTA SMS メッセージによってファイル転送を開始することも可能です。この機能を利用すると、SIM を搭載した IoT デバイスにマルウェアを含んだファイルをダウンロードさせることができます。図 1 は、SIM-OTA SMS 通信を図示したものですが、実行されるコマンドは、不正なコードや、遠隔から不正なコードを取得するマルウェアを参照することが可能です。また、外部に送信する SMS は、追加の不正コードやフィッシング用URL、SMS ボットネットに対するコマンドの送信に悪用することが可能です。

図 1: SIM-OTA SMS 通信(Wolfgang Rankl 氏と Wolfgang Effing 氏の共著「Smart Card Handbook」を元に作成)

このように、SIM-OTA SMS は本来、利便性の高いさまざまな機能を備えたツールですが、SIM カードとその延長線上にある SIM カードを搭載した IoT デバイスの侵害に悪用される可能性があります。そのような機能の 1 つ「SIM service table」は、音声通話発信や SMS 送信のような、利用可能な SIM サービスの一覧です。他にも、SIM-OTA SMS を利用することで、「遠隔でのコード実行(Remote Code Execution、RCE)」、追加のサービスの有効化、詐欺を目的とした IoT ボットネットの構築やキャリアおよびその機能に対する「分散型サービス拒否(distributed denial-of-service、DDoS)攻撃」のような不正活動、さらには IoT インフラストラクチャを永続的に使用不可にするような大規模な攻撃も可能になります。

■被害に遭わないためには

上述のような不正活動を防ぐために利用可能なセキュリティ機能がいくつかありますが、ほとんどの IoT デバイスはそれに対応していません。キャリア側でのセキュリティ対策の多くは、「Equipment Identity Register(EIR)」と呼ばれる SIM 在庫管理プラットフォームを必要としますが、情報通信業界ではまだ一般的ではありません。

5G プラットフォームで実行可能と考えられる 1 つのアプローチは、通信業界向けの「セキュリティオーケストレータ」と呼ばれる手法です。一般に、オーケストレータとは、IoT デバイスから収集した情報やビックデータを受信し、人工知能(AI)や機械学習技術によって高速かつ自動的な意思決定を行うカスタマイズ可能なソフトウェアを指し、「Software Defined Networks(SDNs)」や、5G のような通信システムの管理に利用されます。IoT デバイス全般や、特に産業用 IoT(IIoT)デバイスの大規模な普及により、5G が取り扱うデバイスの範囲とデータ量も大規模化することを踏まえると、セキュリティオーケストレータを含む通信業界向けオーケストレータのようなシステムは必須と言えます。

情報技術(IT)および通信業界向けのセキュリティオーケストレータは、非常に大規模なネットワークを自動化する手段です。トレンドマイクロを含むいくつかの企業のように、すでに IT セキュリティオーケストレータを利用している企業がある一方で、情報通信企業の中にはプロトタイピングを始めたばかりの企業もあります。通信事業者レベルでセキュリティオーケストレータが有効化された場合、上述のような攻撃も含めたセキュリティ課題に対処することが可能です。例えば、ハッキングを受けた基地局やその他の通信設備の検知、通信衛星を介して送り込まれる脅威の回避が可能になります。このアプローチは、AI と機械学習によるネットワークのダイナミックルーティングとデータアーキテクチャに基づいています。

【更新情報】

| 2018/06/07 14:46 | 「■被害に遭わないためには」に、セキュリティオペレータに関する記述を追加しました。 |

| 2018/06/07 14:46 | 「ギガビット毎秒(Gbps)程度」を「数ギガビット毎秒(Gbps)程度」に修正しました。 |

参考記事:

- 「Emerging 5G Technology Could Compromise SIM Card-Dependent IoT Devices on Massive Scale」

by Craig Gibson (Principal Threat Defense Architect)

翻訳: 澤山 高士(Core Technology Marketing, TrendLabs)