「水」および「エネルギー」は重要インフラストラクチャの中でも特に中心的な部門と言えます。どちらの事業部門も、最新技術を取り入れながら、自然資源の利用と供給を効率化するために必要な改善を続けてきました。目下、そのような取り組みは、特に産業用 IoT(Industrial Internet of Things、IIoT)技術の統合による相互に連結されたシステムの構築に向けて進められています。水事業やエネルギー事業におけるこのような継続的開発により、個人および法人は、より効率的で信頼できる資源供給の恩恵を享受しています。しかし一方で、水事業やエネルギー事業に関連する重要システムの保護はますます難しいものとなっています。監視制御システム(Supervisory Control And Data Acquisition、SCADA)やヒューマン・マシン・インターフェイス(HMI)のような重要インフラストラクチャを支えるシステムで発見される脆弱性の増加に従い、重要部門が直面するリスクについて認識することの重要性が高まっています。

トレンドマイクロは、公開情報に基づく調査手法(Open Source Intelligence、OSINT)を用い、水事業やエネルギー事業において起こり得る問題について調査し、一定の知見を得ることに成功しました。インターネットに接続された機器を対象とした検索サービス「Shodan」を主に利用し、検索結果と物理的な位置情報を対応づけることで、インターネットに露出したセキュリティ的に脆弱な HMI を特定することが可能です。今回確認できた範囲では、それらの露出した HMI はすべて小~中規模組織のものでした。このことから、各重要インフラストラクチャ部門において、大規模組織だけでなく、サプライチェーンを構成する各レベルでのサイバーセキュリティが重要であることが分かります。

今回の調査結果およびそれに付随する画像は、トレンドマイクロのレポート「Exposed and Vulnerable Critical Infrastructure: Water and Energy Industries」にまとめられています。本記事では、水事業やエネルギー事業を扱う世界各地の重要インフラストラクチャで確認されたインターネットに露出している HMI の例を一部紹介し、そのような露出が重要インフラストラクチャのサプライチェーンに与える影響について解説します。

■インターネットに露出したセキュリティ的に脆弱な HMI

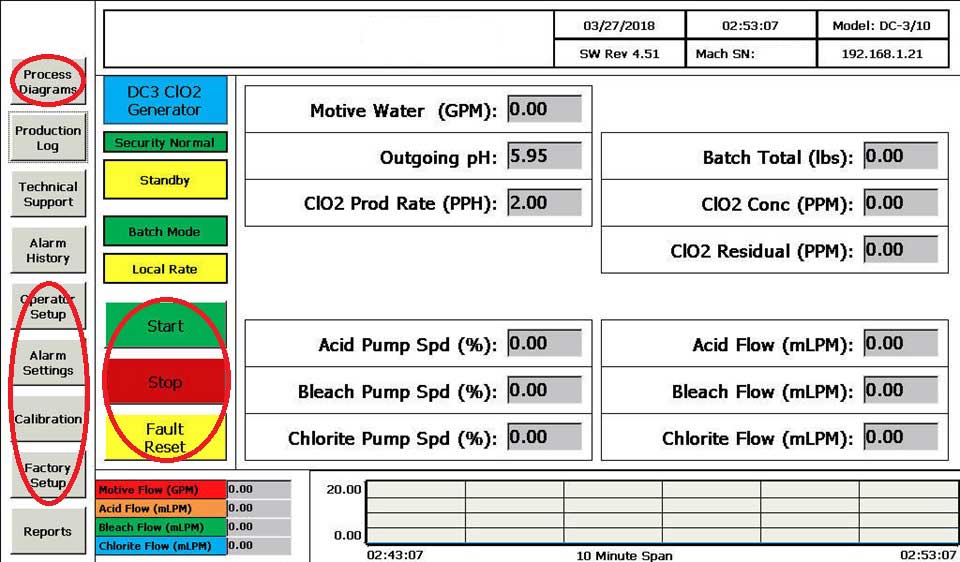

水事業部門において、インターネットに露出している HMI がさまざまな国で確認されました。温水、地熱、揚水、ろ過、海水の逆浸透および滅菌など、水に関する設備を監視および制御するさまざまなシステムがインターネットに露出しています。

図 1:インターネットに露出した水処理設備のシステム制御/設定画面

エネルギー事業部門は、石油およびガス、バイオガス、そして電力のような下位部門から構成されます。石油およびガス部門では、インターネットに露出した HMIが確認され、リアルタイムの生産レベルのような情報だけでなく、シャットダウンや再起動のような重要な管理機能にもアクセスできる状態にありました。このような露出した HMI のほとんどは米国のものでしたが、中東でも確認されています。

バイオガス部門では、バイオガスによるエネルギー生産手法が普及しているドイツ、フランス、イタリア、ギリシャのような国でインターネットに露出している HMI が確認されました。図 2 の例では、ポンプ、空気とガスの混合器、循環装置、パラメータ設定などのサブメニューが表示されたトップ画面が表示されています。

図 2:バイオガス関連 HMI のトップメニュー、利用可能な各メニューが表示されている

他にも、ドイツ、スペイン、スウェーデン、チェコ共和国、イタリア、フランス、オーストリア、そして韓国の電力システムもインターネットに露出していました。確認されたシステムには、太陽光、風力、および水力による発電システムが含まれます。その他の HMI と同様、監視および制御のための画面が露出していただけでなく、中にはユーザのデータベースにまでアクセス可能なシステムもありました。

今回の調査結果は、重要インフラストラクチャのシステムを狙う攻撃者もまた同様の情報にアクセスし、攻撃に利用することが可能であるということを示しています。さらに、露出していた HMI のほとんどは、温度管理やシステムのシャットダウンのような重要な管理機能を備えていました。つまり、露出した HMI へのアクセスに成功した攻撃者は、事実上、システムおよび設備を直接操作することが可能だということです。また、以下のような理由で、このような攻撃は十分に可能であると考えられます。

- 露出した HMI のほとんどで認証が不要

- 確認された HMI は実際に利用されている(Shodan が取得したスクリーンショットが変化することから判断)

- アンダーグラウンドのオンライン掲示板における、重要インフラストラクチャの産業制御システム(Industrial Control System、ICS)への関心の高さ

もっとも重要なことは、上述したすべての HMI は、単にインターネットに露出していただけでなく、認証などの面でセキュリティ的に脆弱であるという点です。

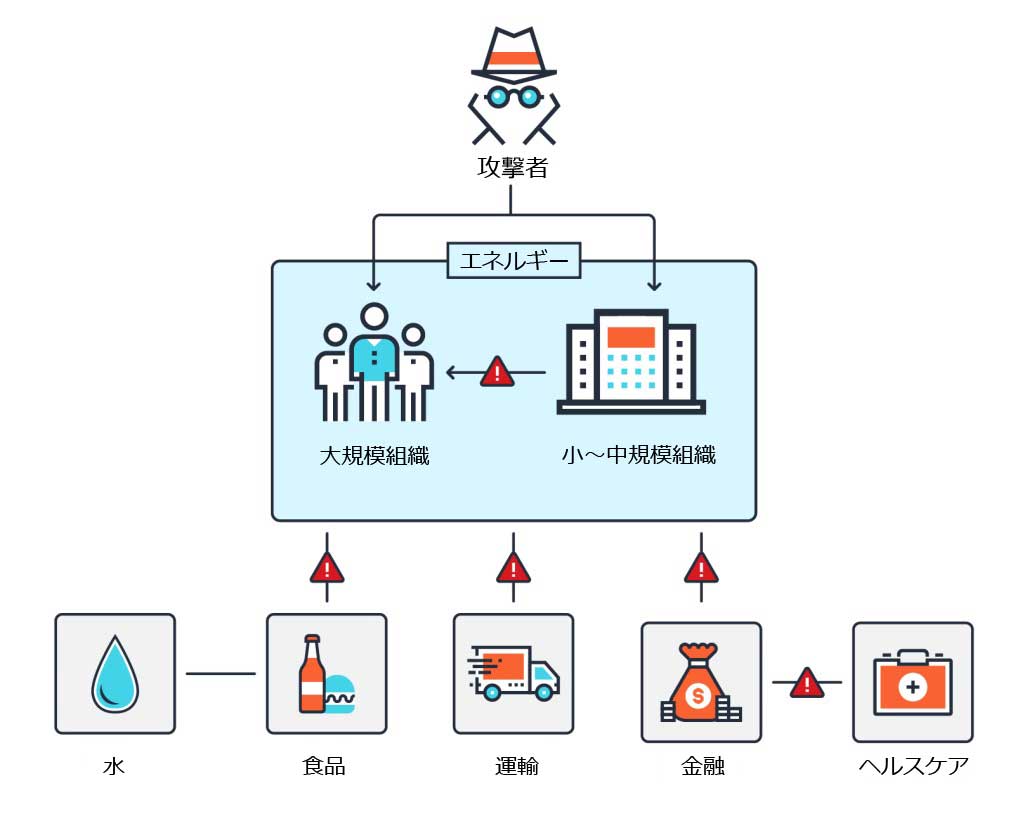

■想定される攻撃

水とエネルギーは人間社会にとって必要不可欠な要素であるため、セキュリティに不備のあるシステムがインターネットに露出している場合、それらを利用した攻撃の影響は広範に及びます。1 つの攻撃が連鎖的に影響しサプライチェーン全体がダウンする、あるいはより大規模な攻撃へと進行するというような事態も予測されます。以下は想定される攻撃シナリオの一例です。

- 同一部門内における供給不足およびサービスの停止

例えば、水処理設備または水力発電設備システムのトップ画面のメニューが改ざんされた場合、それらの設備が担当する地域の供給全体が影響を受けます。攻撃を受けたのが小規模な組織であったとしても、当該組織からの供給が予期せず不足することにより、大規模組織の業務を妨げる結果となります。 - その他の部門における供給不足およびサービスの停止

重要インフラストラクチャにおいて部門内および部門間で相互依存性がある場合、1 つのシステムが改ざんされたことによる影響が、別の資源の供給にまで及びます。例えば、浄水設備システムの改ざんが見過ごされてしまうと、その影響は食品業界やヘルスケア業界にまで容易に連鎖します。同様に、石油およびガスの不足は運送業界に影響を与えます。 - 小~中規模組織を対象に大規模組織を狙うための攻撃を試行

通常、大規模組織はサイバーセキュリティ意識が高く、インターネットに露出した機器は少ないと考えられます。しかし、業務内容や設備が類似していることから、大規模組織を狙う攻撃の準備として、小~中規模組織が攻撃を受ける可能性があります。

図 3:サプライチェーン上で連鎖する攻撃の影響

書籍「Critical Infrastructure: Understanding Its Component Parts, Vulnerabilities, Operating Risks and Interdependencies(第 2 章、p100)」から引用・翻訳

以上の知見は、すべて調査を目的としたもので、純粋にインターネットに露出した HMI の調査を通して得られたものです。しかし、サイバー犯罪者の目的は調査ではなく、程度の差こそあれ実際の被害をもたらすことです。そのため、水およびエネルギー部門に関連する組織は、本記事で解説した脅威から重要インフラストラクチャを守ることが重要です。インターネットに露出したセキュリティ的に脆弱な HMI の存在は、小~中規模組織にとって、サプライチェーンを構成しそこから利益を受けるすべての組織が、サプライチェーン全体のセキュリティにとって等しく重要だということを再認識させる事実です。また、大規模組織にとっては、サードパーティのサプライヤのセキュリティも自組織と同様に守る必要があることを強調する調査結果だったと言えます。

今回の調査に関する詳細は、「Exposed and Vulnerable Critical Infrastructure: Water and Energy Industries」を参照してください。本レポートには、インターネットへの露出が確認された水およびエネルギー部門の HMI に関する包括的な解説、アンダーグランドの掲示板で行われている重要インフラストラクチャに関する議論、そして重要インフラストラクチャおよびそのサプライチェーンを守るためのセキュリティ戦略について記載されています。

参考記事:

- 「Disrupting the Flow: Exposed and Vulnerable Water and Energy Infrastructures」

by Stephen Hilt, Numaan Huq, Vladimir Kropotov, Robert McArdle, Cedric Pernet, and Roel Reyes

翻訳: 澤山 高士(Core Technology Marketing, TrendLabs)