ディスクの内容を消去するマルウェア「KillDisk(キルディスク)」の新しい亜種(「TROJ_KILLDISK.IUB」として検出)が、中南米の金融機関を対象とした攻撃で確認されました。2018 年 1 月 15 日時点での初期解析により、今回確認された KillDisk の亜種は別のマルウェアのコンポーネントまたはより大きな攻撃の一部であることが明らかになりました。解析中のこの新しい亜種について、より詳細な情報が確認でき次第本記事を更新します。

KillDisk は、2015 年 12 月末、複数の目的を持ったサイバー諜報活動に関連するマルウェア「BlackEnergy」とともに、ウクライナの電力会社、銀行、鉄道会社、鉱業会社への攻撃に利用されました。KillDisk はその後大きな変化を遂げ、Windows および Linux プラットフォームに影響を与える暗号化型ランサムウェアの機能が追加され、ネット恐喝に利用されるようになりました。ただし、暗号化型ランサムウェア「PETYA」の事例のように、この亜種の身代金要求文書はユーザをだます嘘でした。暗号鍵はディスクにもオンラインにも保存されないため、ファイルの復元は不可能です。今回確認された亜種はファイルを上書きおよび削除しますが、身代金要求文書は確認されていません。

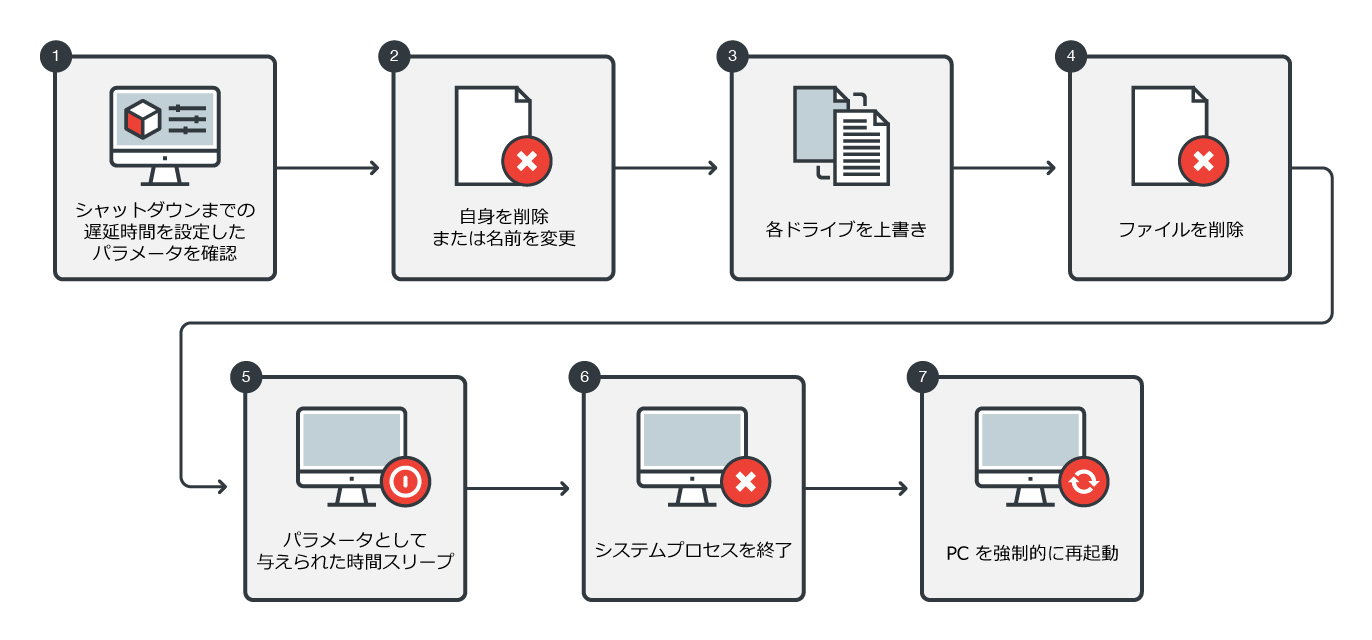

図 1:KillDisk の感染の流れ

■KillDisk が PC に作成される仕組み

今回確認された Killdisk の亜種は、他のマルウェアや攻撃によって意図的に作成されるようです。この亜種のファイルパス「c:\windows\dimens.exe」は、マルウェア内にハードコードされています。これは、このマルウェアが自身のインストーラと密結合になっているか、より大きなパッケージの一部であることを意味しています。

KillDisk は、実行中に自身のファイル名を「0123456789」に改称し、自身を削除する機能を備えています。このファイルのパス「c:\windows\0123456789」はトレンドマイクロが解析した検体にハードコードされており、同じくハードコードされた自身のパスが「c:\windows\dimens.exe」であることを前提としています。これにより、もしディスクのフォレンジック解析によって元のファイル “dimens.exe” が検索された場合、検索結果は 0x00 バイトのコンテンツを持つ新しく作成されたファイルになります。

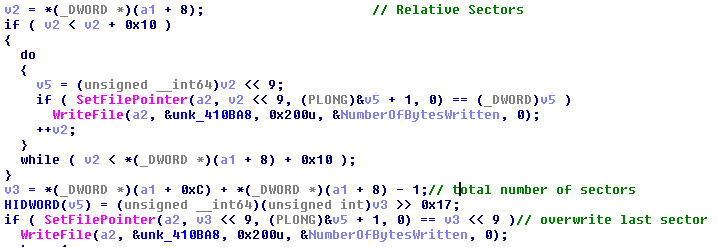

■KillDisk がファイルを削除する仕組み

この KillDisk の新しい亜種は、Bドライブから順にすべての論理ドライブを削除していきます。ただし、論理ドライブがシステムディレクトリを含んでいる場合、以下のディレクトリまたはサブディレクトリ内のファイルやフォルダは削除対象から除外します。

- WINNT

- Users

- Windows

- Program Files

- Program Files (x86)

- ProgramData

- Recovery(大文字・小文字を区別)

- $Recycle.Bin

- System Volume Information

- old

- PerfLogs

ファイルは削除される前にランダムに改称されます。KillDisk はファイルの先頭 0x2800 バイトと、別の 0x2800 バイトの領域を 0x00 で上書きします。

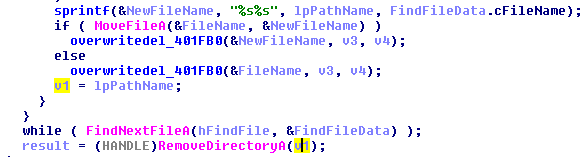

図 2:KillDisk がファイルを上書きおよび削除するコード

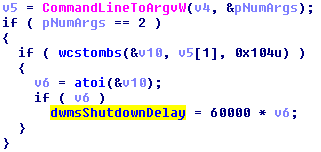

■KillDisk がディスクの内容を消去する仕組み

KillDisk は、リムーバルドライブも含めて物理ドライブ「\\.\PhysicalDrive0」から「\\.\PhysicalDrive4」の内容の消去を試行します。開くことに成功したドライブの「Master Boot Record(マスター・ブート・レコード、MBR)」を読み、先頭 0x20 バイトのセクタを 0x00 で上書きします。さらに、一覧にしたパーティションにさらなる損害を与えるために MBR の情報を利用します。もし見つかったパーティションが拡張パーティションでない場合、ボリュームの先頭および末尾 0x10 バイトを上書きします。拡張パーティションの場合は、2 つの余分なパーティション情報も含めて「Extended Boot Record(拡張・ブート・レコード、EBR)」を上書きします。

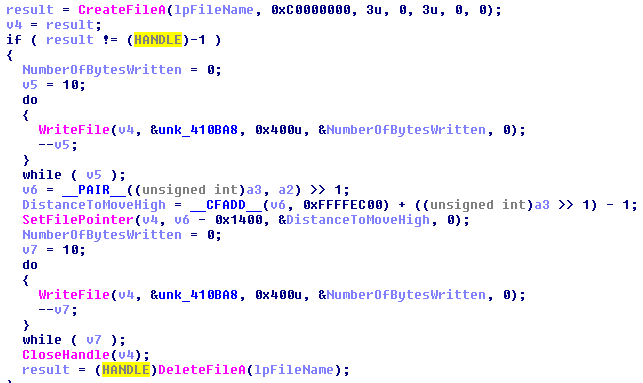

図 3:KillDisk が MBR を読むコード

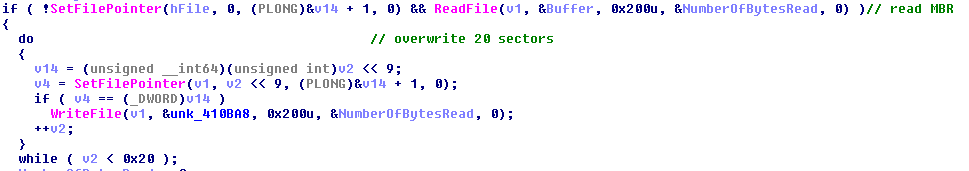

図 4:KillDisk が EBR を上書きするコード

■MBR、ファイル、フォルダの上書きまたは削除の結果

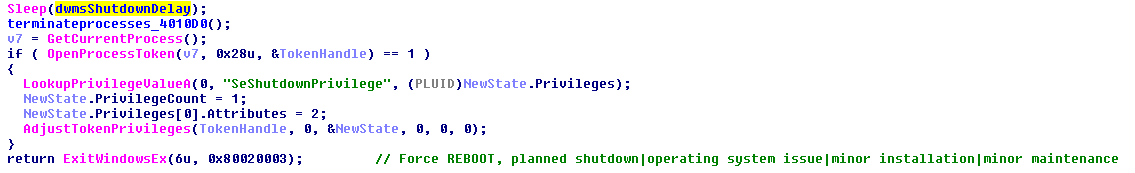

KillDisk は、数値パラメータで与えられた時間だけ待機した後に PC をシャットダウンします。初期値は分に換算すると 15 です。

図 5:KillDisk の新しい亜種が感染 PC をシャットダウンする際のパラメータ

PCを再起動する前に以下のプロセスを終了させます。

- クライアントサーバーランタイムプロセス(csrss.exe)

- Windows スタートアップアプリケーション(wininit.exe)

- Windows ログオンアプリケーション(winlogon.exe)

- Local Security Authority Subsystem Service(lsass.exe)

上記プロセスの終了は、おそらく強制的な再起動または、ユーザをだましてPCを再起動させることを目的としていると考えられます。例えば “csrss.exe” と “wininit.exe” の終了は「blue screen of death(ブルースクリーン、BSOD)」エラーを引き起こします。また、”winlogon.exe” の終了はユーザに再ログインを促し、”lsass.exe” の終了は再起動の原因になります。KillDisk は PC を再起動するために「ExitWindowsEx」関数を利用します。

図 6:KillDisk が PC を強制的に再起動するコード

■被害に遭わないためには

KillDisk の破壊的な機能と、それがより大きな攻撃の一部と考えられることを踏まえると、ゲートウェイやエンドポイント、ネットワークからサーバに至るまで、徹底的な対策を取ることで攻撃経路を減らすことが重要です。以下は法人組織のためのベストプラクティスです。

- セキュリティの隙を突く攻撃を防ぐために、更新プログラムを適用し PC およびアプリケーションソフトウェアを最新の状態に保ってください。レガシーシステムには仮想パッチの適応を検討してください。

- データの完全性を担保するために定期的にバックアップを取ってください。

- 最小権限の原則を強制してください。ネットワークのセグメント化とデータの分類によって情報探索によるさらなる情報の露出を防ぐことが可能です。

- 不審なプログラムの実行を防ぎPCに対する異常な変更を防ぐため、ホワイトリスト方式によるアプリケーションコントロールや、挙動監視のようなセキュリティの仕組みを構築してください。

- PCおよびネットワークを積極的に監視するするために、ファイアウォール、侵入検知および防御システムを有効化してください。

- 戦略の積極的な改善を促進することができるようにインシデント対応方針を管理し、サイバーセキュリティ意識を持った職場文化を醸成することで法人組織のセキュリティ体制をさらに強化してください。

トレンドマイクロのネットワーク挙動監視ソリューション「Deep Discovery™」はこの脅威に関連する侵入や攻撃をブロックします。

クロスジェネレーションで進化を続ける「XGen™ セキュリティ」は、AI 技術をはじめとする先進技術と実績の高いスレットインテリジェンスを融合した防御アプローチにより、データを保管するサーバ、データを交換するネットワーク、データを利用するユーザの各レイヤーで最適化されたセキュリティを提供します。Web/URL フィルタリング、挙動解析、カスタムサンドボックスのような機能を備えたクロスジェネレーション(XGen)セキュリティアプローチは、既知または未知/未公開の脆弱性を狙い、個人情報を窃取したり暗号化したりする脅威をブロックします。

■関連する SHA256 値

- 8a81a1d0fae933862b51f63064069aa5af3854763f5edc29c997964de5e284e5(TROJ_KILLDISK.IUB)

参考記事:

- 「New KillDisk Variant Hits Financial Organizations in Latin America」

by by Gilbert Sison, Rheniel Ramos, Jay Yaneza, and Alfredo Oliveira

翻訳: 澤山 高士(Core Technology Marketing, TrendLabs)