中東のさまざまな業界に標的型サイバー攻撃を仕掛ける攻撃者集団「APT-C-23(別名:Two-tailed Scorpion)」に関するリサーチャの報告が 2017 年の初めに公開されました。その後、この攻撃者集団が利用する Android 端末向け不正アプリ「VAMP(ヴァンプ)」が確認されました。さらに 2017 年 10 月には新しい亜種「FrozenCell(フローズンセル)」(「ANDROIDOS_STEALERC32」として検出)も確認されています。

VAMP は、画像、テキストメッセージ、連絡先、通話履歴のようなさまざまな情報を携帯電話から窃取します。確認された数十のコマンド&コントロール(C&C)サーバはすぐに無効となり、検体は検出対応されました。

2017 年 12 月、トレンドマイクロは VAMP の新しい亜種と考えられる不正アプリのファミリ「GNATSPY(ナットスパイ)」(「ANDROIDOS_GNATSPY」として検出)を確認しました。GNATSPY が VAMP の C&C サーバのいくつかを再利用していることから、これらの不正アプリの間に関連があることが分かります。つまり、APT-C-23 は、不正アプリを改良しながら依然として活動を続けているということです。

GNATSPY を拡散する方法については確かなことは分かっていません。「Android Setting」や「Facebook Update」のように、正規アプリを装った名前が付けられていることから、ユーザに直接送信してダウンロードおよびインストールさせようとしている可能性があります。VAMP や GNATSPY はインターネット上でそれほど多く検出されていません。おそらく特定の法人組織や個人を標的として利用されていると考えられます。

■GNATSPY の新しい機能

GNATSPY の機能は VAMP の初期のバージョンに類似しています。しかし、攻撃者集団 APT-C-23 の巧妙さを示す挙動の変化がいくつか確認されました。

フォルダ構成の変更

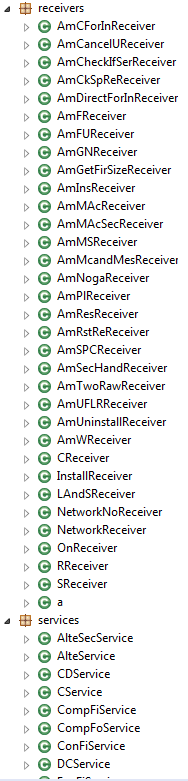

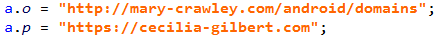

GNATSPY のフォルダ構成は以前の亜種から大きく変わっています。多くのレシーバとサービスが追加されて機能が増え、各機能がモジュール化されました。これは、以前のバージョンの開発者と比べて、よりソフトウェア設計に詳しい開発者によって作成されたためだと考えられます。

図 1:フォルダ構成の変化(左→右)

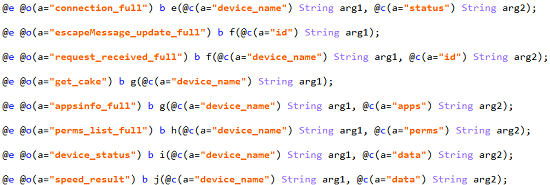

他にも、新しい亜種のコードでは Java のアノテーションやリフレクションメソッドが多用されています。これは不正アプリとして検出されることを回避するためだと考えられます。

図 2:アノテーション

図 3:リフレクションメソッド

C&C サーバの URL を難読化

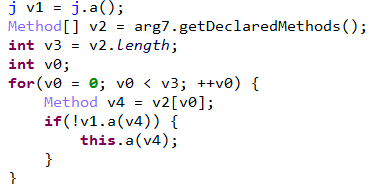

初期バージョンの VAMP では C&C サーバの URL が平文で記述されていました。そのため、静的解析ツールによる検出は非常に容易でした。

図 4:平文で記述された C&C サーバの URL

GNATSPY では、不正アプリのコードの中にハードコードされている点は変わらないものの、検出を困難にするために難読化が施されています。

図 5:難読化された C&C サーバの URL

難読化された URL は、図 6 の関数で元の URL に変換します。

図 6:C&C サーバの URL を取得するコード

不正アプリのコードにハードコードされた URL は最終的な C&C サーバではありません。上記 URL からのレスポンスに実際の C&C サーバの URL が含まれています。

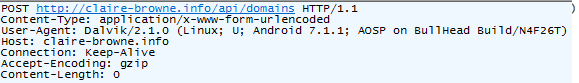

図 7:不正アプリ内の URL へのリクエスト

図 8:不正アプリ内の URL からのレスポンス

C&Cサーバのドメイン名

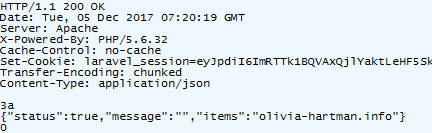

GNATSPY が利用している C&C サーバのドメインは、ドメイン名登録者の連絡先情報を隠ぺいするために WHOIS 情報のプライバシー設定を有効にしています。

図 9:C&C サーバのドメインの WHOIS 情報

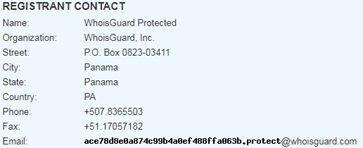

これらのドメインの中には新しく登録されたものも確認されています。つまり、APT-C-23 はリサーチャによって報告された後にも活動を継続しているということです。

図 10:新しく登録された C&C サーバのドメイン

ドメイン名には人名が使われているという特徴があります。そのいくつかは実在の人物、あるいは実在の人物と思われる名前です。他には、テレビ番組から取ったと思われる名前も確認されています。このようなドメイン名を使用する理由は定かではありません。

GNATSPY の C&C サーバの中で、「cecilia-gilbert[.]com」と「lagertha-lothbrok[.]info」の 2 つは、それぞれ VAMP と FrozenCell が接続する C&C サーバとして報告されていたものです。このことからも、GNATSPY の背後にいる攻撃者と以前の攻撃との関連が確認できます。

C&C サーバの Apache のバージョン

C&C サーバが使用する Apache のバージョンは 2.4.7 から 2.4.18 に更新されました。以前は、少なくとも 1 つの C&C サーバでディレクトリのファイル一覧表示が有効でしたが、現在ではすべてのサーバで無効化されています。

図 11:ディレクトリのファイル一覧表示が無効化されている

対応端末/Android バージョンの追加

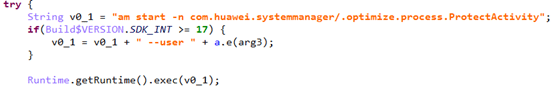

古い検体は自身に権限を許可するために、Huawei 製端末上で System Manager を呼び出します。

図 12:Huawei 製端末上でアプリを呼び出すコード

同様に、Xiaomi 製端末のためのコードも追加されています。

図 13:Xiaomi 製端末上でアプリを呼び出すコード

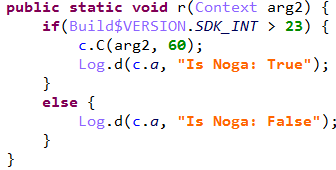

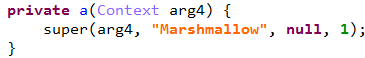

また、比較的新しい Android のバージョンに対応し、Android 6.X(Marshmallow)と Android 7.X(Nougat)のためのコードが追加されました。

図14:Nougat に対応するためのコード

図 15:Marshmallow に対応するためのコード

窃取する情報

電池、メモリとストレージの使用状況、SIM カードの状態のように、より多くの情報を端末から窃取するようになりました。理由は不明ですが、以前の検体では基地局を識別する OpenCellID を介してユーザの位置情報を収集していましたが、GNATSPY では確認されていません。

■トレンドマイクロの対策

本記事で解説したように、リサーチャによって報告された後でも持続的な攻撃が続けられる場合があります。GNATSPY の背後にいる攻撃者は、利用する不正アプリに技術的な改良を加えながら違法行為を継続しています。

トレンドマイクロでは、モバイル環境での総合セキュリティ対策として、個人利用者向けには「ウイルスバスターモバイル」、法人利用者向けには「Trend Micro Mobile Security」を提供しています。これらの製品ではトレンドマイクロのクラウド型セキュリティ基盤「Trend Micro Smart Protection Network(SPN)」の機能である「モバイルアプリケーションレピュテーション(MAR)」技術や「Web レピュテーション(WRS)」技術により、不正アプリや不正 Web サイトのブロックに対応しています。

■侵入の痕跡(Indicators of Compromise、IOC)

GNATSPY に関連するハッシュ値、パッケージ名、ラベルは以下の通りです。

| SHA256 | パッケージ名 | ラベル |

| 14c846939641eb575f78fc8f1ecb2dc76979a5e08366e1809be24fad240f6ad6 | com.app.voice | Voice |

| 1b1bff4127c9f868f14bc8f2526358cfc9ff1259b7069ab116e7c52e43f2c669 | com.messenger.hike | Android Setting |

| 1c0e3895f264ac51e185045aa2bf38102da5b340eb3c3c3f6aacb7476c294d62 | com.app.updates | Messenger Update |

| 22078e0d00d6a0f0441b3777e6a418170e3a9e4cce8141f0da8af044fdc1e266 | com.myapps.update | Facebook Update |

| 232807513c2d3e97bfcc64372d360bd9f7b6b782bd4083e91f09f2882818c0c5 | com.myapps.update | WhatsApp Update |

| 313ae27ec66e533f7224d99c1a0c254272818d031456359d3dc85f02f21fd992 | com.app.go | Android Setting |

| 377716c6a2b73c94d3307e9f2ea1a5b3774fa42df452c0867e7384eb45422e4f | com.apps.voice | Android Setting |

| 3c604f5150ea1af994e7411e2816c277ff4f8a02b94d50b6cf4cc951430414bf | com.appdev.update | Android System |

| 4842cff6fc7a7a413ceed132f735eee3121ffb03f98453dae966f900e341dd52 | com.updates.voice | VoiceChat |

| 4e681d242bebf64bbba3f0da91ad109dd14f26e97cd62f306e9fca1603a0009e | com.app.lets | Android Setting |

| 544a1c303ef021f0d54e62a6147c7ae9cd0c84265e302f6da5ed08b616e45b78 | com.myapps.update | Facebook Update |

| 566385bff532d1eb26b49363b8d91ed6881f860ffa4b5ddb2bb5fe068bb6c87e | com.app.lets | Android Setting |

| 58ddd057ec7f2420ce94cf3fc52794d0f62603ca7eaf8c5911f55b8b100ac493 | com.chatts.me | Chat Me |

| 5de5b948aeca6e0811f9625dec48601133913c24e419ce99f75596cb04503141 | com.fakebook | App System Installer |

| 6b0325b7020f203d38664be732145c5f9f95fda875c81d136b031618900210a4 | com.myapps.update | Messenger Update |

| 6befd9dac5286f72516bba531371dc7769d9efecf56c8a44ce0c8de164662c6b | com.app.go | Android Setting |

| 76962d334b894349a512d8e533c8373b71389f1d20fd814cd8e7ecc89ed8530a | com.messenger.hike | Android Setting |

| 8da31d3102524d6a2906d1ffa1118edf39cf54d72456937bfbae5546e09a3c32 | com.app.go | Android Setting |

| 91b3eeb8ba6853cab5f2669267cf9bccdba389149cc8b2c32656af62bd016b04 | com.facebookupdate | Facebook Update |

| 93da08ced346b9958e34bda4fe41062572253472c762a3a837e0dd368fffec8b | com.fakebook | Android Settings |

| a841b71431e19df7e925d10a6e43a965fc68ccbb6523b447de82c516cfba93a8 | com.app.lets | Android Setting |

| af65aac4f3cf13c88422675b5261acc6c7b5d0af75323a516989a75b0374eddd | com.app.chat | Chat |

| b6326e17ec8307edf63e731c635fbfa8469d9264cb414592e2d2a5c71093d809 | com.apps.voice | Android Setting |

| b7007d2039abaf8b8b0db77241d400a8c4d3b48c6fece5d80dc69905d4d272c3 | com.apps.voice | Android Setting |

| c20438ba8c9e008c1e2eb4343f177757fc260437aeac52df61b156671b07ac14 | com.myapps.update | Facebook Update |

| ca8d892a616feaf240bd9e05a250db8ed4d56b7db6348bbaa415dec1e0c626f3 | com.app.voice | VoiceChat |

| ce4190030372465eceec60ec1687023c99f95a11b9a558f5431074de20747b81 | com.app.update | WhatsApp Update |

| d17308fb06760de1b06d03448a01f3762f2712c1a66b50c8d5f4ac061d6deb27 | com.apps.lets | Android Setting |

| e2cb9140c47492e7931e0b6629caf5c03cbc4e7a28c7976a28e3158b5d1c67fb | com.app.chatous | Android Setting |

| ebc338f3988e96e9fab53854428ea91dbabd3ee9875464008eafd52c687c3625 | com.chat.bestchat | Best Chat |

| ec1ed9b064ffbd237e1808d4e156d011b8b77402042b7a6fee92923b69ba65d4 | com.app.lets | Android Setting |

| efc4a2014f73996fb5d90406a55aa14ac89407fd03cfc89d18ee3251d9fd1af8 | com.chat.bestchat | Best Chat |

| f890ba41f6d7d2f2fb4da477adc975be7a3b8068686ff5e863d1a53e56acdfac | com.facebook.update | Facebook Update |

C&C サーバが利用するドメイン名は以下の通りです。

- aryastark[.]info

- cecilia-gilbert[.]com

- cerseilannister[.]info

- claire-browne[.]info

- daario-naharis[.]info

- harvey-ross[.]info

- jorah-mormont[.]info

- kaniel-outis[.]info

- kristy-milligan[.]website

- lagertha-lothbrok[.]info

- max-eleanor[.]info

- olivia-hartman[.]info

- ragnar-lothbrok[.]info

- rose-sturat[.]info

- saratancredi[.]info

- useraccount[.]website

- victor-stewart[.]info

参考記事:

翻訳:澤山 高士(Core Technology Marketing, TrendLabs)