トレンドマイクロは、これまで ATMマルウェアについて継続的に調査および解析をしており、2017年9月に欧州警察組織「Europol」と共同でリサーチペーパーを公開しました。今回報告する「PRILEX(プリレックス)」および「CUTLET MAKER(カツレツメーカー)」は、10月に新しく報告された ATMマルウェアです。この最新の ATMマルウェアについて、トレンドマイクロの解析に基づいて詳細を報告します。

■PRILEX:特定の銀行を狙い、関連アプリケーションを悪用

攻撃者が標的とする金融機関の「現金自動預け払い機(ATM)」について詳細すべてを知っている場合、そのATM に対してどのような攻撃が仕掛けられるのでしょうか。

2017年10月に初めて報告された ATMマルウェア「PRILEX」は、感染ATM からユーザ情報を窃取する機能を備えています。この事例においては、ブラジルの特定の銀行が狙われていました。

ATMマルウェア「PRILEX」は、2017年10月に初めて報告されましたが、トレンドマイクロは、検体を入手し改めて解析した結果、従来の ATMマルウェアとは異なる特徴を確認しました。「PRILEX」は、以下のような特定の外部DLLファイルをフックし、自身のアプリケーションのスクリーンに置き換えます。

- P32disp0.dll

- P32mmd.dll

- P32afd.dll

当初、これら 3つの DLLファイルについて情報を収集したところ、具体的な情報は何も確認できませんでした。不正コード内の文字列がすべてポルトガル語であること、最初に報告された国はブラジルでありブラジルの公用語はポルトガル語であることを考えあわせると、「PRILEX」はブラジルに関連が深いものと考えられます。そして同国内の金融関連関係者に接触した結果、これら 3つの DLLファイルは、ある 1つの銀行で使われている ATMアプリケーションと関連していることが判明しました。このことから「PRILEX」は、ブラジル国内の特定の銀行を標的に定めており、特定の ATM製造業者の端末のみに影響するものと推測されます。また攻撃者は、標的となった銀行のみを徹底的に調査し、攻撃を仕掛けた可能性もうかがえます。

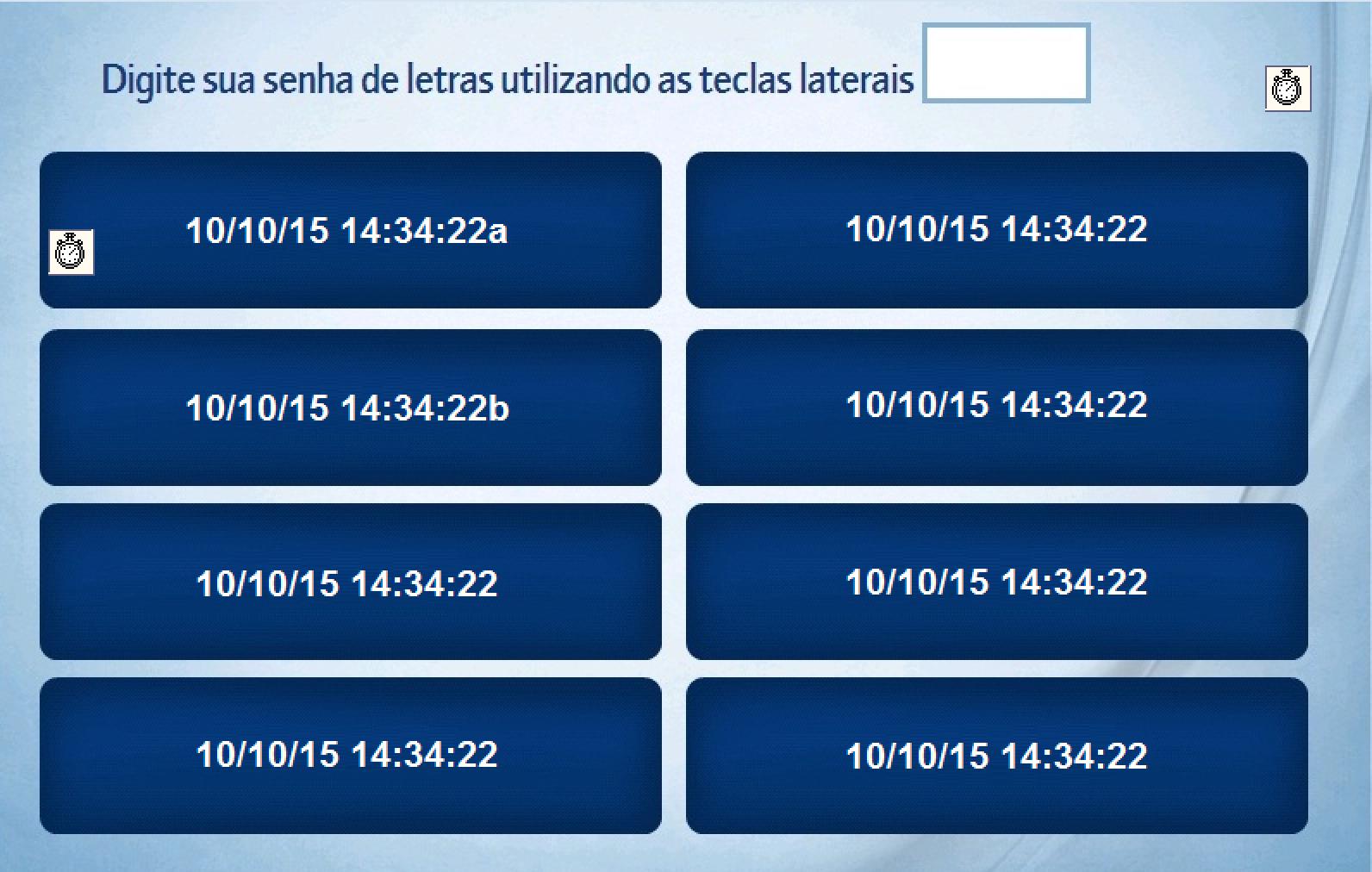

一方で「PRILEX」の攻撃手法はシンプルです。「PRILEX」は、ATM に感染すると、ATM端末のアプリケーションと共に作動し、ATM利用者にATMカードのセキュリティコード入力を促すスクリーンを表示します。もちろん、表示されるスクリーンは、「PRILEX」によって表示されるものです。このセキュリティコードは、ブラジル国内で ATMおよびオンライン取引を保護するために二要素認証として一般的に使用されています。万が一 ATM利用者がこのセキュリティコードを入力してしまった場合、「PRILEX」はこのセキュリティコードを収集し保存します。

図1:セキュリティコードの入力を求めるスクリーンを表示

弊社は、「PRILEX」を解析した結果、このATMマルウェアが情報窃取後リモートのコマンド&コントロール(C&C)サーバと通信するという挙動を確認しました。C&C に接続し、クレジットカードや各種ATMカードのセキュリティコードをアップロードします。これは、弊社が知る限り、インターネットに接続する初の ATMマルウェアとなります。今回の攻撃においては、攻撃者が標的とする銀行の内部プロセスや運用等を綿密に調査していることから、恐らく標的となった ATM自体がインターネットに接続しているものと考えられます。

「PRILEX」を利用した ATM攻撃は、ATM から現金を一切合切奪い取る「ジャックポット」攻撃とは対象的に、ユーザ情報窃取を目的とした数少ない事例の 1つとなります。こうした攻撃には、強力な犯罪者集団が背後におり、大量のクレジッドカード情報を取り扱い、何かしら他の方法で金銭化すると考えられます。「PRILEX」は、ブラジル国内の特定の銀行だけに狙う攻撃に利用されました。そのため、現時点では、「PRILEX」が世界の他の地域で検出されるとは考えていません。

ただし、「PRILEX」の事例から学ぶべきことはあります。いずれの銀行・金融機関も犯罪者により各行特有のプロセスや運用方法について調査され、攻撃に悪用される恐れは否めません。各行の ATM関連のインフラが防御されているかどうか改めて検証する必要があるでしょう。ATM内の金銭を奪い取る「ジャックボット攻撃」は非常に悪名高いですが、「PRILEX」によるATM攻撃は、気づかれることなく何カ月、最悪、何年もの間、ATM内に潜み攻撃を行使することができます。こうしたことから、ATM に対しても内部のプロセス等の監視ツールや保護対策の導入が推奨されます。

「PRILEX」のような特定の銀行・金融機関に狙いを定めた ATMマルウェアを開発することは、攻撃者にとってもかなりの時間と労力を要します。つまり、昨今の犯罪者は、攻撃する価値があるとみなした場合、ある程度の時間と労力を惜しまないといえるでしょう。銀行や金融機関が難攻不落とみなされていた時代は過去の話となりました。犯罪者にとって、大金を得ることができる「金のなる木」でしかありません。簡単に侵入できないとしても、一度突破すると、長期間、金銭をもたらす「ドル箱」となりうるのです。

キーポイント:

- 特定の銀行のアプリケーションを乗っ取る

- ユーザの入力情報およびカード情報を窃取し、C&Cサーバに送信

- ブラジル国内の特定の銀行に焦点を定めた攻撃に利用される

- 「PRILEX」によるATM攻撃の背後にいる犯罪者は、同行の ATM について綿密に調査し把握している

- Visual Basic 6.0(6.0)で記述

■「CUTLET MAKER」:アンダーグラウンド市場で販売。他の犯罪者から海賊版の作成および販売も

「CUTLET MAKER」は、ATM内の現金を不正に引き出すジャックポット攻撃を目的として設計された ATMマルウェアです。興味深いことに、「CUTLET MAKER」の開発者がこのマルウェアの販売を宣伝する一方、競合する犯罪者はマルウェアのプログラムを解読(クラック)し誰もが無料で利用できるようにしていました。

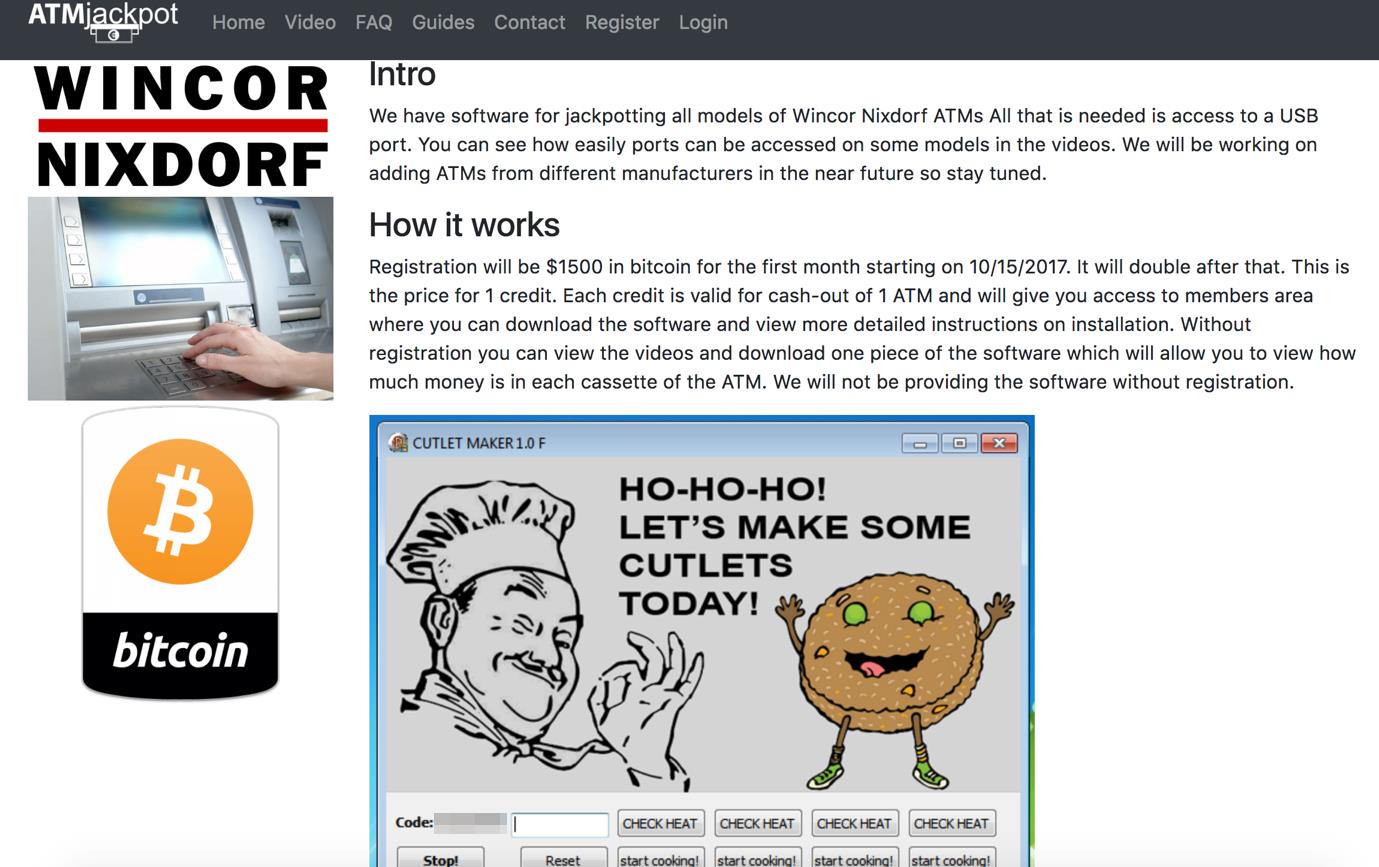

トレンドマイクロでは、同様の機能を備えた ATMマルウェア「Alice」を2016年11月に確認しています。しかし、「CUTLET MAKER」は何が異なるのでしょうか。「CUTLET MAKER」は、ありふれた ATMマルウェアで滑稽なユーザインターフェースを利用し、USBデバイスから起動するように設計されています。そしてこのATMマルウェアの作成者は、動画で宣伝しています。この動画には、ATM を開け、USBポートを特定し、USBデバイスおよび外付けキーボードを設置する様子を紹介し、USBデバイスからプログラムを起動する方法について公開しています。しかし、それだけではありません。

図2:「Deep Web(ディープWeb)」で販売される「CUTLET MAKER」

2017年10月にこのATMマルウェアについて報道がなされた際、「CUTLET MAKER」のサービスの価格は高く設定されていました。このATMマルウェアを開発した犯罪者は、ジャックポット機能をアクセス制限して自身のビジネスを維持していたようです。しかし、他の犯罪者による「CUTLET MAKER」の海賊版作成によりジャックポット機能のプログラムが無制限にアクセスされることになり、犯罪者自身の「CUTLET MAKER」のサービスの収益に影響を与えることとなりました。

「CUTLET MAKER」は、プログラムを実行するたびにコードを作成し表示します。「CUTLET MAKER」を利用する犯罪者は、開発者に連絡をとり、このコードを提供します。そして開発者は、支払いを確認すると、ジャックポット機能を有効にするライセンスコードを配布します。もし支払いがない場合、ジャックポット機能は利用できません。このプロセスは、犯罪者が異なるATM で「CUTLET MAKER」を利用するたびに発生することとなります。

このライセンスコードの仕組みを注意深く検証すると、ライセンスコードは、時間を元に作成されるのではなく、単なるアルゴリズムで作成されています。他の犯罪者もこの仕組みに気付き、これとは別に、自動的に戻りコードを計算する、通常のキージェネレータのようなプログラムを作成しました。この別途作成されたプログラムはインターネット上で入手可能で、比較的簡単に見つけることができます。これにより、少なくとも ATM の USBポートに接続可能であることが条件となりますが、誰もが無料で「CUTLET MAKER」を利用して ATMに攻撃を仕掛けることが可能となりました。

「CUTLET MAKER」は、技術的に簡素なATMマルウェアで、Diebold Nixdorf®社のDLLファイル “CSCWCNG.dll” を利用して、ATM の現金引き出しを担うモジュールにコマンドを送信します。

こうした背景のもと、実際に、他の犯罪者が「CUTLET MAKER」およびライセンスコードを生成するキージェネレータを、開発者による元の価格より安く販売し始めました。犯罪者は、金儲けのためには手段を選びません。

これに対する「CUTLET MAKER」の開発者による反応は確認されていないようです。異なるアルゴリズムでライセンスコードを生成するようマルウェアを更新するといった活動は見られておらず、単に「CUTLET MAKER」の利用者が手頃な価格のキージェネレータを探し当てないように傍観しているだけという印象を受けます。

「CUTLET MAKER」を利用した攻撃から、ATM は「金のなる木」であり、ソフトウェアの海賊版作成も同様で、この2つを組み合わせることで犯罪者は、より貪欲に金儲けへの攻撃を実行する、という状況が垣間見えるといえるでしょう。

キーポイント:

- ATMへのジャックポット攻撃を「安全」に実行するための臨機応変な単独型ソフトウェアである

- USBデバイスから直接実行できるように設計されている。つまり、技術的には、ATM自体に感染はしない

- ロシアのアンダーグラウンド市場やDeep Web上で販売されている。ライセンスは利用毎に必要

- ライセンスコードは、アルゴリズムで生成されている。「CUTLET MAKER」を実行するたびにコードが表示され、そのコードと引き換えに実際の実行に必要なライセンスコードが提供される

- ライセンスコード生成に使われるアルゴリズムは解読されており、無料のライセンスコードのキージェネレータが作成されている

- 開発者によるライセンスコード生成ツールおよび、その海賊版ツール共にアンダーグラウンド市場で販売されている。なお、海賊版はオリジナル版より安く売られている

- 標的となったATMは、Wincor Nixdorf®社(現在Diebold Nixdorf®社)

- 市販パッカー・難読化ツール「VMProtect」により、難読化が施されている

侵入の痕跡(Indicators of Compromise、IOC)

PRILEX(「BKDR_PRILEX.A」として検出):

- 77f99b6e6aa603a4e416ce09864ff0b8815987e56f9c31c609586017e1260027

- d10a0e0621a164fad0d7f3690b5d63ecb9561e5ad30a66f353a98395b774384e

CUTLET MAKER(「BKDR_ATMLETCUT.ASU」として検出):

- 4a340a0a95f2af5ab7f3bfe6f304154e617d0c47ce31ee8426c70b86e195320c

- afae0190f085ce4a8d3414dc48b7aa45732970c5bab3c562014921451e165729

- 3635b0f89bf932a3722c1ea538fb3ba911f570788b6a996ffd8b807fdfe8ac26

- a8a71e483645005b64b7be2b258539d1c38da1d575e663886cd6f0ef11fbd2af

- f888a85406c9349e93d682ff2a3ff48deb4b87e3ce8cf80346d0028086d6240c

- 05fae4bef32daf78a8fa42f8c25fdf481f13dfbbbd3048e5b89190822bc470cd

参考記事:

- 「Dissecting PRILEX and CUTLET MAKER ATM Malware Families」

by David Sancho and Fernando Merces (Trend Micro Forward-Looking Threat Research Team)

翻訳:船越 麻衣子(Core Technology Marketing, TrendLabs)