オンライン詐欺と物理的な犯罪には関連があることが知られています。トレンドマイクロは、2017 年 5 月、盗んだ iPhone のロックを解除するために、Apple のクラウドサービス「iCloud」のアカウントに不正アクセスするツールと手法について明らかにしました。本記事では、物理的な窃盗とサイバー犯罪の関わりについて、さらなる調査から判明した巧妙な手法について解説します。

アイルランド、英国、インド、アルゼンチン、米国など、世界の国々で携帯電話の盗難が報告されており、それらを売買するかなり大きな国際的市場が実際に確認されています。iCloud を利用した詐欺はその延長線上に存在します。2016 年には、盗難に遭った iPhone が東欧の国々で 2,100 米ドル(2017 年 11 月 22 日のレートで約 23 万 6,000 円)もの価格で販売されていたことが確認されています。同じく2016 年、米国のマイアミ国際空港では、価格にして 670 万米ドル(約 7 億 5,200 万円)に相当する 23,000 台の iPhone が盗難に遭いました。通常、盗難に遭った iPhone は、ロックを解除された上で転売されます。

ロックを解除するための攻撃手順は比較的単純です。Apple 端末を入手した窃盗犯は、フィッシング攻撃による iCloud の認証情報の窃取と端末のロック解除を請け負うサードパーティの攻撃者と契約します。サードパーティの攻撃者は、Apple からのメールや SMSを装い、紛失した端末が見つかったと持ち主に連絡します。メッセージを受け取った持ち主は、電話機を取り戻したいという気持ちから iCloud の認証情報を窃取するためのリンクをクリックしてしまいます。最終的に窃取された認証情報が端末のロック解除に利用されます。このような攻撃において、攻撃者は、「MagicApp」や「AppleKit」、iCloud を通した端末のロック解除を自動化する非公式のコンポーネント「Find My iPhone(FMI.php)」のような一連のツールを利用します。ロック解除の目的はアンダーグラウンド市場またはそれに類する市場での転売です。

これらのツールを開発した攻撃者は、ソーシャルメディアや個人の Web サイトを通じて iCloud の認証情報の窃取や端末のロック解除事業を運営しています。また、付加的なサービスとして、転売やフィッシングメッセージ送信用サーバの貸し出しも行っています。顧客基盤は、イタリア、フランス、スペイン、米国、インド、サウジアラビア、ブラジル、フィリピンのように、世界各国に広がっています。今回トレンドマイクロは、前述した3 つのツールについてのみ調査しましたが、他にも同様のツールが、ソーシャルメディアやオンライン広告、電子商取引サイトなどで確認できます。

トレンドマイクロが明らかにした攻撃の仕組みには、コソボ、フィリピン、インド、そして北アフリカの攻撃者の関与が確認されています。AppleKit を開発した攻撃者は北アフリカ出身で、アラビアのハッカーフォーラム「dev-point」での活動が知られています。MagicApp や AppleKit は、必ずしも FMI.php によるフィッシング攻撃と組み合わせて利用しなければいけないわけではありません。しかし、これらのツールを開発した攻撃者は互いのツールをよく知っているため、多くの攻撃者は、その成功率の高さからこれら 3 つを利用する傾向にあります。

■認証情報のフィッシング

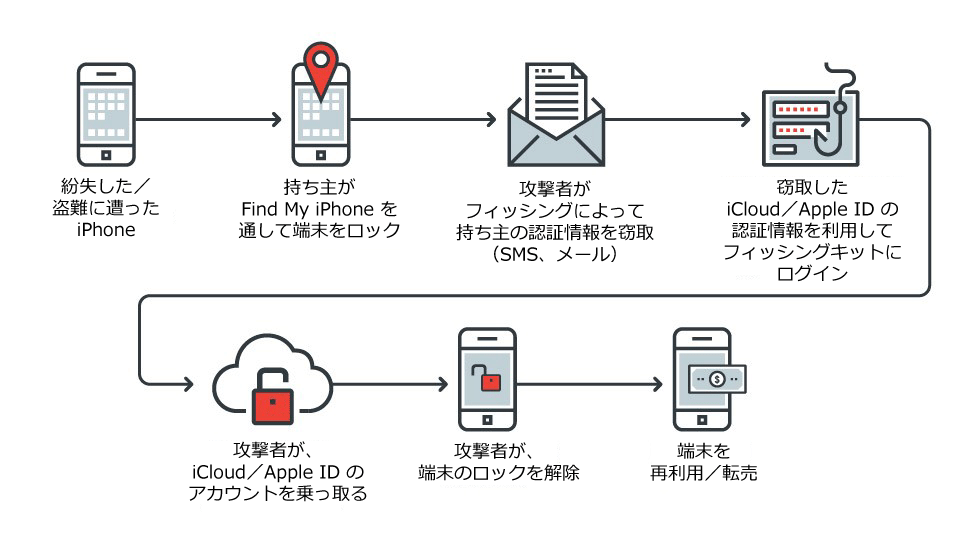

図 1 は認証情報のフィッシング手法を図示したものです。攻撃者が対象の iCloud を乗っ取ると、それらのツールもまたそれらが iCloud のアカウントをダウンロードすることが可能になります、その他の不正活動を実行するために、そしてそれを削除します。

図 1:攻撃手順

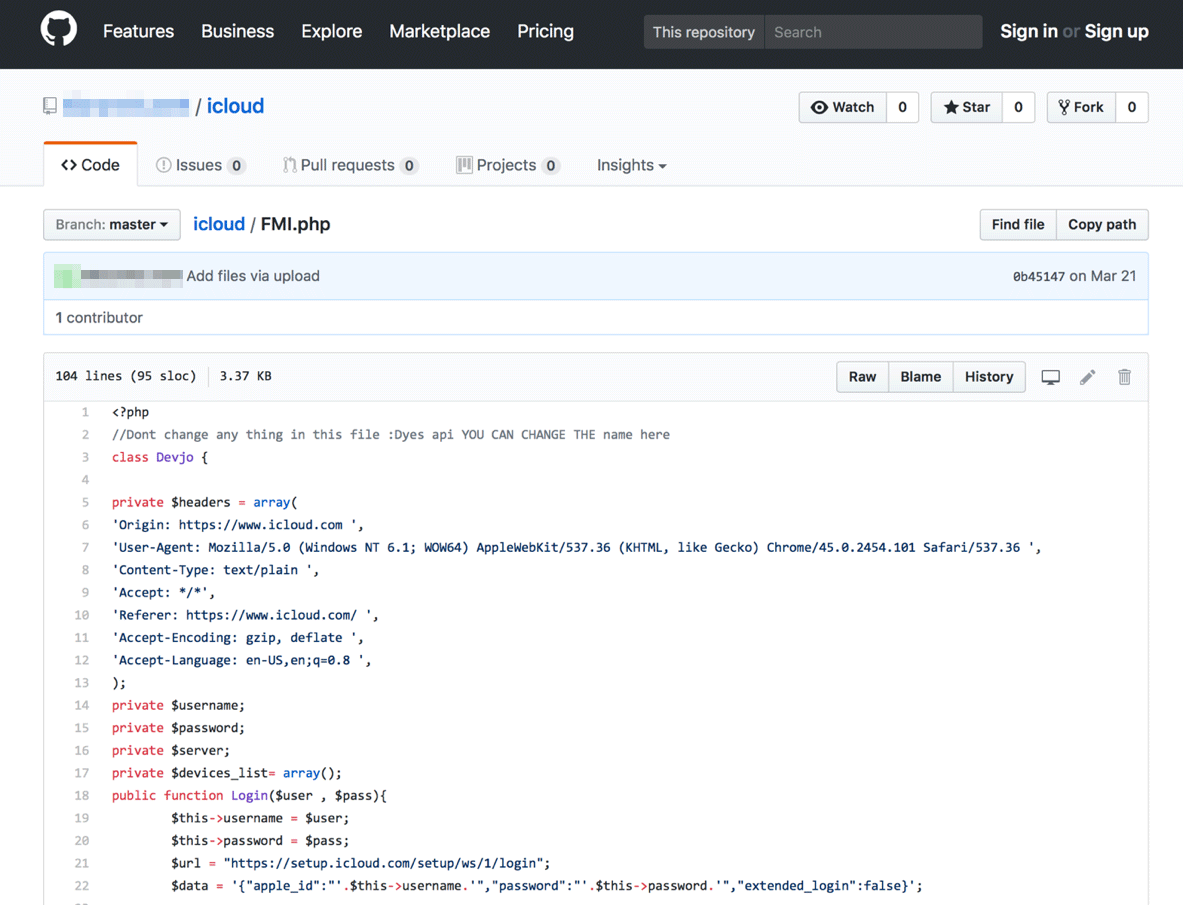

図 2:GitHub に公開された、Apple を装って情報を窃取するスクリプト(2017 年 3 月 21 日)

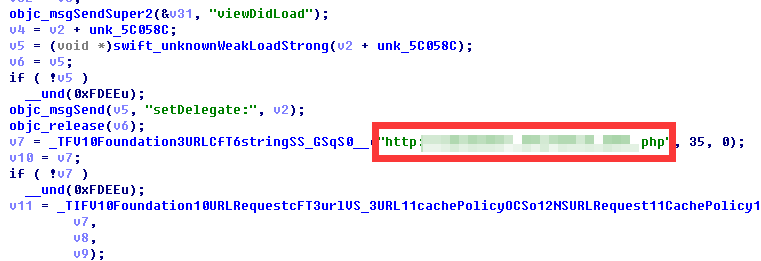

トレンドマイクロは、GitHub の公開リポジトリで、図 2 のようなソースコードを確認しました。このスクリプトは、フィッシングページの 1つで確認されたソースコードの一部です。このリポジトリには、iCloud から情報を窃取するページを構築するためのさまざまなツールが他にも公開されていました。このフィッシングページは、他の多くのフィッシング攻撃のためのツール(フィッシングキット)でも利用されているコンポーネント「FMI.php/Devjo クラス」を利用して作成されていました。これは、Apple の「Find My iPhone Application Program Interface(API)」に最も近いサイバー犯罪のためのツールです。

端末の持ち主がフィッシングページで認証情報を入力すると、FMI.php のコードが、携帯電話番号、パスコードの長さ、ID、GPS 情報、端末がロックされているかどうか、データ消去が進行中かどうかといった情報を iCloud から取得します。また、FMI.php は、端末のロック解除後に対象の Apple アカウントから当該端末を削除することも可能です。フィッシングに成功した場合、攻撃者はメールによる通知を受け取ることもできます。

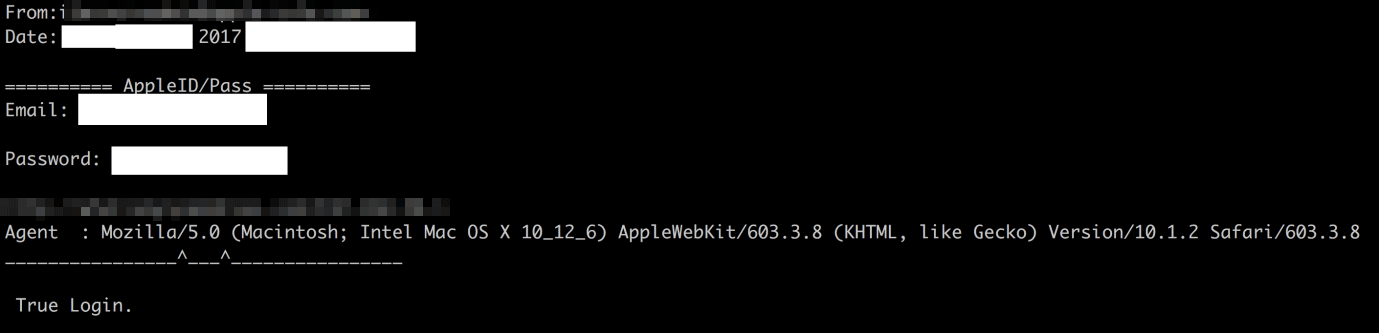

図 3:攻撃者に Apple ID とパスワードを通知するメールのサンプル

このようなフィッシングキットは、利用方法を紹介する動画も含めソーシャルメディア上で活発に宣伝されています。以下は、フィッシングキットによく見られる共通機能です。

- 攻撃者へのメール通知(対象の IP、HTTP リファラ、ブラウザの User-Agent 情報、等)

- 対象の iCloud アカウントにログイン(端末情報の取得、ロック解除、アカウントからの端末削除)

- クローラやウイルススキャン、IP 範囲に基づいたブロックへの対策機能

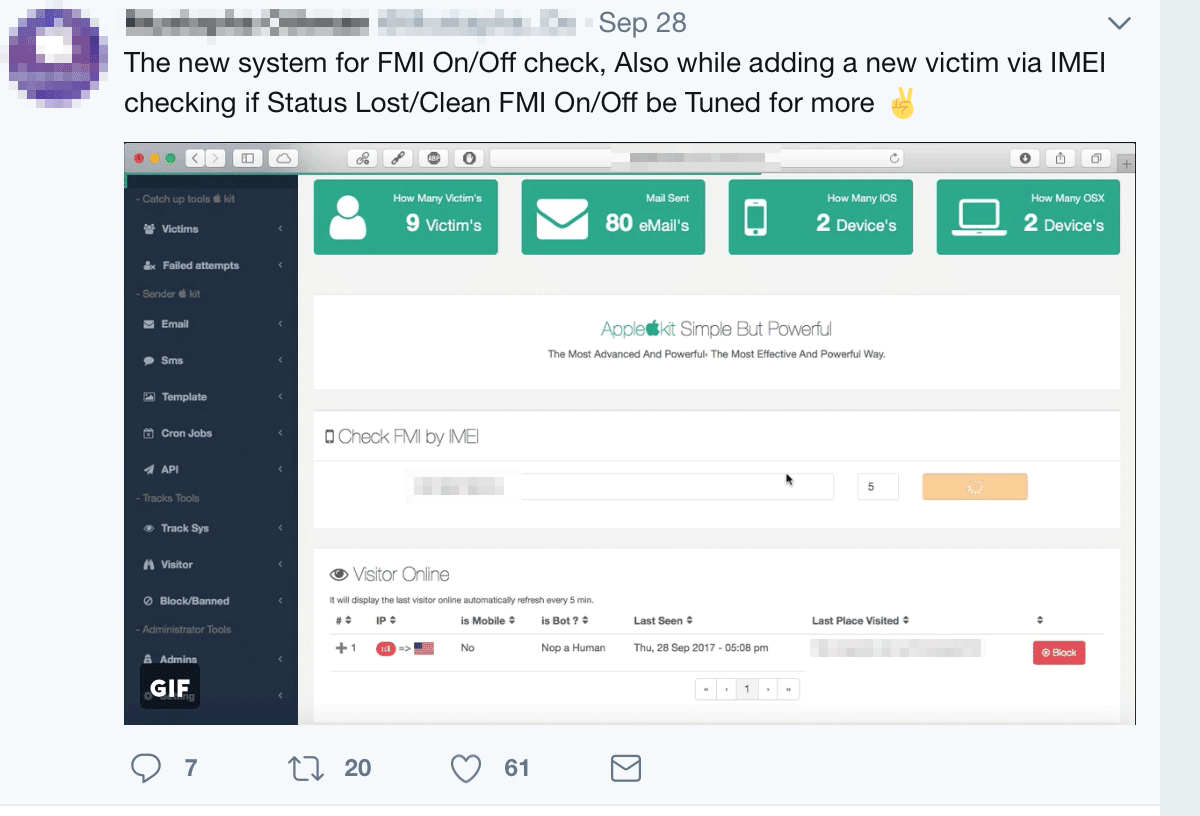

■AppleKit:サービスとしての iCloud 詐欺

FMI.php 以外にも、盗んだ端末を利用した事業を支援するためのサービスが提供されています。そのうちの 1 つ AppleKit は、乗っ取った端末を管理する Web ベースの画面を備えています。AppleKit は、iPhone、iPad、Mac、そして Apple Watch に対応しており、定期的な更新により新しい機能を提供しているとのことです。

図 4:AppleKit の管理画面

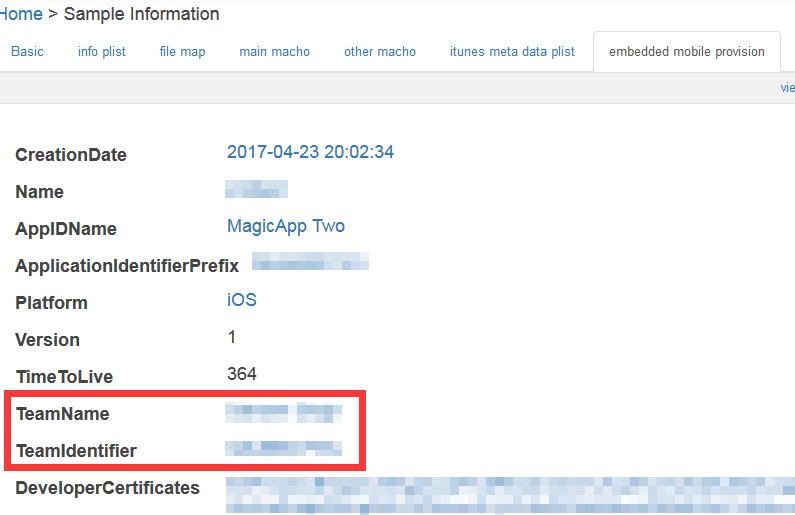

■MagicApp: iCloud 詐欺の自動化

不正な iOS アプリ MagicApp は iPhone のロック解除を自動化することが可能で、その他の攻撃手法と組み合わせて利用されます。この不正アプリは Apple の公式アプリストアでは認可されていないため、インストールするためには Apple 端末を「Jailbreak(脱獄)」させる必要があります。MagicApp は無料で提供されており、図 5 のように GitHub でも公開されています。

図 5:GitHubに公開された MagicApp のプロパティ

MagicApp には、フィッシングメール/テキストの送信も含め、窃取した端末のロックを解除するための機能が一通りそろっています。フィッシングメールの内容はすべて編集が可能で、攻撃者は自国の言語でメッセージを送信することができます。MagicApp のフィッシングメール機能は、各 Apple 端末に対応した編集可能な 50 種類のテンプレートまで備えています。また、紛失した端末が発見されたと言って持ち主をだますために、GPS の位置情報を偽装して送信することも可能です。

MagicApp の開発者は、関連サービスを提供する「iUnlocker[.]net」も利用しています。iUnlockerは、iCloud で端末の状態と通信キャリアを確認するサービスや、端末を識別する番号「IMEI」が通信キャリアによってブロックされた端末のロックを解除するサービスを提供しています。

図 6:iUnlocker が端末の IMEI を確認するコード

■被害に遭わないためには:物理・サイバー両面のセキュリティ対策

インターネットは、情報へのアクセスや業務を遂行する方式だけでなく、犯罪手法にも変化をもたらしました。それはもはや物理的な窃盗にとどまるものではありません。今回トレンドマイクロが確認したオンラインツールは、従来の犯罪とサイバー犯罪が、時には相乗効果を発揮しながら連携し、さらに大きな利益を攻撃者にもたらしていることを示すものでした。例えば 2017 年 9 月には、iCloud の認証情報を窃取したサイバー犯罪者が、Apple の Find My サービスを悪用して Mac をロックし、身代金を要求する事例が報告されています。このような攻撃には、端末の初期化による情報の喪失のような被害を受ける可能性があります。

結局のところ、物理的に端末を守ることをおろそかにしてはいけません。端末から目を離さないことの他に、以下のような点に注意を払うことが非常に重要です。

- iCloud アカウントに対する二要素認証の有効化、Find My iPhone や自動ロックのような端末のセキュリティ機能の設定または有効化など、モバイル端末を守るためのベストプラクティスに従ってください。

- 定期的にバックアップを取り、情報喪失の影響を緩和してください。

- 通信キャリアに盗難を報告し、犯罪者による再利用を防いでください。

- フィッシングの特徴に注意を払ってください。今回の事例では、iClound および Apple ID の認証情報を要求するメールが一方的に送信されていました。

- 特に端末で機密情報を保存および管理する場合、堅実なセキュリティ方針の実施を職場で徹底してください。

中古端末を購入する際は、その端末がブラックリストに載っていないか販売業者または通信キャリアに確認してください。ユーザや法執行機関は、「Cellular Telecommunications Industry Association (CTIA)」が作成したWeb サイトで端末の IMEI を検索し、iPhone がブラックリストに載っている盗品であるかどうか確認することが可能です。再販売業者およびユーザは、Apple のデータベースに保存された当該端末の Find My iPhone の履歴情報にも注意してください。また、Apple も、盗難に遭った端末を操作不能にするものも含めて、窃盗および再販売を困難にするための対策を実施しています。

トレンドマイクロは、本記事で解説した手法に関連する知見を Apple に開示しています。「侵入の痕跡(Indicators of Compromise、IoC)」とより詳細なツールの解析を含む調査の詳細については技術的な概要を参照してください。

※調査協力:Ju Zhu

参考記事:

- 「Physical Theft Meets Cybercrime: The Illicit Business of Selling Stolen Apple Devices」

by Fernando Mercês and Mayra Rosario Fuentes

翻訳:澤山 高士(Core Technology Marketing, TrendLabs)