2016年は「サイバー脅迫元年」の年となり、ランサムウェアが全世界中で猛威を振るいました。国内でも沢山の被害が発生しており、早急にランサムウェア対策を進めてきた企業も少なくないでしょう。しかし、そうした企業の努力とは裏腹に、2017年1月から3月にかけて国内の企業を襲った脅威は、ランサムウェアではなく、公開サーバの脆弱性を狙ったサイバー攻撃でした。

■公開サーバの脆弱性が狙われたインシデントが続発

2017年1月1日から3月14日までの期間で、公開サーバが攻撃を受けたインシデント事例はすでに40件以上報道されており、そのうち脆弱性が原因と確認されている事例は20件ありました。

表:公開サーバの脆弱性が狙われた主なインシデント事例一覧

(2017年1月1日から3月14日までに報道された事例をトレンドマイクロで独自に整理)

これは月約7件の被害が報道されていることになり、潜在的にはさらに多くの企業で同様のインシデントが発生している可能性があります。

■2月、3月と深刻な脆弱性が立て続けに発覚

こうした脆弱性を狙ったサイバー攻撃の被害が拡大した要因には、2月、3月と公開サーバの運用に広く活用されているミドルウェアで深刻な脆弱性が見つかったことが挙げられます。

- WordPressの脆弱性によるWebサイトの改ざんが続発

2月にWordPressで発覚したREST APIの脆弱性では、攻撃コード(PoC)が公開され、大学や地方自治体など国内で複数のWebサイトが改ざんされる事態が発生しました。 - Apache Struts2の脆弱性で大規模な情報漏えいが発生

3月にはApache Strutsで発覚したリモートでコードが実行される脆弱性(CVE-2017-5638 : CVSSによる深刻度10.0(危険))によって、カード決済サービスの提供を行う企業から約72万件のカード情報を含む大規模な個人情報が漏えいし、その他報道されているだけでも独立行政法人、郵便事業者、地方電力会社が同様の被害に遭っています。

■脆弱性を狙うサイバー攻撃の実状とは?

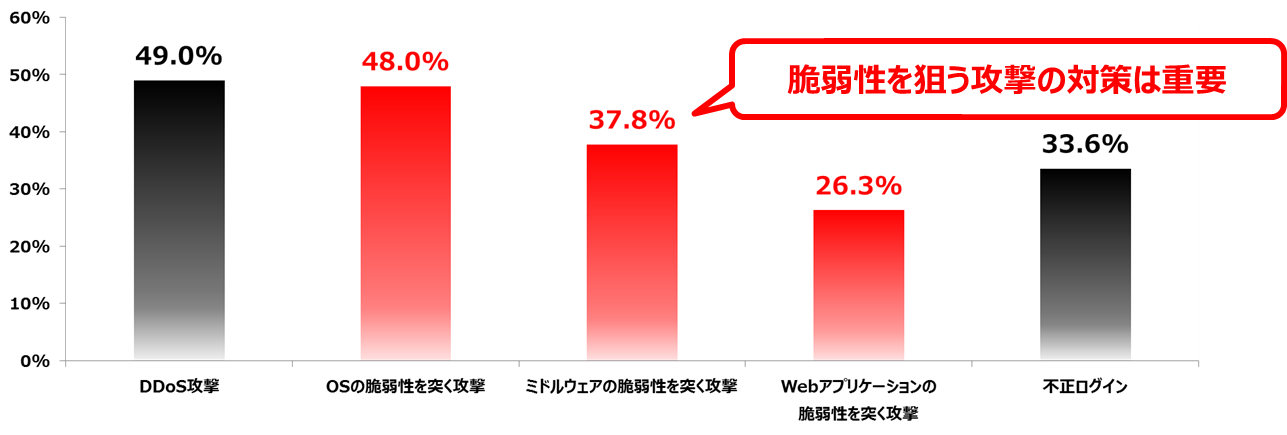

こうした脆弱性を狙うサイバー攻撃の実状はどのようになっているのでしょうか。トレンドマイクロでは、2016年12月に企業・組織におけるECサイトの構築・運用・セキュリティの実務担当者619名を対象に「企業におけるECサイトのセキュリティ実態調査 2016」を実施したところ、実際にECサイトが受けたことがあるサイバー攻撃の上位が「脆弱性を狙った攻撃」であることが分かりました。

図1:自社のECサイトに対して、過去1年以内に受けたサイバー攻撃の回答別割合

(n=304名のECサイト担当者に複数回答で質問、企業におけるECサイトのセキュリティ実態調査 2016より)

こうした脆弱性を狙った攻撃は、Web改ざんだけでなく、情報漏えいなどのインシデントにつながる深刻な脅威であり、公開サーバの脆弱性対策の重要性を再認識させられる結果となっています。

■一筋縄ではいかない脆弱性対策

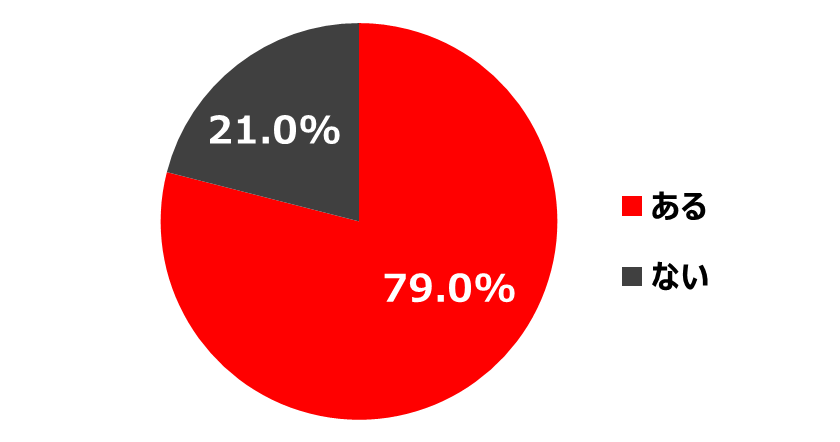

前述のようなWordPressやApache Strutsなどのミドルウェアや公開サーバのOSに脆弱性が見つかった場合、脆弱性を悪用した攻撃から公開サーバを守るため、ベンダーから提供される修正パッチを適用しなければなりません。しかし、「企業におけるECサイトのセキュリティ実態調査 2016」から、現実には多くの企業で修正パッチの適用に課題を抱えていることが分かっています。

図2:OSやミドルウェアの修正パッチについて課題があるかどうかの回答別割合

(n=619名のECサイト担当者に質問、企業におけるECサイトのセキュリティ実態調査 2016より)

具体的には、「修正パッチの検証に時間が掛かる」、「どのサーバにどの修正パッチを適用すべきか分からない」、「修正パッチが公開されたかどうか情報がキャッチアップできない」、「提供された修正パッチの必要性、緊急度が判断できない」、「サーバの再起動や一時停止が必要になるため適用できない」といった様々な理由によって、タイムリーに修正パッチが適用できないことがあります。

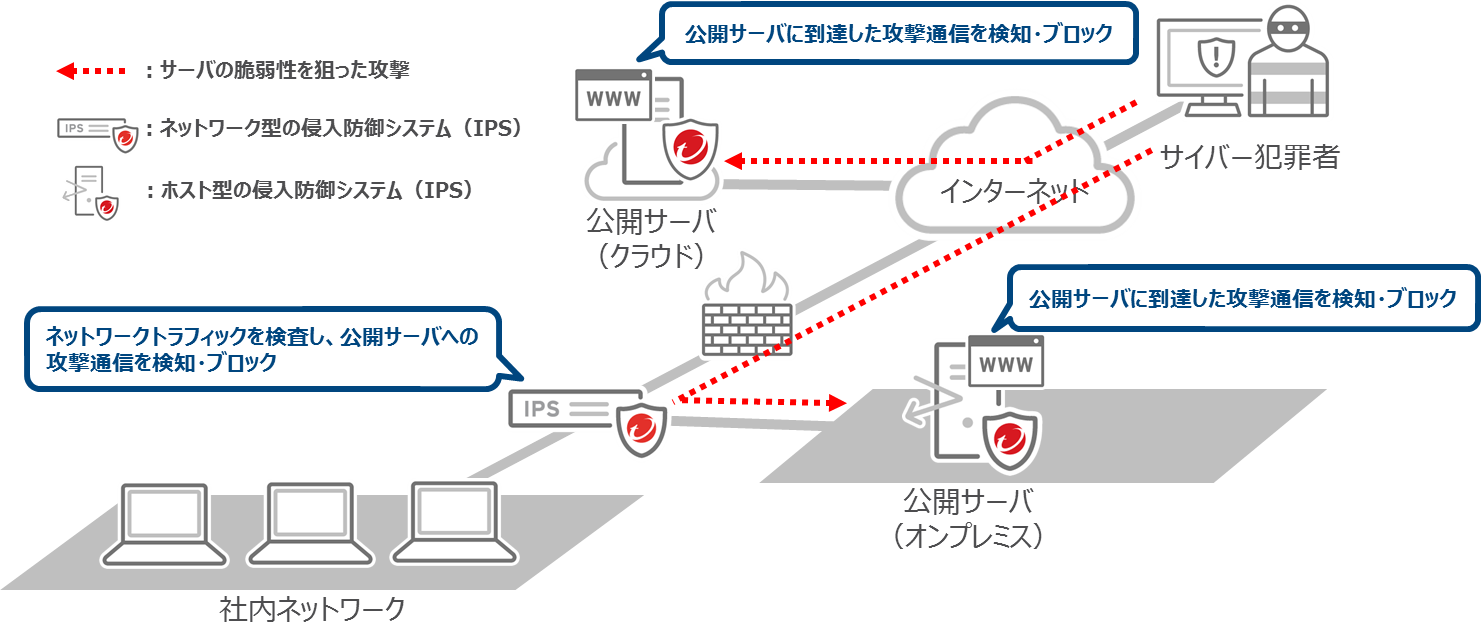

■公開サーバに求められるセキュリティ対策

修正パッチが適用できない場合、公開サーバを守るためにセキュリティソリューションの導入が必要になります。以下はホスト型またはネットワーク型の侵入防御システム(IPS)による脆弱性対策のイメージです。

図3:侵入防御システム(IPS)による脆弱性対策

■トレンドマイクロ製品による対策

こうした公開サーバの脆弱性を狙った脅威を検知・ブロックし、セキュリティレベルを向上させるためのソリューションとして、トレンドマイクロではサーバセキュリティ対策ソリューション「Trend Micro Deep Security™」とネットワーク型侵入防御システム「TippingPoint」を提供しています。

Deep Securityはサーバにインストールするソフトウェア型(ホスト型)のセキュリティ対策製品です。ウイルスの侵入を防ぐ「不正プログラム対策」、OSやアプリケーション、ミドルウェアの脆弱性を突いた攻撃をOSのネットワーク層でブロックする「IPS(侵入防御)」、外部の不正なURLへの通信をブロックする「Webレピュテーション機能」、「ファイアウォール」、ファイルやレジストリに改ざんが発生した際に管理者に通知する「変更監視」、「セキュリティログ監視」等のセキュリティ機能を1つの製品で実装しています。

また、TippingPointは、公開サーバのシステムにインラインで設置し、パフォーマンスや生産性に影響を与えることなく、脆弱性を狙った高度な攻撃からサーバを守ります。TippingPointは、脆弱性発見・調査・分析を行うトレンドマイクロの研究機関に加え、第三者機関からの情報を活用することによりゼロデイ脆弱性に対する迅速な対応が可能です。

その他、トレンドマイクロでは、公開サーバのセキュリティ強化を検討するユーザにとって役立つ情報を公開しています。詳細については、以下のページを参照してください。

セキュリティの専門家が考える 公開サーバセキュリティのあるべき姿:

http://www.trendmicro.co.jp/jp/business/solutions/server-security/index.html

【更新情報】

| 2017/03/20 | 17:45 | 本文の一部を修正しました。 |