2016年10月以降、トレンドマイクロではランサムウェアの頒布を目的とした日本語マルウェアスパムの流布を継続して確認していることは、11月10日の記事でお伝えしました。このサイバー犯罪者が新たに日本を標的とし始めたことを示す事例について、今回は続報として確認された日本語メールのまとめと頒布されるランサムウェア自体についての解析をお伝えします。

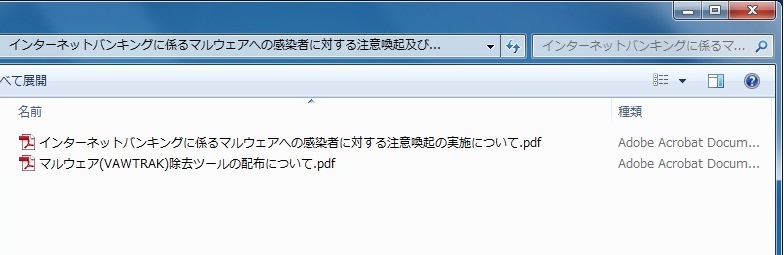

図1:マルウェアスパムの添付PDFファイルの例

■10月以降繰り返されている日本語メールによるランサムウェア頒布

以下は 10月以降現在までにトレンドマイクロが確認したランサムウェア頒布目的の日本語マルウェアスパムの内容をまとめたものです。

| 10月2日以降 | 10月27日以降 | 10月31日以降 | 11月5日以降 | |

|---|---|---|---|---|

| メール件名 | 「システム改修のお知らせとご協力のお願い」の文字列を含む件名 | 「【受任のお知らせ】」の文字列を含む件名 | 【重要】総務省共同プロジェクト インターネットバンキングに係るマルウェアへの感染者に対する注意喚起及び除去ツールの配布について | 【重要】総務省共同プロジェクト コンピューターウィルスの感染者に対する注意喚起及び除去ツールの配布について |

| 送信元ドメイン | sigaint.org | |||

| 添付ファイル | 添付ファイル無 (メール本文で「MEGA」からのダウンロードを誘導) |

ZIPファイル(PDFファイル) (PDF の内容で「MEGA」からのダウンロードを誘導) |

||

| 名目 | 修正パッチ | 法律事務所からの文書) | ウイルス除去ツール | ウイルス除去ツール |

| ランサムウェア種別 | STAMPADO | MISCHA | MISCHA | STAMPADO |

表:10月以降にトレンドマイクロが確認したランサムウェア頒布目的の日本語マルウェアスパムの内容

トレンドマイクロのクラウド型セキュリティ技術基盤「Smart Protection Network(SPN)」の統計によれば、これら 4種類のマルウェアスパムは最大でも数十通レベルの検出にとどまっており、現時点で広く一般にばらまかれたものとは言えない状況です。送信元はすべてが海外の匿名フリーメールサービスである「SIGAINT」です。また、ランサムウェアのファイルは直接添付されておらず、受信者をだまして海外のクラウドサービスである「MEGA」からダウンロードさせる手法をとっているのもすべてに共通する点です。

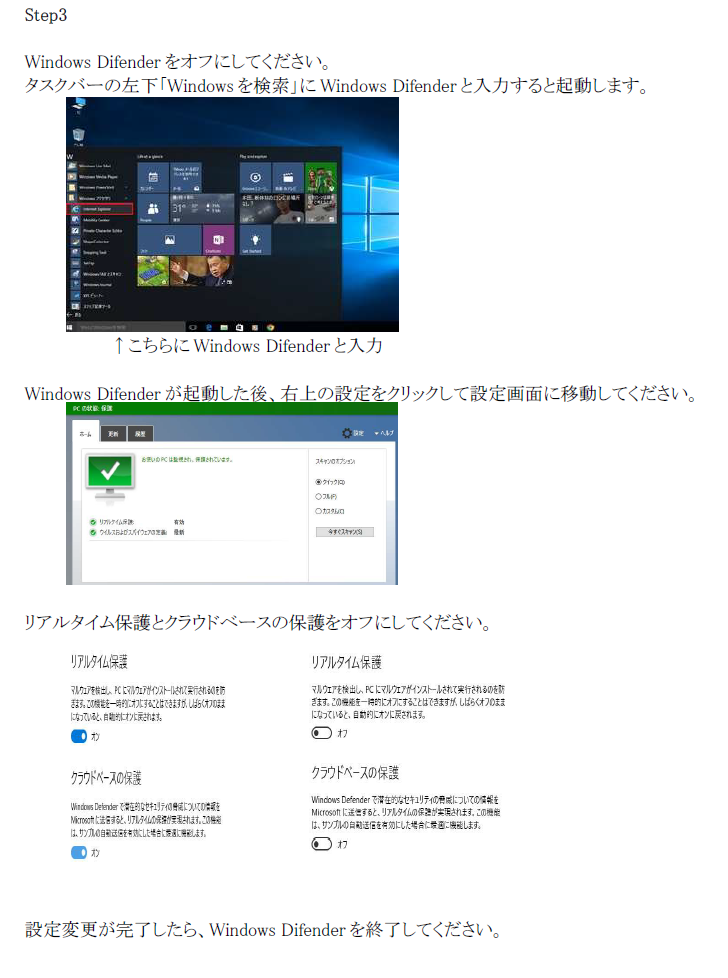

同時に、利用されているファイルからも共通点が見て取れます。「10月31日」版のメールと「11月5日」版のメールに添付されていた PDF は配布団体の表記を除いてほぼ同内容となっており、特に「Windows Defender」を「Difender」と間違っている個所なども同一となっています。また、「10月27日」版と「10月31日」版で使用されたランサムウェア「MISCHA」の検体は同一ハッシュでした。これらのことから考えて、確認された 4種の日本語マルウェアスパムの背後には共通のサイバー犯罪者がいるものと推測されます。

図2:添付PDFファイルの内容例

■頒布されたランサムウェア 2種「STAMPADO」と「MISCHA」

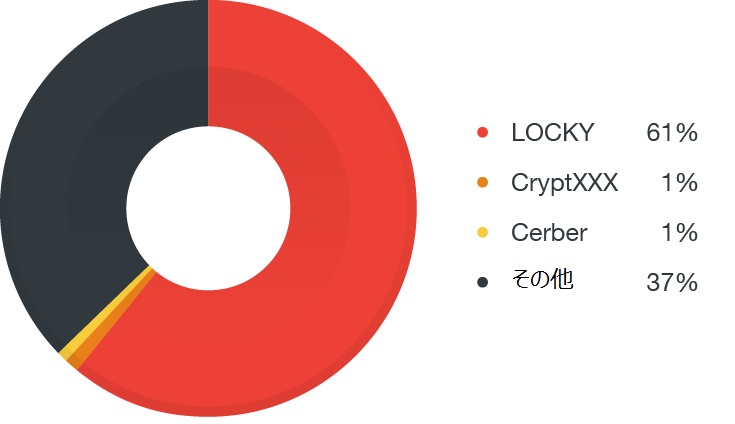

この 4種のメールでは「STAMPADO」と「MISCHA」という 2種のランサムウェアが頒布されました。前回のブログでも触れましたが、この 2種は現在の日本国内で流行するランサムウェアの傾向からは外れる存在です。「STAMPADO」は 2016年7月、「MISCHA」は 5月に登場した新種ランサムウェアですが、2016年9月までの SPN の統計では、双方とも国内での検出は確認されていませんでした。

図3:2016年第3四半期に国内で検出されたランサムウェアのファミリ別割合

「STAMPADO」と「MISCHA」はこれまでに検出を確認していない

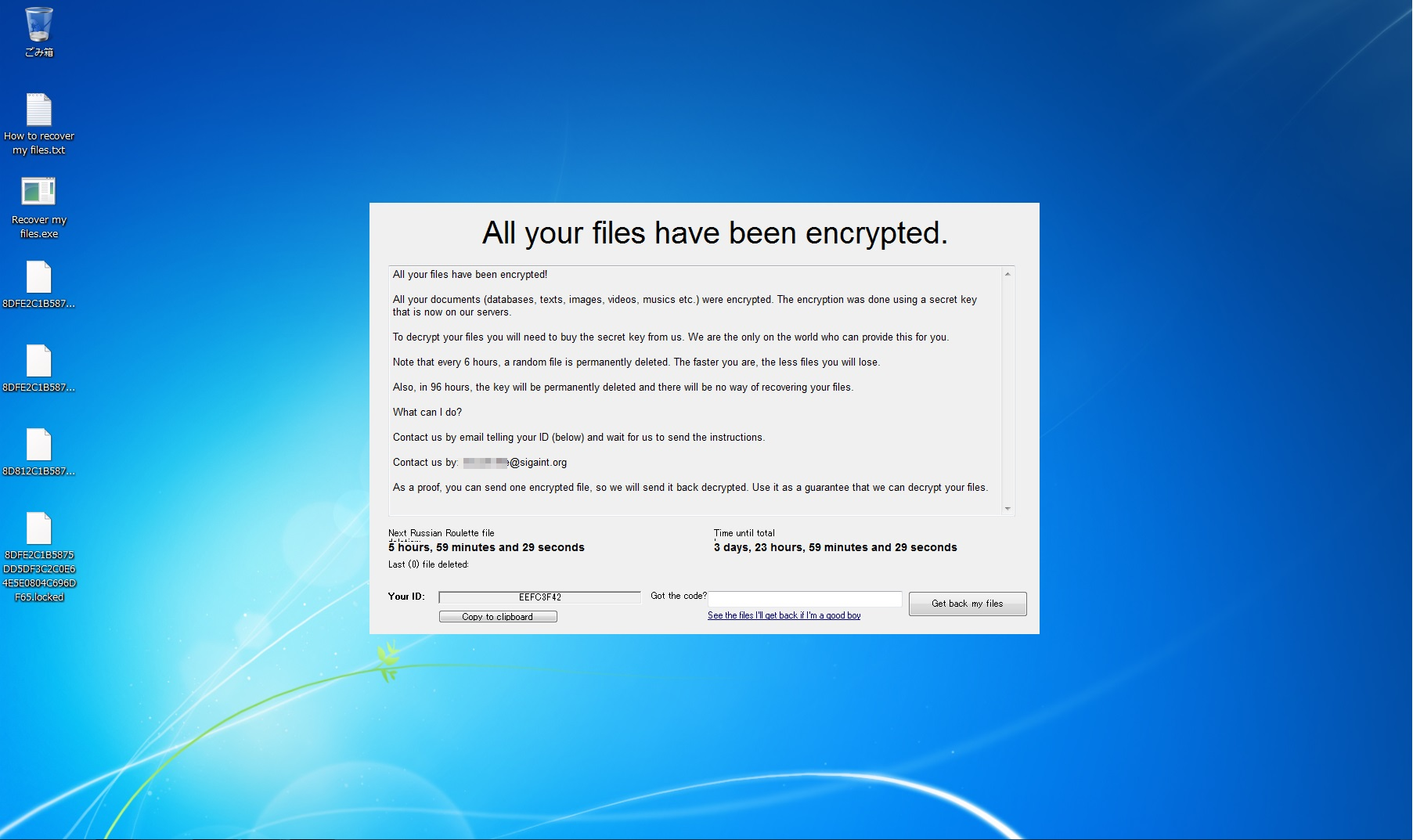

STAMPADO」は本ブログ7月28日の記事で取り上げたように、永久ライセンスが 39米ドル(約4,300円。2016年11月21日現在)の「Ransomware as a Service(RaaS)」として、破格の安値で闇市場に登場したランサムウェアです。活動内容は一般的な暗号化型ランサムウェアであり、他のランサムウェア「JIGSAW」と活動内容的な共通点があることは 7月28日の記事で触れたとおりです。

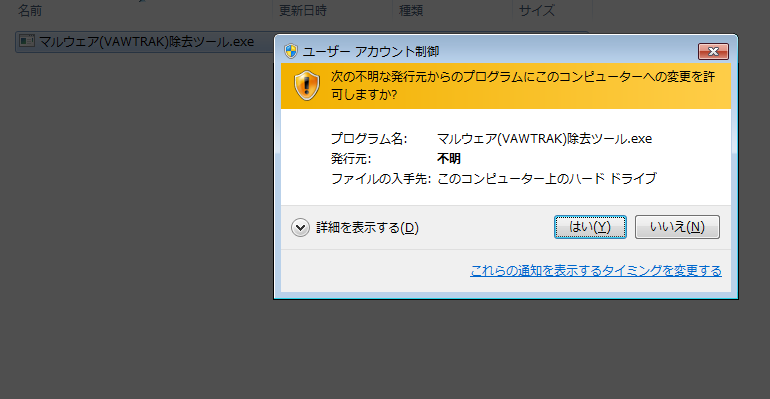

図4:「11月5日」版のメールで頒布された「STAMPADO」に感染した際の画面例

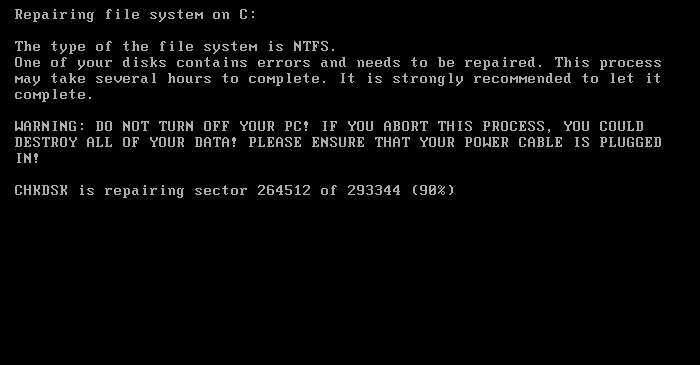

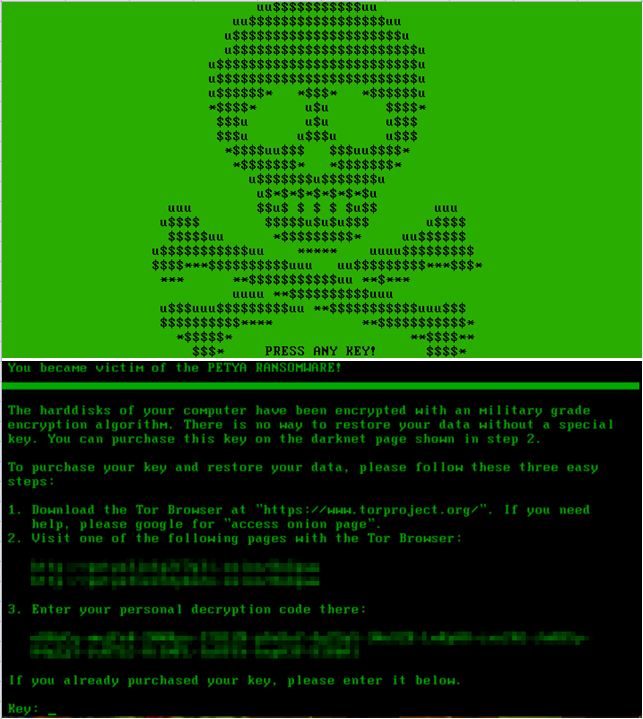

もう一方の「MISCHA」は元をたどれば 3月に登場したランサムウェア「PETYA」と関連のあるランサムウェアです。「PETYA」はハードディスクに記録されたファイルを管理する仕組みである MFT(マスターファイルテーブル)を暗号化し、結果的にハードディスク内のデータへのアクセスを不可にする悪質な活動を行うランサムウェアとして注目されました。しかし、Windows の UAC(ユーザアカウント制御)機能が有効な場合(デフォルトで有効)、このハードディスクの暗号化を行う際には、変更の許可を求めるダイアログが表示されます。そのダイアログ上で「いいえ」が選ばれると暗号化が実行できず、何の影響も及ぼせないという弱点がありました。

図5:「10月31日」版のメールで頒布された「MISCHA」を実行した際の UAC表示例

「はい」を選択するとハードディスクの、「いいえ」を選択するとファイルの暗号化が行われる

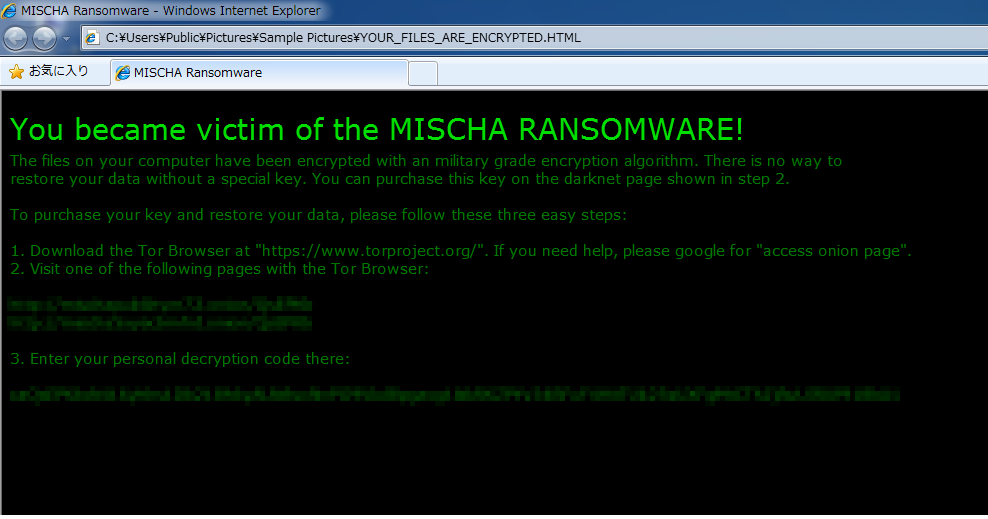

そこで、「いいえ」を選ばれた際にも暗号化を行えるようになったのが「MISCHA」です。「MISCHA」では「いいえ」が選ばれると、特に UAC の許可を必要としないファイル暗号化を行ったあと、身代金を要求します。

図6:ファイル暗号化を行った場合の「MISCHA」の身代金要求画面例

図7:ハードディスク暗号化を行った場合の表示画面例、PC起動時に OS が起動せずこれらの画面が表示される

「MISCHA」も 7月以降に「Ransomware as a Service(RaaS)」としての提供が報道されており、サイバー犯罪者にとって比較的入手しやすい存在になっているものと考えられます。

このように、一連の日本語メールには多くの共通点があり、共通のサイバー犯罪者(グループ)が背後にいる可能性が高いものと言えます。また、メール自体の内容や、これまでの傾向と異なるランサムウェアを利用していることなどから、これまで日本に流入していた英語のマルウェアスパムとは異なるサイバー犯罪者が日本を標的として新たに活動を開始したものであることが推測されます。また、その中にはある程度日本語に堪能かつ日本の事情を分かっているメンバーがいることも併せて推測されます。

■被害に遭わないためには

ランサムウェアなどの不正プログラムは一般的に、電子メール経由か Web経由で PC内に侵入します。そもそもの侵入を止めるため、この 2つの経路での侵入を検知する対策製品の導入が重要です。今回のマルウェアスパムの事例でもそうであるように、メールを安全なものであるかのように受信者に錯覚させる手口が常套化しています。受信者をだます手口は常に変化していきますので最新の攻撃手口を知り、安易にメールを開かないよう注意してください。また、そもそも不審なメールを可能な限りフィルタリングし、一般利用者の手元に届かないようにする対策も重要です。

ランサムウェアによるデータ暗号化被害を緩和し、早期の復旧を行うためにも定期的なデータのバックアップが重要です。バックアップの際には 3-2-1ルールを意識してください。3つ以上のバックアップコピーを、可能なら 2つの異なる書式で用意し、そのうちの 1つをネットワークから隔離された場所に保管してください。

■トレンドマイクロの対策

今回の記事で言及したランサムウェアについては「ファイルレピュテーション(FRS)」技術により「RANSOM_STAMPADO」もしくは「RANSOM_MISCHA.E」として検出します。「ウイルスバスタークラウド」、「ウイルスバスター™ コーポレートエディション XG」、「ウイルスバスター™ ビジネスセキュリティサービス」などのエンドポイント製品では「FRS」技術によりウイルス検出を行っています。また同時に、これらのエンドポイント製品では挙動監視機能(不正変更監視機能)の強化により、侵入時点で検出未対応の不正プログラムであってもその不正活動を検知してブロックすることが可能です。

今回の攻撃で確認されたマルウェアスパムについては、「E-mailレピュテーション(ERS)」技術で受信前にブロックします。「InterScan Messaging Security Virtual Appliance」、「Trend Micro Hosted Email Security」、「Cloud Edge」などのメール対策製品では特に ERS技術により危険な電子メールの着信をブロックします。

※調査協力:秋保 陽介(Regional Trend Labs)、東 結香(Regional Trend Labs)、日本リージョナルトレンドラボ(RTL)