オランダやルーマニアを拠点にしている小規模なサーバホスティング事業者が、2015年初頭以来、標的型攻撃や標的型サイバー攻撃の温床となっています。トレンドマイクロでは、2015年5月から現在まで、この小規模ホスティング事業者提供のサーバに端を発する深刻なサイバー攻撃を100件以上確認しています。攻撃キャンペーン「Pawn Storm作戦」でも、米国、欧州、アジア、中東各地の政府を標的とした少なくとも80件の攻撃で、同様のサーバが利用されています。このホスティング事業者は、正式には「仮想専用サーバ(VPS)」のホスティング事業者としてアラブ首長国連邦(UAE)のドバイで登記されています。しかしインターネット上の公開情報によると、この事業者のオーナーがUAEの法律など気に留めていないことは明らかです。実際、Pawn Storm作戦やその他の攻撃でも、この VPS事業者のサーバが利用され、認証情報窃取のフィッシング詐欺を介して UAEの政府系機関を標的にしています。パレスチナのガザに拠点を置くハッカー集団としても知られる「DustySky」の攻撃者も、コマンド&コントロール(C&C)サーバのホスティングや標的型メールの送信で、この VPS事業者のサーバを定期的に利用しています。

偵察活動やサイバー攻撃だけでなく、その他多数のサイバー犯罪でも、この VPS事業者はサーバを提供しています。2014年には、金融機関を狙った悪名高い標的型サイバー攻撃キャンペーン「Carbanak」でも、C&Cサーバのホスティングを提供していました。2015年には、インターネット上の怪しげな掲示板上に、この VPS事業者のサポート従業員による「メールマーケティングのキャンペーン送信は可能」という書き込みが掲載されました。これは、スパムメール送信者に自社のサービス悪用を案内しているようなものです。文字通りに読むと、文言からは違法性や悪意は見受けられませんが、通常、スパム送信者の間では、「メールマーケティング」という表現は、「スパムメールの送信活動」という意味になります。

図1:VPS事業者が「メールマーケティング」の利用を承諾する書き込み

2015年、この VPS事業者の顧客の中には、「防弾ホスティングサービス(bulletproof hosting service、BPHS)」を提供するプロバイダとして悪名高い「MaxiDed」も含まれていました。実際、2015年秋頃より、「Border Gateway Protocol(BGP)」のルーティング工作により、MaxiDedがこの VPS事業者のサーバを介して IPアドレスをアムステルダムのデータセンターのサーバへルーティングしていた事実が隠ぺいされていました。MaxiDedの不正活動を隠ぺいするこの BGPのルーティング工作は、2016年に入っても継続しています。

トレンドマイクロでは、この VPS事業者がロシアやチリへ小規模の「IP範囲割り当て(CIDR)」の通知を何度か実施していることも確認しました。割り当て期間は短く、数日のみの場合もありました。この割り当て通知は何かの手違いのようにも見えますが、弊社では不正活動の隠ぺい工作と考えています。事実、IP範囲が通知された期間に集中して、フィッシングサイトや C&Cサーバの設置などサイバー犯罪の多発を確認しています。そして明らかな苦情が出た場合か、攻撃キャンペーンが完了した場合のみ、該当の IP範囲をルーティング表から削除し、悪用履歴のない IP範囲を用いて同じ手口が繰り返されます。

上述のとおり、この VPS事業者の登記上の住所はUAEの中心都市ドバイとなっています。しかしインターネット上の公開情報が示すとおり、この事業者のオーナーがドバイの法令に従うつもりがないのは明らかです。実際、2015年の Pawn Storm作戦では、この VPS事業者の IPアドレスが何度も利用され、UAE政府および軍事機関を標的にして、認証情報窃取のフィッシングサイトが仕掛けられていました。

■ 巧妙な自社隠ぺい工作

この VPS事業者のオーナーが誰であるかははっきりしていません。インターネット公共フォーラム「RIPE」の「WHOISデータベース」を活用して、Webホスティング事業者のフォーラム上の問い合わせ情報から氏名を特定することは可能です。しかし特定された氏名が実在のものかどうかは不明です。

図2:当該VPS事業者取締役の Linkedinプロフィール

この VPS事業者取締役の Linkedinのページには2つのネットワークが掲載されているだけで、職歴も示されていません。他方、弊社では、同VPS事業者で働く他の従業員を特定できました。彼らは、フィリピン、エジプト、パレスチナ在住で、この事実から、遠隔地で勤務するバーチャルチーム体制で雇用していることが伺えます。

■ 多岐にわたる客層

サイバー攻撃にこの VPS事業者を利用している客層からも、興味深い状況が伺えます。Pawn Storm作戦の攻撃者は慣れ親しんだ常連のようで、2015年5月以来、少なくとも80回の攻撃でこの VPS事業者を利用しています。また、C&Cサーバ、エクスプロイトキット関連サイト、標的型メールの送信、高官を狙って無料Webメールになりすましたフィッシングサイトなどにも、この事業者が提供したサーバが利用されていました。さらにブルガリア、ギリシャ、マレーシア、モンテネグロ、ポーランド、カタール、ルーマニア、サウジアラビア、トルコ、ウクライナ、UAEといった国々の政府機関の認証情報を狙ったフィッシングサイトのホスティングにも利用されていました。さらにロシア国内での偵察活動では、オランダにあるこの事業者のサーバが定期的に利用されていました。

Pawn Storm作戦ほど巧妙ではありませんが、他に「DustySky」と呼ばれる攻撃者のグループも、この VPS事業者を利用しています。彼らは、イスラエルの国家、もしくはイスラエルで事業をする企業、エジプトの国家、さらに中近東の政府機関のいくつかも標的にしています。

2016年、サイバー犯罪関連のスパムメール問題は減少に転じました。事実、この VPS事業者には、正規の顧客も存在し、厳密に言えば、この事業者は、摘発を逃れることのできる「防弾のホスティングサービス」には100%該当しないと言えます。しかし、非常に高い頻度で悪用されており、驚くほど多くの標的型攻撃に利用されているため、弊社では、この VPS事業者を今後も数カ月に渡り監視を続けます。

オランダには優良なインターネット接続環境があり、安定したホスティングサービスが存在するため、サイバー犯罪者がこの国のサーバの利用を好む理由となっています。その意味では、Pawn Storm作戦や、その他のサイバー攻撃の攻撃者が求めるホスティング事業者は、アムステルダムのこの小規模 VPS事業者だけはなく、オランダの他の事業者である可能性もあります。

自社のネットワークからの DDoS攻撃実施の取り締まりがあまり厳しくないことで知られるオランダのハーグのホスティング事業者が、約1年前、住所をパナマやセイシェルへ移し、「オフショアのホスティング事業者」として商標変更しました。Pawn Storm作戦の攻撃者は、すでに商標変更済みのこのホスティング事業者と連絡を取り、この事業者のホスティングサーバを利用し、トルコ国営新聞社を狙った認証情報窃取のフィッシングサイトを仕掛けています。この事業者は、オランダの金融業界の専門家の間でも、脱税工作への懸念から注視されています。オランダのホスティングサービス業界は、サイバー犯罪とサイバー偵察活動の匿名性高めるこうしたオフショア工作に無防備なのでしょうか。

■ トレンドマイクロの対策

弊社のネットワーク挙動監視ソリューション「Trend Micro Deep Discovery(トレンドマイクロ ディープディスカバリー)」の不審な通信を検出するエンジン(NCCE/NCIE)、文書脆弱性攻撃コード検出を行うエンジン(ATSE)およびカスタムサンドボックスにより、今日の標的型攻撃にリアルタイムで対応することができます。ブラウザ向け脆弱性利用対策技術「ブラウザガード」を搭載する個人向けクライアント用総合セキュリティ対策製品「ウイルスバスター クラウド 10」および法人向けクライアント用総合セキュリティ対策製品「ウイルスバスター コーポレートエディション」、「ウイルスバスター ビジネスセキュリティサービス」は個人ユーザおよび企業をこの脅威から保護します。

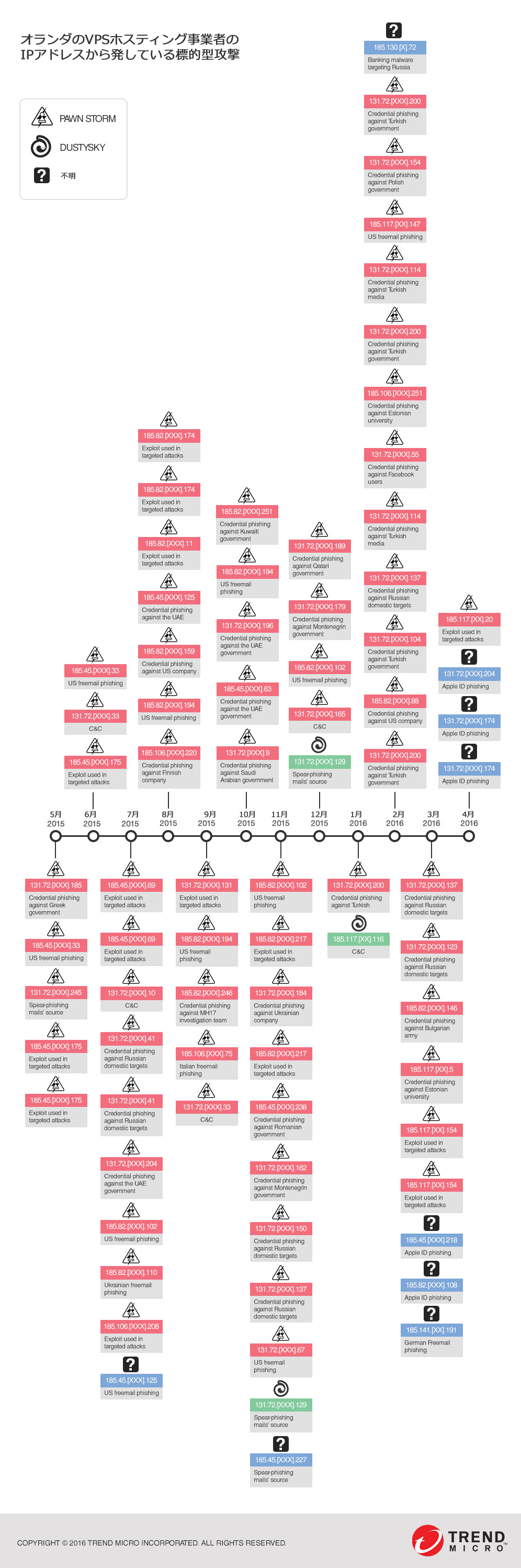

以下は、オランダ所在の VPSホスティング業者の IPアドレスから発する攻撃のタイムラインです。このタイムラインについての詳細はこちらの付録を参照ください。

参考記事:

- 「Looking Into a Cyber-Attack Facilitator in the Netherlands」

by Feike Hacquebord (Senior Threat Researcher)

翻訳:室賀 美和(Core Technology Marketing, TrendLabs)