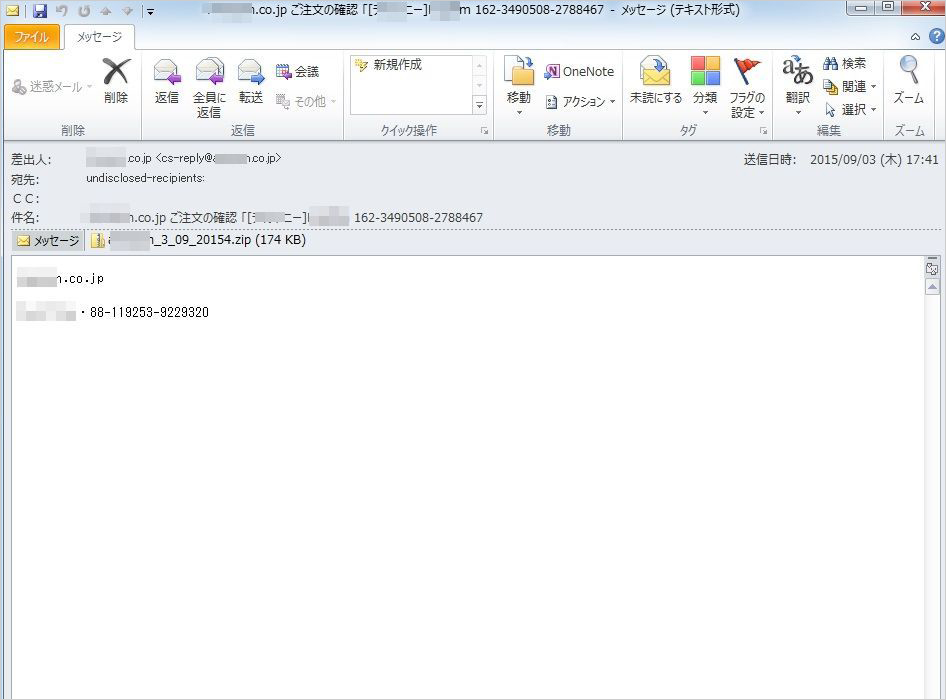

2014年12月以降、有名ネット通販サイトからのメールを偽装し、オンライン銀行詐欺ツール「WERDLOD」を拡散しようとするマルウェアスパムが観測されています。トレンドマイクロでは、2015年9月に入りこのマルウェアスパムが、「ご注文の確認」という文字列を含む件名で、別の有名ネット通販サイトを偽装する新たな手口に変化したことを確認しました。

図1:新たに確認された「ご注文の確認」スパムの例

■ネットバンキングを狙う新たなマルウェアスパム

本ブログでは、「WERDLOD」を拡散するマルウェアスパムとそのネットバンキングを狙う手口について、以下の記事によりその詳細を明らかにしてまいりました。

- 12月8日から急増の請求書偽装スパム、主な狙いは国内銀行15行の認証情報か?(2014年12月10日)

- 日本を標的とする新たなオンライン銀行詐欺ツール「WERDLOD」の手口を解説(2015年4月10日)

この「WERDLOD」の拡散を目的にしたマルウェアスパムについて、9月3日以降、また別の有名ネット通販サイトを偽装する手口が用いられていることを確認しました。当初昨年12月に確認された手口では件名は「##日付ご注文」(#は年月日を表す数字列)の文字列を含んでおり、添付ファイルは Word文書ファイル内に「WERDLOD」の不正プログラムファイルが張り付けられているという体裁でした。今回新たに確認された手口では、件名は「ご注文の確認」を含む文字列であり、添付の圧縮ファイル内に PDFアイコンの偽装を施した「WERDLOD」の不正プログラムファイルが含まれていました。

図2:PDFアイコン偽装を施した不正プログラムファイルの例

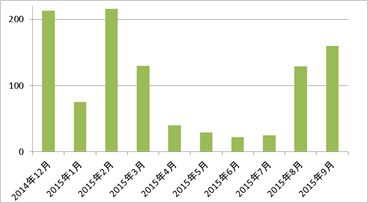

この添付ファイル名に含まれる数字列は、メールが出回り始めた「2015年9月3日」の日付を表しているものと思われますが、表記が日月年の順番となっており、日本で一般的な年月日表記とは異なることが注意点として挙げられます。この日付表記が日月年の順番となっているファイル名は以前からのマルウェアスパムと同様であり、関連性が伺えます。また、以前も今回もメール本文にはほとんど内容がなく、一般的な注文確認のメールとは体裁が異なるため、受信者にとっては不審メールと気づきやすいものと言えます。しかし、それでもトレンドマイクロのクラウド型セキュリティ技術基盤である「Trend Micro Smart Protection Network(SPN)」の統計では、9月3日以降 7日までの 4日間で、「WERDLOD」が国内の 150台以上からの検出を確認しています。前月の 8月には以前からの「##日付ご注文」スパムが出回っていたことが確認していますが、1カ月間で約130台の検出に留まっていることと比較すると、新たなマルウェアスパムは大きな影響があったものと言えます。

図3:日本国内における「WERDLOD」の月別検出台数推移(2015年9月は 7日まで)

最終的に侵入する「WERDLOD」はこれまで同様、侵入した環境のプロキシ設定を変更し、特定のネットバンキングサイトへのアクセスを不正なプロキシ経由にすることで中間者攻撃を可能とするものです。今回確認できたものでは国内の金融機関に関連する 23サイトが対象となっていました。

トレンドマイクロでは今回の攻撃についてさらなる詳細解析を進めています。関連する追加情報は、本ブログを通じてお知らせします。

■トレンドマイクロの対策

今回の攻撃で確認された不正プログラムについて、「Trend Micro Smart Protection Network(SPN)」の機能である「ファイルレピュテーション(FRS)」技術により以下の検出名で順次検出対応を行っています:「TROJ_WERDLOD」、「TROJ_BULTA.AP」、「TROJ_KOVTER.TIB」

「E-mailレピュテーション(ERS)」技術では、不審な送信者からのメールや危険性の高いメールの受信をブロックします。また、「InterScan Messaging Security Suite」などのメールセキュリティゲートウェイ製品では、コンテンツフィルタリング機能の活用により、添付ファイルに実行可能形式ファイルが含まれるなどの条件で危険性の高いメールをフィルタリングすることが可能です。

今回の攻撃に関連する不正プログラムが通信、接続を行う不正サイトについては、「Webレピュテーション(WRS)」技術により、Web サイトへのアクセスをブロックします。

※調査協力:庄子 正洋(Regional Trend Labs)、原 弘明(Regional Trend Labs)