長期間活動を続けている標的型サイバー攻撃キャンペーン「Pawn Storm作戦」が、諜報目的でロシアのパンクロックバンド「Pussy Riot」を攻撃対象とすることは考えられないでしょう。しかし実際には、この女性パンクバンドのメンバー 2人が攻撃対象になっていました。たしかに、この女性パンクバンドは物議を醸しており、ロシア正教会や家長制度に対して抗議活動を行ったことで逮捕されています。しかし、「Pawn Storm」がこのパンクバンドに関心があるとは考えられません。このバンドのメンバーを攻撃対象とすることにはどんな意味があるのでしょうか。

トレンドマイクロは、2015年、「Pawn Storm」の攻撃者グループが「北大西洋条約機構(NATO)」やアメリカ大統領官邸(ホワイトハウス)、ドイツ議会を攻撃したことを報告しました。その後は、各国の大使館や軍人外交官が主な攻撃対象となっています。この標的型サイバー攻撃キャンペーンはロシア国外の政治団体を主な攻撃対象としてきましたが、今回弊社が解析した結果、攻撃対象にされた多くのユーザがロシア国内にいる可能性を確認しました。

■ロシア国内での諜報活動

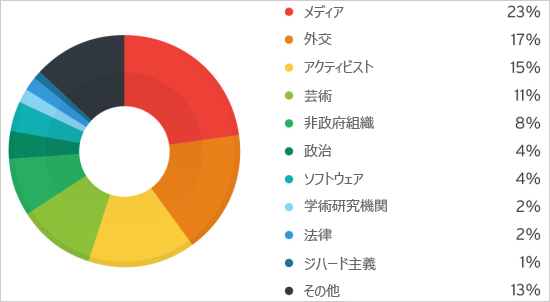

「Pawn Storm」のロシア国内での諜報活動は無差別のようです。この攻撃グループは同国の市民も監視しています。国内で諜報活動を行っている証拠は、認証情報窃取を目的としたフィッシング攻撃をロシア国民に対して実行していることです。図1 は、攻撃対象を分類したグラフです。

図1:ロシア国内での「Pawn Storm」の攻撃対象の分類

ロシアの多くの平和活動家、ブロガー、政治家が攻撃対象となっています。以下は、「Pawn Storm」の攻撃対象となった著名な人物の一覧です。

| 政治家 | ロシア元首相、統一ロシア党の有力議員 |

| アーティスト | 「Pussy Riot」の 2人のメンバー、ロシアの人気ロックスター |

| メディア | 「slon.ru」、「The New Times」、「TV Rain」、「Novaya Gazeta」、「Jailed Russia」などロシアの現政権に批判的なメディアのジャーナリスト、およびロシアの「Apostol Media Group」 |

| ソフトウェア開発 | ロシアの暗号ソフト開発企業の CEO、「mail.ru」の開発者 |

上記の表を見ると、この攻撃キャンペーンに関わる攻撃者グループが、ロシアの現政権に反対しうる人物を監視していることは明らかです。そのため、ロシア政権を批判する「Pussy Riot」が攻撃対象となったことは理解できます。しかし、ソフトウェア開発者やロシア政府と関係のある「Apostol Media Group」も含まれていることは注目に値します。さらに、NATO加盟国に駐在するロシアの軍人外交官の少なくとも 1人が「Pawn Storm」に攻撃されており、この攻撃者グループの動機はますます興味深いものとなっています。

■ウクライナおよび米国との関連性

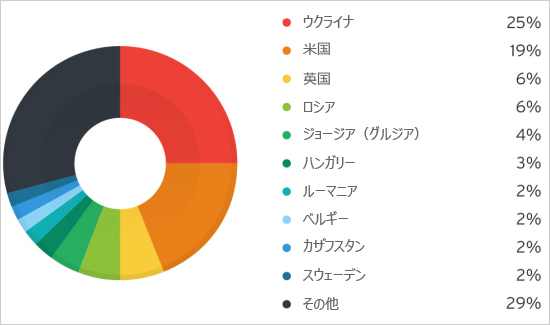

図2 は、「Pawn Storm」が攻撃対象にした上位10カ国です。ウクライナは 25% と最大で、ロシアや米国を上回っています。この 3カ国は、政治的利益をめぐる衝突により、現在緊張状態にあります。

図2:「Pawn Storm」の攻撃を受けた上位10カ国

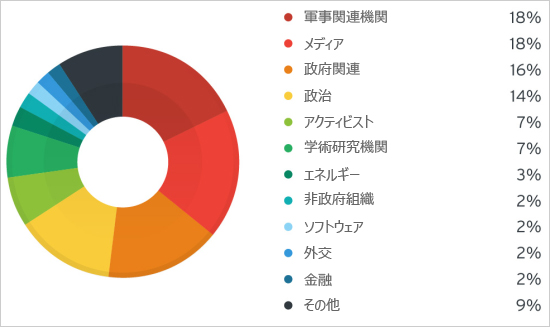

ウクライナの軍事関連機関、メディア、政府関連、政治がほぼ同じ割合で攻撃対象となっています。この 4つの区分は、ウクライナでの攻撃対象の約3分の2 を占めます。

図3:ウクライナ国内での「Pawn Storm」の攻撃対象の分類

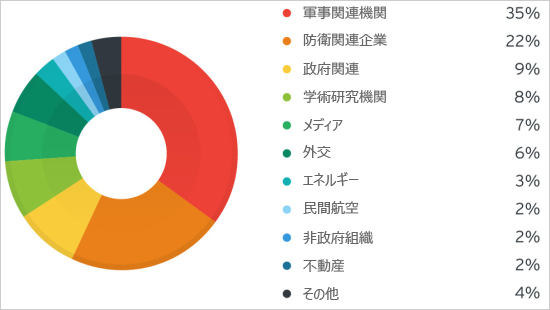

米国に関しては、軍事関連機関(陸・海・空軍)および防衛関連企業が最大の標的となっています。シンクタンクや学術研究機関も攻撃対象です。また、石油の研究者や原子力関連にも特別な関心があるようです。

図4:米国内での「Pawn Storm」の攻撃対象の分類

こうした有力な人物を狙った攻撃は、認証情報窃取を目的した何万件もの大規模なフィッシング攻撃の一部です。これらの人物が利用するメールプロバイダは、Gmail や Yahoo、Hushmail、Outlook などの Webメールや、ウクライナやイラン、ノルウェー、中国などのメールプロバイダなど多岐に渡っています。

「Pawn Storm」にとって、英国も主な攻撃対象となっていますが、そのほとんどは英国に住む東欧のユーザを狙ったものです。

■認証情報を狙うフィッシング攻撃

攻撃方法はさまざまです。不正プログラムや脆弱性を利用した攻撃キャンペーンもありました。「Pawn Storm」では、Java に存在する深刻な脆弱性「CVE-2015-2590」を含む、少なくとも 6つのゼロデイ脆弱性が利用されました。注意すべき不正活動は、認証情報を狙った高度なフィッシング攻撃です。弊社は、2014年~2015年に確認された、認証情報を狙う 1万2千件のフィッシング攻撃に関する情報を収集し、世界中を攻撃対象にした「Pawn Storm」に関する信頼できる統計を作成しました。

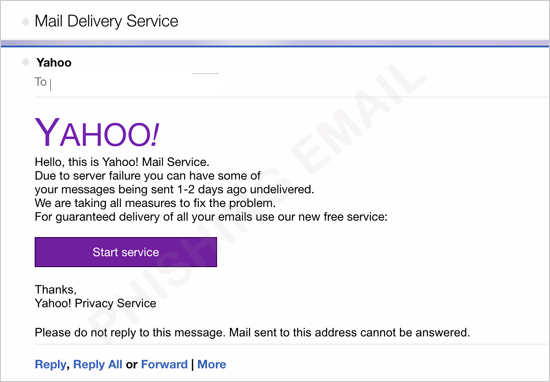

2015年7月初旬、Yahoo を利用する著名人を狙った攻撃に焦点を当てて、「Pawn Storm」が実行したフィッシング攻撃を解説します。

図5:認証情報を狙う Yahoo のフィッシングメール

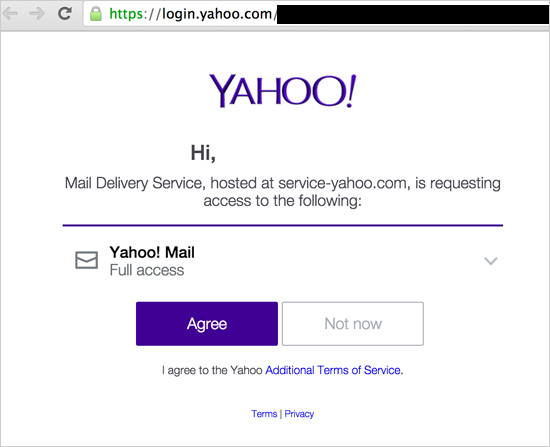

このフィッシング攻撃は、Yahoo を利用する対象者をだまし、「OAuth」を利用してその人物のメールボックスへの完全なアクセス権を攻撃者に与えさせるものです。「OAuth」とは、Yahoo がアプリケーション開発者に提供するオープン標準の認証用プロトコルです。「Pawn Storm」は、Eメールの送信を保証する「Mail Delivery Service」に関するフィッシングメールを送信します。しかし実際には、このサービスは、「Pawn Storm」の攻撃者が OAuth経由でユーザのアカウントにアクセスできるようにするものです。ユーザがアクセスを許可すると、「Pawn Storm」はメールボックスに自由にアクセスできるようになります。

問題となるのは、フィッシングメール上のリンクが、Yahoo にある正規の OAuth の Webサイトに誘導することです。フィッシングメールを受信したユーザは、それを無害な URL と考える可能性があります。

図6:Yahoo.com上のフィッシングサイト。ユーザをだましてメールボックスへの完全なアクセス権を「Pawn Storm」に与えさせる

この諜報活動の意図が何であるか確かなことはわかりませんが、「Pawn Storm」が狙うさまざまな攻撃対象を考慮すると、この攻撃者グループは認証情報に関する大量のデータベースを蓄積しており、ロシアの脅威となりうる対象を監視し続けていると思われます。弊社では引き続きこの攻撃キャンペーンとその進展を監視していきます。

本稿は「Pawn Storm作戦」に関する最新の記事となりますが、これまでの記事は以下をご参照下さい。

- 「Pawn Storm 作戦」の精力的な活動を確認、NATOやホワイトハウスを標的に

/archives/11331 - 諜報活動を目的とする「Pawn Storm 作戦」に不正なiOSアプリを確認

/archives/10870 - 標的型サイバー攻撃キャンペーン「Pawn Storm 作戦」、新たに確認されたJavaのゼロデイ脆弱性を利用

/archives/11928 - Analyzing the Pawn Storm Java Zero-Day – Old Techniques Reused

http://blog.trendmicro.com/trendlabs-security-intelligence/analyzing-the-pawn-storm-java-zero-day-old-techniques-reused/ - Pawn Storm C&C Redirects to Trend Micro IP Address

http://blog.trendmicro.com/trendlabs-security-intelligence/pawn-storm-cc-redirects-to-trend-micro-ip-address/ - An In-Depth Look at How Pawn Storm’s Java Zero-Day Was Used

http://blog.trendmicro.com/trendlabs-security-intelligence/an-in-depth-look-at-how-pawn-storms-java-zero-day-was-used/ - Oracle Patches Java Zero-Day Used in Operation Pawn Storm

http://blog.trendmicro.com/trendlabs-security-intelligence/oracle-patches-java-zero-day-used-in-operation-pawn-storm/ - Pawn Storm Update: Trend Micro Discovers New Java Zero-Day Exploit

http://blog.trendmicro.com/trendlabs-security-intelligence/pawn-storm-update-trend-micro-discovers-new-java-zero-day-exploit/

また、8月20日公開の 2015年第2四半期 セキュリティラウンドアップ:『標的型メールによる「気づけない攻撃」が多数発覚』で「Pawn Storm」について言及しています。ご一読下さい。

参考記事:

- 「Pawn Storm’s Domestic Spying Campaign Revealed; Ukraine and US Top Global Targets」

by Feike Hacquebord (Senior Threat Reseacher)

翻訳:品川 暁子(Core Technology Marketing, TrendLabs)