2015年7月9日、台湾および香港の Webサイトを改ざんし、Adobe Flash Player の脆弱性を利用して PC に感染する攻撃が確認されました。この攻撃は、「Hacking Team」への攻撃により漏えいした情報で確認された Adobe Flash Player に存在する脆弱性を利用し、最終的に感染 PC に「Remote Access Tool(RAT)」である「PoisonIvy」やその他の不正なファイルをダウンロードします。なお、この攻撃は、Hacking Team への攻撃が確認されてから数日後に確認されました。

今回の攻撃により、台湾の地元テレビ局や教育機関、宗教団体、有力な政治団体、また香港の人気のニュースサイトの Webサイトが改ざんされました。攻撃を受けた企業や団体には当然ながら常に利用者がいます。例えば、教育機関は、政府職員の就職試験を請け負っています。また、台湾のテレビ局は 10年間に渡り、TV番組や映画の制作、輸入を行っていました。

トレンドマイクロは、これらの Webサイトの所有者にすでに報告済みです。しかし、2015年7月28日時点、まだ 3つの Webサイトが改ざんされたままになっています。

■継続する「Hacking Team」の漏えい事例の影響

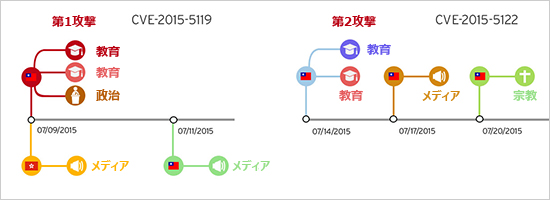

攻撃者は、最初の攻撃で、事前に改ざんした Webサイトに Flash Player の脆弱性「CVE-2015-5119」のエクスプロイトコードを埋め込みました。7月5日に Hacking Team への攻撃が確認され、7月8日に Adobe がその修正プログラムを公開していますが、この攻撃が確認されたのはそれから数日後です。第2 の攻撃では、Flash Player の別のゼロデイ脆弱性「CVE-2015-5122」が利用されました。この脆弱性も Hacking Team に関連したものです。

図1:Hacking Team に関連した Flash Player の脆弱性が利用された台湾と香港の Webサイト改ざんの時系列

第1 と第2 の攻撃開始時に、台湾の同じ教育機関の Webサイトが攻撃されました。

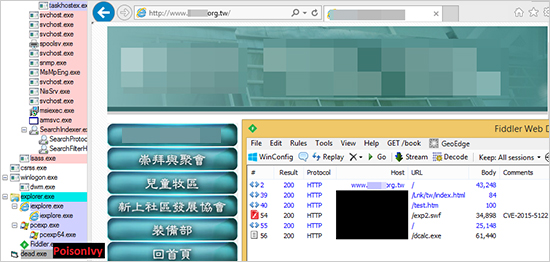

図2:「CVE-2015-5122」のエクスプロイトコードが埋め込まれた台湾の宗教団体の Webサイト

■RAT「PoisonIvy」やその他不正なファイルへ誘導

台湾の有力な政治団体の Webサイトを除き、改ざんされたすべての Webサイトは、iframe を利用する不正な Flashファイル(拡張子 SWF)が埋め込まれ、RAT「PoisonIvy」に誘導します。この RAT は、「BKDR_POISON.TUFW」として検出され、今回の攻撃の最終的な不正活動を実行します。「PoisonIvy」は、アンダーグラウンド市場で人気の RAT で、標的型サイバー攻撃に頻繁に利用されています。このバックドア型不正プログラムは、以下の不正活動を行うことで知られています。

- スクリーンショット、Webカメラの画像、音声の取得

- キー入力操作情報およびアクティブウィンドウの記録

- ファイルの削除、検索、アップロード

- その他の不正活動

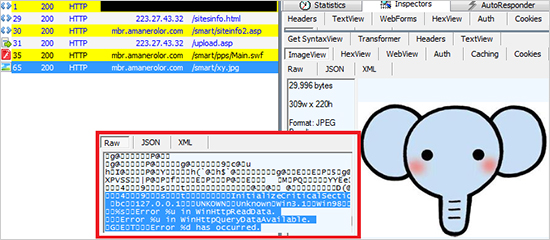

一方、政治団体の Webサイトは、「TROJ_JPGEMBED.F」として検出される別の不正ファイルが画像に埋め込まれていることが確認されています。この Webサイトは、窃取した情報をその他の改ざんされた Webサイトと同じサーバ(223[.]27[.]43[.]32)に送信することから、弊社ではこの事例も今回の攻撃の一部であると考えています。

図3:Hacking Team で確認されたFlash 脆弱性を利用した攻撃の最終的な不正活動となるファイルが埋め込まれた箇所

今回の攻撃が標的型サイバー攻撃かどうかを確認するため、弊社は現在も解析を続けていますが、不正ファイルで確認されたドメイン「wut[.]mophecfbr[.]com」が、「Tomato Garden」と呼ばれる標的型サイバー攻撃で利用されたコマンド&コントロール(C&C)サーバの 1つであることを確認しました。

■トレンドマイクロの対策

脆弱性を利用した攻撃や C&Cサーバとの通信を防ぐために、Adobe Flash Player は、常に最新の状態にして下さい。PC に最新のバージョンが適用されているかは、Adobe Flash Player のWebサイトで確認できます。また、この製品の最新情報も入手することもできます。Adobe Flash Player に関連する最近の事例や、企業やユーザが実践できるセキュリティ対策に関しては弊社のブログ記事「The Adobe Flash Conundrum: Old Habits Die Hard(英語情報)」をご参照下さい。

トレンドマイクロ製品をご利用のユーザは、弊社のクラウド型セキュリティ基盤「Trend Micro Smart Protection Network」によって守られています。特に「Webレピュテーション」技術により、エクスプロイトコードを拡散させる不正URL へのアクセスをブロックします。また「ファイルレピュテーション」技術により、上述の不正プログラムを検出し、削除します。

今回の攻撃に関連する不正プログラムの SHA1ハッシュ値は以下のとおりです。

- SWF_CVE20155122.A

d4966a9e46f9c1e14422015b7e89d53a462fbd65

- SWF_CVE20155122.B

fdcdf30a90fa22ae8a095e99d80143df1cc71194

- SWF_CVE20155122.C

9209fee58a2149c706f71fb3c88fef14b585c717

- BKDR_POISON.TUFW

2dc1deb5b52133d0a33c9d18144ba8759fe43b66

参考記事:

- 「 Hacking Team Flash Attacks Spread: Compromised TV and Government-Related Sites in Hong Kong and Taiwan Lead to PoisonIvy」

by Joseph C Chen (Fraud Researcher)

翻訳:品川 暁子(Core Technology Marketing, TrendLabs)