台湾およびフィリピンの主要な政府機関および企業が、アジア太平洋地域で進行中の攻撃キャンペーンの最新の標的となりました。標的とされた国の地域にちなみトレンドマイクロが「Tropic Trooper作戦」と名付けたこの攻撃キャンペーンの背後にいる攻撃グループは、台湾政府の複数の省庁や、重工業、フィリピンの軍事関連機関から機密情報を窃取をすることを目的としていました。

弊社の調査によると、2015年3月から 5月にかけて確認された Tropic Trooper作戦に関連する不正プログラムのうち、62%が台湾の政府機関や企業を標的としており、残りの 38%は、フィリピンを標的としていました。この攻撃キャンペーンの裏にいる攻撃グループの正体や動機はまだ判明していませんが、この攻撃で利用されたコマンド&コントロール(C&C)サーバは 4カ国に設置されており、その割合は、台湾で 43%、米国で 36%、香港で 14%、アラブ首長国連邦で 7% となっています。

こうした攻撃は新しいものではありませんが、標的とされた企業や機関には、いまだ修正されていない深刻なセキュリテイ上の問題があることが弊社の調査により判明しました。

■「Tropic Trooper作戦」の概要

Tropic Trooper作戦は、2012年から活動が行われていますが、弊社が 2011年に初めて検証した不正プログラムと同様の機能が今回の攻撃で利用されたことが明らかになりました。これらの機能は、2013年、インドやベトナムのユーザを狙いとした類似の攻撃でも確認されています。

今回の攻撃では、Microsoft Windows に存在する 2つの脆弱性「CVE-2010-3333」と「CVE-2012-0158」を利用して標的とするネットワークに侵入します。現時点で最もよく攻撃に利用されている脆弱性が狙われたということは、これらの企業や機関は、更新プログラムを適用していない脆弱な PC を利用しており、脅威に対してより脆弱であったことを示唆しています。

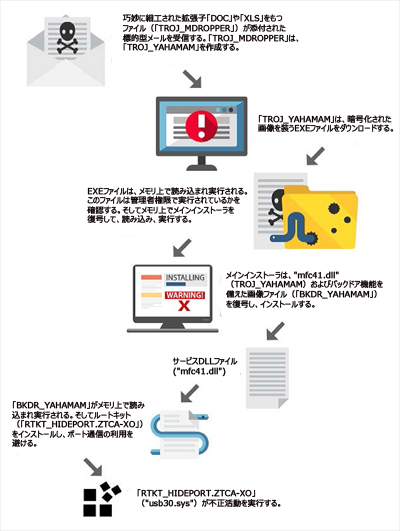

図1:「Tropic Trooper作戦」の感染フロー(クリックすると拡大します)

脆弱性利用に加えて、この攻撃グループは、基本的な「steganography(ステガノグラフィ)」を利用しました。つまり、このグループは、Windows XP の壁紙でよく使用される画像ファイル(拡張子 JPG)の中に不正なコードを隠ぺいしました。ステガノグラフィは、サイバー犯罪の新しい手法ではないとはいえ、標的型サイバー攻撃での利用は一般的ではありません。この攻撃グループがこの手法を選んだと思われるいくつかの理由が考えられます。

- 2015年上半期の時点で、Windows XP を搭載した PC は、台湾では約17%、フィリピンでは約13% となっています。大規模な企業や機関では PC の更新に時間がかかることを考慮すると、今回の攻撃キャンペーンの標的となった機関では、古いオペレーティングシステム(OS)が使用されている可能性がかなり高いと思われます。

- また、この攻撃グループがステガノグラフィを利用したのは、このグループ自体が Windows XP を使用しているか、あるいはステガノグラフィに精通している可能性があります。

■侵入および感染経路

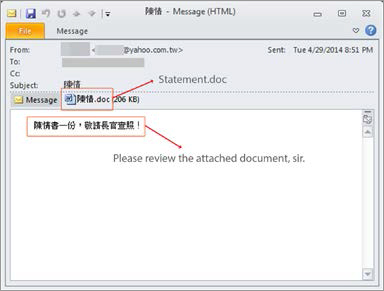

図2 の標的型メールの例で示されるように、巧妙に細工された文書ファイルを添付した Eメールから攻撃が始まります。標的としたネットワークに侵入するために、攻撃グループは、巧妙なソーシャルエンジニアリングの手法を駆使して、標的に添付ファイルを開封するよう促します。

図2:標的型メールの例

添付ファイルを開封すると、画像ファイルを PC にダウンロードする不正プログラムが実行されます。不正なファイルであることを隠ぺいするために、おとりとなる文書ファイルを開封する添付ファイルもあります。

ダウンロードされた画像ファイルについてさらに調査を行ったところ、不正なコードを隠ぺいするためにステガノグラフィを利用していることが判明しました。このファイルは、メモリ上で実行ファイルを復号し、ハードディスク上には保存しません。これらの実行ファイルは、インストーラであり、バックドア型不正プログラム「BKDR_YAHAMAM」を作成します。この不正プログラムは、ダウンロード、アップロード、リモートシェルの作成といったバックドア機能を利用して、攻撃の次の段階へ容易に移行し、攻撃可能な他の標的を探索できるようになります。

■トレンドマイクロの対策

Tropic Trooper作戦はそれほど巧妙なものではありませんが、ある程度は成功しており、台湾やフィリピン両国の重要な機関に侵入したという事実は、セキュリティ対策上の問題点を早急に修正する必要性を示しています。

攻撃者がいまだに、古い手法や既知の脆弱性を利用していることが判明しているため、標的となった機関は、比較的容易に、ネットワークに存在するセキュリティ上の不具合を正確に把握して修正できるでしょう。

「スレットインテリジェンス(脅威に関する知見)」の構築は、標的型サイバー攻撃に対抗する上で非常に重要です。外部からの報告や内部の過去や現在の監視活動に基づいて、攻撃者が利用する「戦略、技術、手法(Tactics, Techniques and Procedures、TTP)」を特定することは、対策を取る上で基礎となる「侵入の痕跡(Indicators of Compromise、IOC)」に関する強力なデータベースを作成するのに役立ちます。

最新の脅威から保護するために正しいツールを利用することは、拡大するセキュリティ監視戦略の一部となるべきです。これにはインシデント対応チームを作り、強化することや、ソーシャルエンジニアリングや PC のセキュリティに関して社員や取引先企業に教育を行うことも含まれます。

弊社のリサーチペーパーは以下よりダウンロードしてご一読ください。

参考記事:

- 「Operation Tropic Trooper: Old Vulnerabilities Still Pack a Punch」

by Kervin Alintanahin (Threats Analyst)

翻訳:臼本 将貴(Core Technology Marketing, TrendLabs)