「SCADA(産業制御システム)」の機器を狙った攻撃がますます一般的になってきているにも関わらず、インターネットに接続する機器が次々に報告され、攻撃に脆弱になっています。こうした機器はセキュリティ対策が非常に弱いため、理想的な攻撃対象です。2015年1月下旬、ガソリン給油所にあるインターネットに接続したポンプが Webサイト上の複数の記事で取り上げられ、注目を集めました。

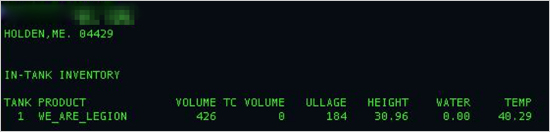

図1:ポンプ監視システムの Webサーバ

調査を行った後、トレンドマイクロはセキュリティリサーチャー Stephen Hilt氏と共に、インターネットに接続されたガソリンポンプ監視システムに実際に攻撃が行われているかを検討しました。そして、機器を狙った攻撃に関する情報を収集するために、これらの機器の調査を開始しました。

■ガソリンポンプ監視システムの概要

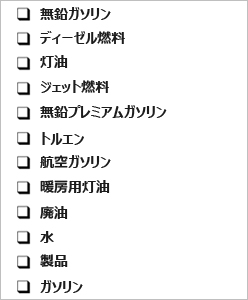

「Guardian AST Monitoring System(監視システム)」は、ガソリン給油所で一般に使用されているポンプ装置のガソリン残量やポンプレベル、各種数値を監視するために設計された機器です。この監視システムは、さまざまな石油製品とポンプ装置を監視するための情報を扱います。また、頻繁にインターネットに接続します。この監視システムは、遠隔からの監視を容易にし、ガソリン供給会社の管理のために一般的にオンラインで設置されます。

この監視システムは、米国の数多くのガソリン給油所で設置され、また世界各地でも使われています。ここで重要な点は、このシステムは、システムへのアクセス保護機能として 6桁のPIN(暗証番号)を採用していることです。

図2:「Guardian Pump Monitoring System」の監視対象の製品一覧

■ガソリンポンプ監視システムの捜索

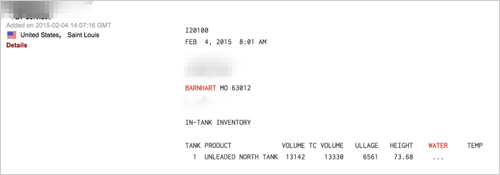

攻撃者は、これらの機器を捜索し追跡するために複数のツールや手法を利用します。これらのツールの 1つは、「すべてをつなぐインターネット(IoE)」の検索サイト「Shodan」です。Shodan のクエリは、タンク名や、発行されたコマンド、量、高さ、水、タンクの温度などのさまざまな情報を表示します。

図3:「Shodan」から出力されたポンプ監視システムに関する情報

Shodan を利用して監視システムを捜索する他、攻撃者は 人気のポート検索ツール「Nmap」を利用して、Port 10001 をスキャンしたことが確認されています。

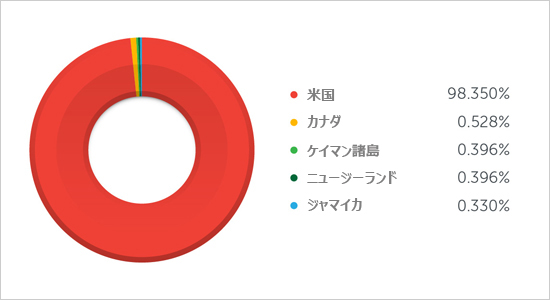

Shodan から抽出されるすべての統計は懸念すべきものです。2015年2月11日時点、1,515台以上のガソリンポンプ監視システムがインターネット上で世界中に公開されており、権限のないユーザからのアクセスを防ぐセキュリティ対策を備えた機器は 1台もありません。なお、インターネットに接続されたこの機器の 98% は米国が占めています。

図4:インターネット上で公開されているポンプ監視システムの国別割合

■ポンプ監視システムへの攻撃に「アノニマス」が関与か

産業制御システムの脆弱さが認識されるにつれ、攻撃も劇的な速さで増加しています。今回の Guardian AST 監視システムへの攻撃もその一例です。弊社が攻撃の可能性を調査を行った際、弊社の信用する検索サイト Shodan を最初に確認しました。そしてすぐに、機器が改変された証拠を入手しました。

図5:変更された米国のガソリン給油所のポンプ名。「アノニマス」が関与の可能性

攻撃者によって米国のポンプ監視システムの 1つが改変されたことが明らかになりました。この監視システムは、セキュリティ対策がない状態でインターネットに接続されていました。ポンプ名は「DIESEL」から「WE_ARE_LEGION」に変更されていました。ハッカー集団「Anonymous(アノニマス)」が「We are Legion」という標語を頻繁に利用することを考えると、今回の攻撃の関与者が明らかになったかもしれません。しかし、アノニマスについては不明な点が多く、今回の攻撃が直にこのグループによる実行だと必ずしも結びつけることはできません。

ポンプ監視システムが機能停止に陥ることは、致命的でなくとも、深刻な情報損失や供給プロセスの問題を引き起こすかもしれません。例えば、タンクの残量が偽って低く表示された場合、残量が少ないと判断されて、ガソリントラックが手配されるかもしれません。また、空のタンクが満タンと表示される恐れがあり、その結果、ガソリンのない給油所が存在するかもしれません。

■結論

トレンドマイクロでは、監視カメラのようなセキュリティ対策のない個人用 IOE機器が、さまざまなセキュリティの問題を抱えることについて以前から論じてきました。しかし、1つの脆弱性により、セキュリティ対策を講じていない産業制御システムの機器が致命的な被害を受けることに比べると、こうした事例は色あせてしまいます。

弊社の調査結果には、興味深い点が 2つありました。1つは、今回の攻撃は、おそらくアノニマスかもしくはこのハッカー集団のメンバーとされる人物によって実行されたという事実です。もう 1つは、弊社の調査により、インターネットに接続する機器への実際の攻撃が確認されたということです。インターネットに接続する機器の話題は、往々にして仮定に基づいたシナリオを中心に展開します。しかし、弊社はこうしたシナリオが実際に、しかもさらに悪い状況で起こり得る可能性があり、また実際に起きている証拠を入手しました。

弊社の調査により、インターネットに接続した機器の名前が変更されたことが明らかになりました。しかし、早かれ遅かれ、想像していたことが現実世界で起こり、供給停止だけなく、さらに悪い結果がもたらされるかもしれません。しかし、この脆弱なシステムに注意を向け続けることにより、セキュリティに関する状況は改善するでしょう。状況次第では、インターネットに接続した機器を持たない、安全な産業制御システムを目にすることになるかもしれません。

弊社では、今後もこの事例について調査を続け、新しい展開があれば、本ブログで報告します。

協力執筆者:Stephen Hilt(セキュリティリサーチャー)

参考記事:

- 「Is Anonymous Attacking Internet Exposed Gas Pump Monitoring Systems in the US?」

by Kyle Wilhoit (Senior Threat Researcher)

翻訳:品川 暁子(Core Technology Marketing, TrendLabs)