2015年1月も半ばを過ぎ、そろそろ今年の計画を立てる時です。しかし、まずは 2014年の脆弱性を振り返り、そこから何を学ぶことができるか、少し考えてみましょう。

毎年、数件のゼロデイ脆弱性と数多くの脆弱性が確認され、各ソフトウェア企業から修正プログラムが公開されます。しかし、2014年は少し状況が異なっていました。

- 昨年 1年間に確認された脆弱性の総数はおよそ 1万件でした。そのため、CVE の管理団体は CVE識別番号の形式を変更し、最大 100万件までの脆弱性に識別子を毎年割り当てることが可能になりました。

- 「Heartbleed」や「Shellshock」、「Poodle」、 「WinShock」などの名前が付いた重大な脆弱性が確認され、セキュリティ業界内で広く知られるようになりました。これらの脆弱性は深刻な影響を与え、利用者の多いプロトコルやサービスを攻撃に利用します。また、修正プログラムの適用が困難なため注意が必要です。

- 脆弱なサーバを踏み台にして攻撃対象に大量のパケットを送信する手法を利用した「分散型サービス拒否(DDoS)攻撃」が増加しました。これらの攻撃では、大容量の「サービス拒否(DoS)攻撃」を利用。ネットワークプロトコルの脆弱な部分を突き、大量に生成した応答パケットを攻撃対象に転送するDoS攻撃を実行します。

- 2014年に Java に存在するゼロデイ脆弱性が確認されなかったことは朗報です。しかし、Java に存在する脆弱性が攻撃に利用されなかったという意味ではなく、いまだにエクスプロイトキットによる攻撃を頻繁に受けています。Java の古いバージョンをまだ使用しているユーザは最新のものに更新して下さい。

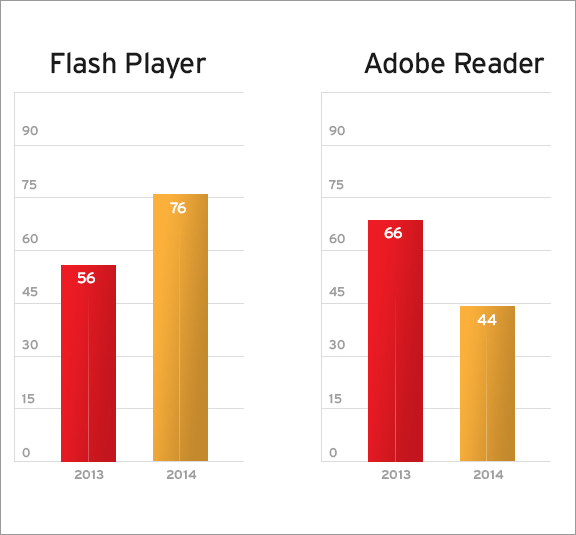

- Adobe製品に関しては、良い報告と悪い報告の両方があります。Adobe製品に存在する脆弱性の数は、全体的としては 2013年より減少しました。しかし、Adobe Flash に存在する脆弱性の数は、56 から 76 に増加しています。また、Acrobat および Reader に存在する脆弱性はおよそ 30% 減少しました。

- 「Heartbleed」だけでなく、OpenSSL では数多くの脆弱性が確認されました。2014年は、24件の脆弱性が確認されており、これは過去 3年間で確認された脆弱性と同数となっています。

図1:「Flash Player」および「Acrobat/Reader」に存在する脆弱性の数

以上のことを念頭に置くと、私たちはどのようなことを主に学べるでしょうか。

- たとえ古いアプリケーションであっても、脆弱性が今後も確認される可能性があります。「Heartbleed」や「Shellshock」がその最たる例でしょう。

- オープンソースのソフトウェアは、一般的により安全と言われています。検証するユーザが多く、脆弱性が確認されやすいからです。しかし、OpenSSL や Bash に示されるように、例外がないわけではありません。

- 脆弱性や不具合の深刻度を評価する「Common Vulnerability Scoring System(CVSS)」の数値は、脆弱性の深刻度に最重要というわけではありません。例えば、「Heartbleed」は CVSS での評価は 5.0 しかありません。企業は、ネットワーク環境やアプリケーションを元に脆弱性の影響度合いを評価すると良いでしょう。CVSS の評価に若干の調整を加えて下さい。

- 古いバージョンはできる限り速やかに最新のものに更新して下さい。また、環境が整い次第、修正プログラムを速やかに適用して下さい。

- セキュリティに対する姿勢を常に見直し、それに従ってセキュリティ対策やツールへの投資を検討して実践して下さい。社員教育も、企業の情報を守るために欠かせないものです。また、セキュリティ対策が最大限に活用されているかを確認して下さい。例えば、適切に設定されているか、また要求に応じたものになっているか、等です。

- アクセス権限は必要最低限のものを付与する方針を採用して下さい。今日の脆弱性利用した攻撃の多くは、ログインしたユーザの権限を入手しています。必要最低限のアクセス権限を付与することにより、こうした攻撃による被害を軽減することができます。

2014年は、以下のような想定内の事例もありましたが、これらも同様に重要です。

- Internet Explorer(IE)で 8件、Adobe Acrobat および Reader で 4件のゼロデイ脆弱性が確認されました。それぞれ代替の Webブラウザや PDFリーダが使用できますので、選択肢として考慮して下さい。

- Webサーバについては、Apache Struts および WordPress とそのプラグインに存在するゼロデイ脆弱性が確認されました。サーバのソフトウエアはさることながら、追加されたプラグインに関しても同様に危険をもたらす可能性のあるものとして考慮する必要があります。

どれほど多くのゼロデイ脆弱性や「Heartbleed」「Shellshock」のような種類の脆弱性を確認することになっても、SQLインジェクションやクロスサイトスクリプティング(XSS)、また認証破りなど、Webアプリケーションに存在する基本的な脆弱性を利用した攻撃がいまだに広く利用されていることを決して忘れてはいけません。大規模な情報漏えいの背景には、こうした脆弱性利用が理由となっていることが頻繁にあります。

また、情報へのアクセスを管理する上でのセキュリティ対策も忘れてはいけません。情報はできる限り暗号化し、適切なセキュリティ製品が脆弱性を利用した攻撃から情報を速やかに保護することを確認して下さい。

参考記事:

by Pawan Kinger(Director, Deep Security Labs)

翻訳:品川 暁子(Core Technology Marketing, TrendLabs)