Eメール認証は、スパムメールやフィッシングメールを防止するために使用される技術の 1つで、送信元を確認することによって不正な Eメールを特定し、排除します。Eメール認証には、現在は「Sender Policy Framework(SPF)」と「DomainKeys Identified Mail(DKIM)」という 2つの方法が一般的となっています。

- SPF:RFC 7208 で定義。受信者は、あるドメインから送信された Eメールがそのドメインの所有者が承認したホストから送信されていることを確認できます。ドメインで承認された IPアドレスの一覧は、ドメインの DNSレコードで公開されます。

- DKIM:RFC 6376 で定義。あるドメインから送信された Eメールがそのドメインの所有者によって承認されていることを確認します。受信者は、DNS で発行された署名者の公開鍵を使用して、メッセージが添付されたデジタル証明を認証することができます。

また最近では、「Domain-based Message Authentication, Reporting and Conformance(DMARC)」を使用するドメインもあります。DMARC は、既存の SPF や DKIM認証の結果を使用して、ドメインの所有者に追加のレポートを送信する仕組みです。Google の情報によると、2013年時点で、DKIM を実装するドメインが 50万、SPF は350万、DMARC は8万となっています。

攻撃者もこれらの技術を熟知しており、Eメールを利用した攻撃ではこうした技術を回避するようになっています。トレンドマイクロは、こうした技術を回避して Eメールを正規のように見せかけた 3つの事例について取り上げます。

■事例1:Apple を装った Eメール

手法:Eメール認証を回避するために、ユーザになじみのある表示名やランダムな Eメールアドレスを利用する。

Eメールの送信者欄には 2つの情報が表示されています。1つは、この Eメールを送信したとされる Eメールアドレス(例:username@example.com)で、2つめは、人が読むことを意図した Eメールの送信者の名前です。この 2つは個別に設定されており、関連付ける必要はまったくありません。これはスパムメールやフィッシングメールでは頻繁に見受けられます。

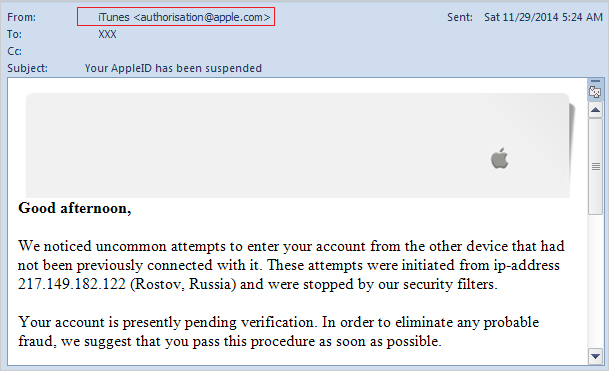

例えば、弊社は Apple から送信されたように見せかけた 2つのフィッシングメールを確認しました。図1 のフィッシングメールでは、送信者の名前は「iTunes」、送信元のアドレスは apple.com となっています。

図1:送信者の Eメールアドレスを偽装したフィッシングメール

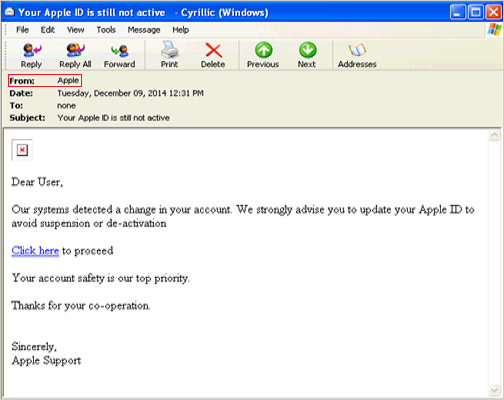

SPF認証が実行されると、これらの Eメールは実際には apple.com のメールサーバから送信されていないため、認証に失敗します。しかし、送信元のメールアドレスは変更せず、送信者の名前だけを偽装した場合など状況が少しでも違うと、図2 のように偽の名前だけを表示する Eメールクライアントもあります。

図2:送信者の名前だけを表示する Eメールクライアント

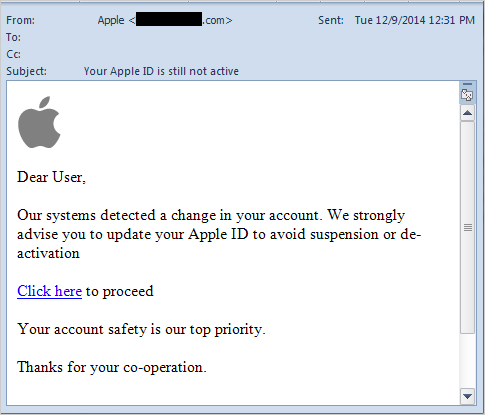

なお、Eメールアドレスを正しく表示する Eメールクライアントもあります(図3)。

図3:送信元の Eメールアドレスを表示するメールクライアント

インターネット・サービス・プロバイダ(ISP)の名前は伏せてありますが、明らかに apple.com ではなく、大手の ISP企業となっています。ここでは、仮に large-isp.com とします。

この Eメールは、Eメール認証を通過することになります。この ISP企業のメールサーバから送信された可能性があるため、SPF認証を通過します。また、large-isp.com から送信されたように見えるため、DKIM も通過します。上記の理由から、DMARC の認証も通過する可能性もあります。

弊社が古いメールクライアントを使用して、この問題について検証したところ、モバイル用のメールクライアントでは通常、送信元の実際のメールアドレスは表示せず、送信者の名前のみを表示することが判明しました。

■事例2:Australia Post

手法:標的としたドメインに類似したドメインを利用し、独自の SPF および DKIM認証を設定します。こうした認証を通過することにより、Eメールにさらに信頼性を与え、より多くの Eメールを送信することができます。

根本的に、Eメール認証は、Eメールが送信元とされるドメインから送信されているかを確認するだけのものです。Eメールを送信した企業の信頼性を判断するものではありません。

現在、攻撃者は、標的とした組織のように見せかけて自身の Eメール認証を設定するドメインを作成しています。Eメール認証を通過しただけの Eメールの送信が増加している企業は、深刻なセキュリティ問題を抱える可能性があり、危険な選択をしていると言えるでしょう。信頼性の確認も同時に行うべきです。

図4 を見てみましょう。

図4:「Australia Post」から送信したように装った Eメール

図4 は、オーストラリア郵便公社「Australia Post」から送信されたように装った Eメールです。「post-au.net」という、もっともらしいドメイン名が利用されており、実際のドメイン名「auspost.com.au」と若干似ています。ユーザは、これを正規の Eメールと考え、フィッシングページに誘導するリンクをクリックしてしまう可能性があります。

この攻撃者は、自身が作成したドメインに SPF と DKIM を設定しています。SPF と DKIM認証を通過した Eメールを自動的に通すように企業が設定していた場合、社内のユーザはこの不正な Eメールを受信し、不正な Webサイトに誘導される可能性があります。

「post-au.net」の SPF の記録は以下のとおりです。

;; ANSWER SECTION:

post-au.net. 3600 IN TXT "v=spf1 ip4:146.185.248.52 a mx ~all"

;; AUTHORITY SECTION:post-au.net. 3373 IN NS ns1.post-au.net.

post-au.net. 3373 IN NS ns2.post-au.net.

「post-au.net」の DKIM の記録は以下のとおりです。

dkim._domainkey.post-au.netv=DKIM1; k=rsa; s=email; p=MIGfMA0GCSqGSIb3DQEBAQUAA4GNADCBiQKBgQCxeNwJu91Ul5SFOGxUtViXaCPaGw3PSNHsITOJ33l8

PH/NuLo9WnyBoFkIj4qtbtnvvBDa1t3UCTfEnEW1RpQowsxy3YWlU9dhplfioH+UsSHzb9KyB9aLh+TmX2D2mb

3N/DS88zq2CRbFSy8c5RyA/OV9/mUZnKdv09/pGHUezQIDAQAB

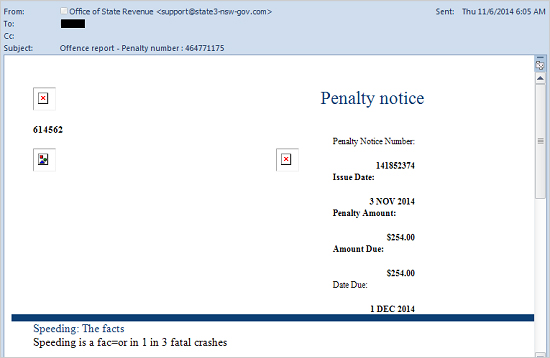

■事例3:偽のスピード違反の通知書

手法:正規の政府機関のドメインに類似したドメインを利用し、ユーザを欺くために送信者の名前を変更します。SPFポリシーを設定して、フィッシングメールに認証を通過させ、Eメールの信頼性を高めます。

この事例では、攻撃者は偽のスピード違反の通知書をユーザに送信します。通知書には、規制速度を超過し、起訴費用を回避するために迅速な行動が必要である旨が記載されています。

事例2 と同じように、送信者とそのメールアドレスは正規のように見せかけて設定されています。送信者は「州税務署」とされ、Eメールアドレスのドメイン「state3-nsw-gov.com」は、一見正規のもののようです。しかし実際は、攻撃者が制御するドメインです。

図5:偽のスピード違反の通知書

事例2 と同様に、このドメインは自身の SPFポリシーを実装するように設定されています。攻撃者はまた、Eメール認証を通じてこの Eメールの信頼性を高める目的がありました。Eメールのヘッダーには、SPF を通過したことが確認できますが、ドメイン全体が攻撃者の制御下にあるため、想定どおりの動きです。

Received-SPF: Pass ({recipient mail server}: domain of

support@state3-nsw-gov.com designates 91.218.228.194 as

permitted sender) identity=mailfrom;

client-ip=91.218.228.194;

receiver={recipient mail server};

envelope-from=”support@state3-nsw-gov.com”;

x-sender=”support@state3-nsw-gov.com”;

x-conformance=sidf_compatible; x-record-type=”v=spf1″

■まとめ

Eメール認証は Eメールサーバのセキュリティ対策となっており、正しく実装されれば、フィッシング攻撃に有効なセキュリティ対策となっています。しかし、フィッシングメールに対する絶対的な対策はありません。本稿で述べたように、Eメール認証は回避される可能性があります。

Eメール認証は、Eメールに関する特定の問題を解決しますが、それ以外の問題に関しては完全に範囲外です。攻撃者はその知識を元に攻撃を設計しています。さらに皮肉なことに、攻撃者は Eメール認証を利用して攻撃の質を高めさえもしているのです。

ISP のような Eメールプロバイダや独自の Eメールサーバを運用する大手企業などは、コンテンツフィルタリング機能なども Eメールのセキュリティ対策にまだ不可欠であることを理解する必要があるでしょう。

一般のユーザは、以下の 2点に留意して下さい。

- 攻撃者は、Eメール上に表示された名前やアドレスを簡単に偽装することができます。Eメールの内容が不審な場合は、「送信元」だけでは判断できません。「送信元」が変更されている可能性があります。

- Eメール上のリンクが不審な場合が多々あります。そのリンクがその企業の正規の Webサイトへのリンクであり、偽や類似したドメインでないことを確認するまでは、できるだけリンクはクリックしないようにして下さい。

トレンドマイクロ製品をご利用のユーザは、弊社のクラウド型セキュリティ基盤「Trend Micro Smart Protection Network」によって守られています。特に「E-mailレピュテーション」技術により、この脅威に関連する E メールをブロックします。また「Webレピュテーション」技術により、この脅威に関連する不正な Web サイトへのアクセスをブロックします。

参考記事:

- 「 How Cybercriminals Dodge Email Authentication」

by Marshall Chen (Threats Analyst)

翻訳:品川 暁子(Core Technology Marketing, TrendLabs)