POSマルウェアは、米国大手小売業の「Target」や「Home Depot」、「Kmart」の大規模な情報漏えい事例をはじめとして、2012年後半から多くの注目を集めてきました。これからクリスマスおよび年末商戦を控え、POSマルウェアがまた注目されることは間違いないでしょう。こうした注目度の高さから、トレンドマイクロでは、顧客やユーザにより厚い保護を提供するために、POSマルウェアの進化に常に注視し、その挙動パターンを調査しています。

POS(販売時点情報管理)システムを攻撃し、顧客の個人情報を送出するために攻撃者が利用するのは POSマルウェアだけではありません。彼らは攻撃を成功させるために、さまざまなツールを駆使します。これらのツールには、システム管理者が使用する端末エミュレータ「PuTTY」や、トラブルシューティングツール「Sysinternals」の一部として Microsoft が提供しているツールも含まれています。

POSシステムを狙う攻撃者が利用するこうしたツールをすることは興味深い発見があるかもしれません。なぜなら、攻撃者の日常的な不正活動を理解し、不正活動の全体像を描くのに役に立つからです。

■保護されていない POS端末

残念ながら、POS端末やその環境は保護されていないことがほとんどです。そのため、攻撃者にとって絶好の標的となります。POS端末を狙う攻撃者はさまざまな手法を用います。POS端末へのアクセスを取得する際に攻撃者が用いる手法の 1つは、リモートデスクトップソフト「Virtual Network Computing(VNC)」を経由する方法です。一般的に、VNC の認証情報は存在しないか、ほとんど保護されていません。つまり、VNC の認証情報を攻撃するツールを利用する機会が攻撃者に多くあると言えます。

さらに、Microsoft の「リモート・デスクトップ・プロトコル(RDP)」も POS環境の弱点となっています。残念なことに、RDP の環境設定にも、VNCセッションでよく見られる弱点と同様のものが存在します。つまり、RDP を使用する POS端末の認証情報も、同様に弱いか、もしくは存在しません。RDPセッションを攻撃するツールを利用する機会がここにも多くあります。

■「Backoff」の攻撃者が利用するツール

トレンドマイクロは、2014年、多種多様の POSマルウェアの詳細に関するリサーチペーパーを公開しました。そのうちの 1つ「Backoff」は、2014年7月以降、広範囲で多用されています。「Backoff」がファイルを特別に圧縮してコードを難読化し、セキュリティ専門家がバイナリを解析するのを困難にしたからです。

「Backoff」は、情報送出や、環境設定ファイルの更新を受信するために、ほぼ必ず何らかの方法でコマンド&コントロール(C&C)サーバと通信します。コマンド受信や情報送出のほか、こうしたサーバは、侵害したシステムにツールを送受信するためにもしばしば利用されます。これにより、攻撃者は侵害した複数のシステムにツールを送信する労力を減らすことができ、注目を最小限に抑えられます。そして、迅速簡便に作業します。

弊社は「Backoff」の亜種を調査する中で、1つの検体に注目しました。それは、”r0.exe” です。解析の結果、この検体は http://143biz.cc.md-14.webhostbox.net に接続することが判明しました。感染経路はまだ明らかになっていません。

この C&Cサーバには、攻撃者が利用したツールや情報の保存方法など、大量の情報が含まれていました。弊社は、この攻撃者が利用した数多くのツールも確認しました。一般的に、こうしたツールは併用するか、もしくは侵入したシステムに感染した後に利用されます。

このサーバには圧縮ファイル(zip)などのさまざまなファイルが含まれていました。以下のリストは、このサーバ上のファイルをすべて網羅したものではありませんが、この攻撃者がどのようなツールと能力を備えていたかを示すことができるでしょう。

r0.exe(MD5ハッシュ:7a5580ddf2eb2fc4f4a0ea28c40f0da9)

2014年10月22日にコンパイルされた「Backoff」の検体です。C&C通信機能により、以下の URL と通信します。

- https://cyberwise.biz/register/register.php

- https://verified-deal.com/register/register.php

“r0.exe” はまた既存の「Backoff」の MUTEX を作成します(aMD6qt7lWb1N3TNBSe4N)。

3-2.exe(MD5ハッシュ:0fb00a8ad217abe9d92a1faa397842dc)

「r0.exe」よりも1ヶ月ほど早く、2014年9月16日にコンパイルされた「Backoff」の検体です。以下の URL と通信します。

- https://kitchentools.ru/phpbb/showtopic.php

- https://cyclingtools.ru/phpbb/showtopic.php

- https://biketools.ru/phpbb/showtopic.php

DK Brute priv8.rar(MD5ハッシュ:028c9a1619f96dbfd29ca64199f4acde)

この圧縮ファイル(RAR)は、複数のツールとファイルを含んでいます。このファイルの 1つは、SSH/テレネットクライアントの “putty.exe” です。また、”UltraVNCViewerPortable.exe” と “WinSCP” も含まれています。いずれのツールも遠隔のシステムに接続し、ファイルを転送するのに利用できるため、攻撃者のツールに含まれていたと考えられます。

また、”DK Brute.exe” も含まれていました。これは、パスワードリストを利用して、Windows の RDP やその他の遠隔接続を行うプロトコルへ総当たり攻撃を実行するために利用できます。

IPCity.rar(MD5ハッシュ:9223e3472e8ff9ddfa0d0dbad573d530)

この圧縮ファイル(RAR)は、3つのファイルを含んでいます。1つはテキストファイル(GeoLiteCity.csv)で各国の緯度と経度の座標をマッピングするために利用するものです。これは、以前「Maxmind」から無料ダウンロードが提供されていたファイルのようです。「Maxmind」は、実際の場所を IPアドレスブロックにマッピングするデータベースを提供する企業です。

また “ip_city.exe” と呼ばれるツールもファイルに含まれています。これは、都市や国の位置を IPアドレスに変換するために利用されます。総合的に考えると、これらのツールは特定の国や IPアドレスブロックを効果的にスキャンして狙うために攻撃者が利用した可能性が高いと思われます。

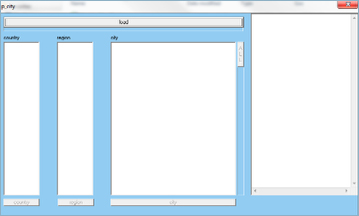

図1:”ip_city.exe” のスクリーンショット

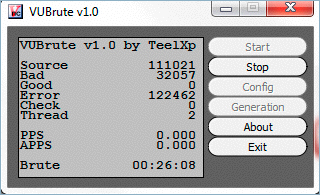

VUBrute 1.0.zip(MD5ハッシュ:01d12f4f2f0d3019756d83e94e3b564b)

このパスワード保護のある圧縮ファイル(ZIP)には、VNC への総当たり攻撃を実行する「VUBrute」が含まれています。このツールはロシアのアンダーグラウンドのフォーラムでよく知られており、VNC の認証情報を侵害するために利用されます。

図2:「VUBrute」のスクリーンショット

logmein_checker.rar(MD5ハッシュ:5843ae35bdeb4ca577054936c5c3944e)

この圧縮ファイル(RAR)は、「Logmein Checker」と呼ばれるアプリケーションを含んでいます。「LogMeIn」は有名な商用のリモートアクセスツールです。「Logmein Checker」は、アカウントリスト(ユーザ名とパスワードの組み合わせのリスト)を収集し、IPアドレスおよびポートのリストを介して実行します。これは、保護の弱い認証情報を利用して有効な「LogMeIn」のセッションを検索するために利用されます。

図3:「Logmein Checker」の操作画面

「Logmein Checker」は、「LogMeIn」の弱い認証情報を持つ POSシステムを攻撃するか、もしくは POS端末を含むネットワーク上のほかの機器を攻撃するためにしばしば利用されます。

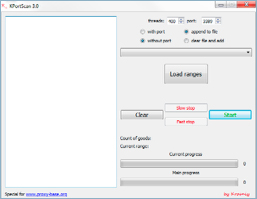

portscan.rar(MD5ハッシュ:8b5436ca6e520d6942087bb38e97da65)

この圧縮ファイル(RAR)には、”KPortScan3.exe” と名付けられた簡易のポートスキャナが含まれており、IPアドレスの範囲とポート番号を入力できるようになります。C&Cサーバから取得した情報によると、このツールは 445、3389、5900 などのポート番号をスキャンするために利用されたと思われます。このツールが選ばれたのは、使い勝手の良さと Windows上で実行できるポートスキャナである点のようです。

図4:ポートスキャナの操作画面

■C&Cサーバの解析と関連性

弊社が C&Cサーバの詳細な解析を行うと、ホストされたファイルがさらに確認されました。http://143biz.cc.md-14.webhostbox.net 上には全部で 9以上の固有の検体があり、2014年2月までさかのぼれます。これらの中には、有名な POSマルウェア「Alina」が含まれていました。

弊社は、サーバ上に別のディレクトリも確認しました。http://143biz.cc.md-14.webhostbox.net/something/login.php?p=Rome0 です。「Rome0」という名前は、「Xylitol」や「Trackin Cybercrime」のブログの読者にはなじみがあるかもしれません。

このディレクトリにアクセスしても何の応答もありませんが、URL の一部である「/something/login.php?p=Rome0」を含む Webサイトの調査を続けました。その後、別の Webサイト https://blog.-wordpress-catalog.com/something/login.php?p=Rome0 を確認しました。143.biz.cc.md-14.webhostbox.net と wordpress-catalog.com の関係を詳細に調査すると、C&Cサーバ上にオープンディレクトリ http://143biz.cc.md-14.webhostbox.net/accounts を確認しました。これらの URL はいずれも結果を返しませんでした。

しかし、弊社がルートディレクトリを調査すると、”something.zip“ と名付けられた圧縮ファイル(MD5ハッシュ:f9cbd1c3c48c873f3bff8c957ae280c7)を確認しました。このファイルは C&Cサーバ用のコードと見られるものと、ユーザ名とクレジットカードのトラック情報が記載された複数のテキストファイルが含まれていました。

図5:C&Cサーバのルートディレクトリの内容

POSシステムを操作するために 2つのサーバを運用しているフランス人のサイバー犯罪者「Rome0」が同一人物かどうかは不明ですが、いずれのサーバも URL に「Rome0」を使っていることが判明しています。また、テキストファイルの 1つに、/home/rome0/public_html/something/bot.php というディレクトリがあり、ファイルをホストするためにユーザの内部ディレクトリを表示していると思われます。さらに、「Xyiltol」の優れた調査活動により、「Rome0」は POSマルウェアおよびカーディング(不正に取得したクレジットカードで商品を購入すること)に深く関わっていたことが判明しています。

■結論

本稿では、新しいツールはほとんど取り上げていませんが、POSシステムを狙う攻撃者が利用するツールに関する興味深い事例研究となりました。今回すべてのツールを取り上げたわけではありませんが、こうしたツールを利用する攻撃者は、それほど高度な手法を利用しているわけではないことがわかります。攻撃者は新しいプログラムを一から作成するのではなく、有効なものを利用しているのです。

こうしたツールの情報は、システム管理者が日常的に POSシステムを保護するのに役に立つでしょう。

上記の不正なファイルのほか、弊社が本稿で調査した URL は以下のとおりです。

- http://143biz.cc.md-14.webhostbox.net

- https://biketools.ru/phpbb/showtopic.php

- https://blog.wordpress-catalog.com/

- https://cyberwise.biz/register/register.php

- https://cyclingtools.ru/phpbb/showtopic.php

- https://kitchentools.ru/phpbb/showtopic.php

- https://verified-deal.com/register/register.php

参考記事:

翻訳:品川 暁子(Core Technology Marketing, TrendLabs)