■6月以降に遠隔操作ツール「PlugX」を使用した標的型攻撃を確認:

トレンドマイクロでは、2014年6月中旬以降、遠隔操作ツール(RAT)の一種である「PlugX」を使用した標的型サイバー攻撃を確認しています。また、この標的型攻撃の中で、「PlugX」のさらなる新しい亜種が登場していることも確認されました。トレンドマイクロのクラウド型セキュリティ基盤「Trend Micro Smart Protection Network(SPN)」によれば、6月以降「PlugX」の継続した検出が確認されています。

|

検出数は最大で数十程度ですが、これは大量頒布されない少量種であり、標的型攻撃の傾向を示すものです。継続した検出の中でも、毎月中旬から下旬にかけて検出数が増加する傾向が見られることから、組織内の人事通達等の案内通知を装った標的型メールによる侵入の兆候が想起されます。

■「PlugX」、さらなる新しい亜種の特徴:

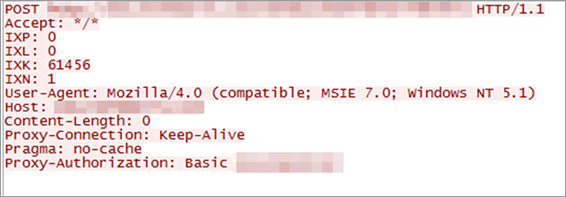

これらの活動を調査していく中で、「PlugX」の新しい亜種をトレンドマイクロは確認しました。従来型の「PlugX」との相違として最も注目すべきものは、その通信内容です。従来型では、図2 にある「IXP:」、「IXL:」のような特徴的なフィールドを持つ HTTPヘッダを使用して通信することが確認されてきました。

|

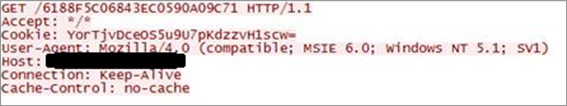

これに対し、今回発見された新しい亜種では、従来型の「PlugX」とは異なり、図3 のような通信を行うことが確認できました。従来型が持っていた「IXP:」などのヘッダがなくなり、「Cookie:」というフィールドが加わっています。この HTTPヘッダの変化は、従来型の通信による検出を免れる目的で行われたものと考えられます。

|

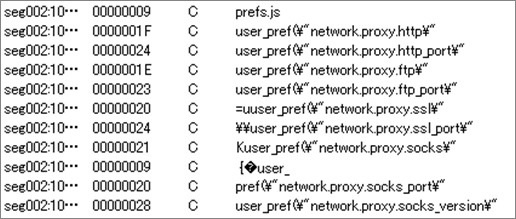

また、この検体は不正コード内の一部の文字列に難読化処理を施しています。これはセキュリティベンダーなどによる解析の困難化を狙ったものと考えられますが、従来型を元に暗号化キーの生成に使用する値が変更されていることを確認しています(図4)。

|

トレンドマイクロでは、この難読化解除処理をエミュレートすることで検体の解析に成功しました。結果、この検体には従来種同様に以下の機能が実装されていることを確認しました。

- OSコマンドの実行

- ディスク容量の確認

- 画面キャプチャの窃取

- 感染PC の OS のシャットダウンや再起動

- 指定した SQLサーバへの接続、クエリ実行

- netstatコマンドの実行、結果取得

- Windowsネットワーク共有情報の窃取

- telnetサーバの起動

- レジストリの読み取り・編集

- キー入力の窃取

- Proxy の認証情報の窃取

これら従来型と同等の機能に加え、ブラウザソフト「Fire Fox」の設定情報を窃取することも確認しました(図5)。

|

■変化を続ける標的型サイバー攻撃への対応:

これらの解析結果から、今回確認された「PlugX」の新しい亜種では、既存のネットワーク挙動監視や解析を困難化することにより自身の活動を隠ぺいすると同時に、新たな情報窃取の活動も持っているものとわかりました。攻撃者は標的組織に侵入した自身の攻撃の発覚を避けるため、その活動を絶えず「変化」させます。このように変化し続ける標的型サイバー攻撃に対応するためには、変化の兆候を素早く捉えた上で「脅威対策上の知見=スレットインテリジェンス」として活かしていく活動が必要です。トレンドマイクロでは、日々のインシデント対応の中から攻撃の変化を注視し、迅速に対応を続けています。

■トレンドマイクロの対策

本稿で取り上げた遠隔操作ツール「PlugX」は、トレンドマイクロのクラウド型セキュリティ基盤「Trend Micro Smart Protection Network(SPN)」の機能の 1つである「ファイルレピュテーション」技術により、「BKDR_PLUGX」などの名称で検出対応を行っております。また、当該検体が使用するC&Cサーバへの通信は「Webレピュテーション」技術によりアクセスをブロックし、遠隔操作や情報送信などの被害拡大から保護します。

「Trend Micro Deep Discovery」 シリーズでは、以下のルールで「PlugX」の通信を検知し、侵入を可視化することが可能です:

- HTTP_PLUGX_REQUEST-5(1547)