トレンドマイクロは、2014年第1四半期セキュリティラウンドアップの中で、モバイル端末を狙った不正アプリおよび高リスクアプリの総数が 200万に到達し、急速に増加していることを報告しました。モバイルの脅威全体を監視している中で、弊社は、2014年6月4日、台湾で急速に拡散している Android端末向け不正プログラム(「ANDROIDOS_RUSMS.A」として検出)を確認しました。

モバイルを使用するユーザは、SMS のメッセージ(以下、テキストメッセージ)を利用したスパム攻撃により被害を受けます。ユーザは、不正なアプリをインストールさせようとする以下のテキストメッセージを受け取ります。

您正在申請網上支付103年3月電費共計480元,若非本人操作,請查看電子憑證進行取消 (malicious link)

您的快遞簽收通知單, (malicious link)

テキストメッセージの日本語訳は以下のとおりです。

- あなたは、2014年3月分の電気料金、合計 480元のオンライン決済を申請しています。この申請が間違っている場合、電子証明書を確認のうえ、申請を取り消してください。 (不正なリンク)

- あなたの速達通知, (不正なリンク)

特筆すべきは、最初のテキストメッセージが「セキュリティ機能」をソーシャルエンジニアリングの餌として利用している点です。サイバー犯罪者がセキュリティ警告を餌として選択したのは、ユーザが申請を取り消すためにリンクをクリックしやすくなると考えたためだと思われます。

ユーザは、上述のリンクから不正なアプリに誘導されます。この不正なアプリは、インストールされると、テキストメッセージを送信したり、テキストメッセージの受信を妨害します。サイバー犯罪者は、この攻撃で利益を得るために、携帯電話会社が提供している少額決済システムを利用します。この手法は、「高額料金が発生するサービス悪用」と類似していますが、ユーザからの確認メッセージが必要な点で異なります。

通常の少額決済システムでは、オンラインで買い物をするユーザは、電話番号を含む情報を Webサイト上のフォームに入力する必要があります。その後、確認コードの含まれるテキストメッセージを使用し、認証および確認することでオンライン決済が成立します。

この不正アプリは、確認のテキストメッセージを妨害するため、ユーザは、発生した料金に気づきません。この不正アプリは、テキストメッセージのアドレスに以下の特定の文字が含まれる場合、テキストメッセージの受信を妨害します。

- mopay

- boku

- bezahlcode

- holyo

- 6279

- 33235

- 46645

- 55496

- 55498

- 66245

- 1232111

妨害されたテキストメッセージはその後、特定の IPアドレスに転送され、サイバー犯罪者によって不正なオンライン決済を成立させるために利用されます。

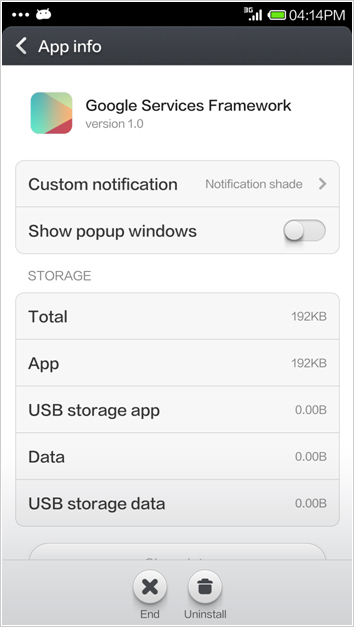

また、この不正アプリは、ユーザの連絡先リストをリモートサーバに送信します。そして、この不正アプリは、ソーシャルエンジニアリングの手法の 1つとして、「Google Service Framework」という名前の Google のアプリを装います。しかし、正規のアプリ名は、「Google Services Framework」です。この 2つのアプリは非常に似ているため、多くのユーザは気づきません。

この不正アプリがインストールされると、定期的にリモートサーバを確認するサービスを開始させます。リモートサーバからデータが返されると、それを解析し、作成したテキストメッセージを即座に送信します。これにより、サイバー犯罪者は、ユーザの承諾なしに高額料金が発生するサービスに登録することが可能になります。

この不正アプリは、検出や解析をより困難にさせる 2つの機能を備えています。まず、この不正アプリは、管理者権限を付与ようユーザに要求します。

|

ユーザが「有効にする」を選択すると、この不正アプリは、直接アンインストールすることができなくなります。ユーザは、アンインストールする前に、「設定」>「セキュリティ」>「機器管理機能」で無効化する必要があります。

2つ目は、この不正アプリが、Androidエミュレータ内での実行かどうかを確認するように設計されていることです。この不正アプリは、Androidエミュレータ内では不正活動を一切行いません。これは、デスクトップ用の不正プログラムで確認されたいくつかの技術に類似しています。

また、同じように正規のアプリを装う他の不正アプリも確認しています。この不正アプリは、「Google Services Framework」として自身を装い、正規のアプリと同じ名前を利用しています。しかし、バージョンが異なっており、この不正アプリは、バージョン 1.0を利用しますが、正規の Google のアプリは、4.2.2-721232 といった Android OS のバージョンの一部を使用します。この不正アプリは、「ANDROIDOS_RUSMS.HAT」として検出されます。

|

この問題の亜種も同様に、検出や解析をより困難にさせる技術を利用します。この不正アプリは、自己書き換え技術を備えた APKパッカーにより保護されています。これにより、元のコードは暗号化され、アンパッカーコードが挿入されます。この不正アプリが実行されると、アンパッカーコードが最初に実行されます。その後、自身を動的に復号し、元のコードをメモリ内に戻します。

この元のコードは、直接起動させたり解析することができないため、この技術は、検出や解析をより困難にさせます。しかしながら、この技術は不正アプリに限ったものではなく、正規のアプリもこの技術を使用し、自身のアプリを保護しています。皮肉なことにこの技術は、不正アプリの開発者が正規のアプリを入手し、不正なコードを加え改ざんするのを防ぐためのものです。

上述の脅威は、主に台湾でまん延しており、被害者の 97% 以上が現地のユーザです。「ANDROIDOS_RUSMS.A」に誘導する不正なリンクだけでも、すでに約 3万2000回クリックされています。

モバイル端末が、この種の Android端末向け不正アプリに感染しないために、不審なサードパーティのアプリストアからアプリをインストールしないようにしてください。ユーザは、「設定」>「セキュリティ」>「提供元不明のアプリ」を無効化することで、自動的に提供元不明のアプリがインストールされるのを防ぐことができます。トレンドマイクロ製品をご利用のお客様は、「ウイルスバスター モバイル for Android」「Trend Micro Mobile Security」により守られています。また、弊社のクラウド型セキュリティ基盤「Trend Micro Smart Protection Network」によって守られています。特に「Webレピュテーション」技術により、この脅威に関連する不正な Webサイトへのアクセスをブロックします。

参考記事:

by Yang Yang (Mobile Threat Response Engineer)

翻訳:木内 牧(Core Technology Marketing, TrendLabs)