「TrendLabs(トレントラボ)」では、さまざまな脅威を日々確認していますが、非常に稀な脅威を確認することが時折あります。今回の事例はその中の 1つで、それはスパムメール経由で侵入するPHPスクリプトのバックドア型不正プログラムです。

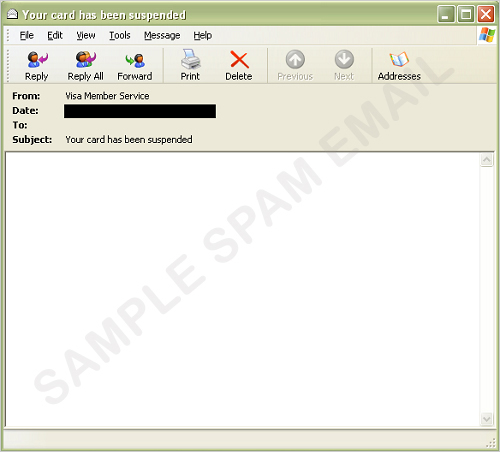

図1 は、ユーザの VISAカードが一時利用停止になった旨を伝えるスパムメールで、一見したところ、とても典型的なものに見えます。

|

この問題のスパムメールの本文は空白のように見えます。不正な添付ファイルも不正な Webサイトへのリンクも見当たりません。では、いったいどこに脅威が潜んでいるのでしょうか。

|

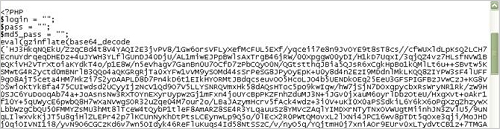

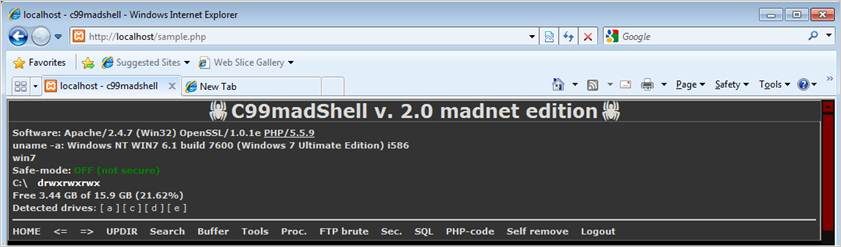

スパムメールの本文は、実は空白ではなく、スクリプト言語「PHP」のコードが埋め込まれています。この問題のコードは、「c99madshell」としてよく知られる Webサイトのバックドア型不正プログラムです。トレンドマイクロの製品では「PHP_C99SHEL.SMC」として検出されます。「c99madshell」は、遅くとも 2008年にはその存在が確認されています。この不正プログラムにより、FTP 経由で Webサイトを改ざんした攻撃者は、どのブラウザでもアクセスできる簡便なコントロールパネルを利用して、改ざんされた Webサイトを管理することができます。図3 はテスト機で実行中のコントロールパネルです。

|

何かが決定的に間違っていることがすぐにわかるでしょう。このコントロールパネルは、攻撃者がアクセスするもので、被害者がアクセスするものではありません。攻撃を受けた被害者が、自身のサーバのコントロールパネルへのバックドアを見たところで、まったく意味がありません。

もちろん、このバックドア型不正プログラムは実行可能です。しかし、理論上は可能なだけで、実際には実行は非常に困難です。デスクトップ用の Eメールクライアントやモバイルアプリのような、Webメールクライアントではないメールクライアントから問題のスパムメールを見ても、空白の本文を目にするだけです。Webメールクライアントであっても、任意に埋め込まれた PHPコードが最初に実行されるという設定にする必要がありますが、このような設定は非常に危険です。さらに、攻撃者は、メールの受信トレイにアクセスしない限り、このスパムメールを見ることができません。

しかし、この不正プログラムを実行できる可能性はいくつかあります。その可能性のある攻撃のシナリオの 1つは、攻撃者が Webメールのプロバイダか Eメールリストのアーカイブへ行くことです。しかし、この場合は、攻撃者は問題の PHPコードを埋め込んだスパムメールを送信する必要はなく、さらにサーバのセキュリティ設定を低くする必要がありますが、それは正気の沙汰ではありません。

他の可能性として考えられるのは、攻撃者側で何らかのミスがあったということです。スパムメールにコードを埋め込む際に間違いがあったか、攻撃者が PHP について間違った知識を持っていたことが考えられます。しかし、攻撃者の意図がわからないかぎり、確かなことは言えません。

トレンドマイクロ製品をご利用のユーザは、弊社のクラウド型セキュリティ基盤「Trend Micro Smart Protection Network」によって守られています。特に「E-mailレピュテーション」技術により、この脅威に関連する E メールをブロックします。また「Webレピュテーション」技術により、この脅威に関連する不正な Web サイトへのアクセスをブロックします。そして、「ファイルレピュテーション」技術により、上述の不正プログラムを検出し、削除します。

参考記事:

by Ardin Maglalang (Anti-Spam Research Engineer)

翻訳:品川 暁子(Core Technology Marketing, TrendLabs)