2013年12月11日(現地時間)、悪名高いオンライン銀行詐欺ツールである「ZBOT」が、現在 64ビットの PC を対象としていることが報告により明らかになりました。「TrendLabs(トレンドラボ)」の調査で、「TSPY_ZBOT.AAMV」として検出されるいくつかの 32ビット版の「ZBOT」の検体に、「TSPY64_ZBOT.AANP」として検出される 64ビット版の不正プログラムが埋め込まれていたことが確認されました。さらに弊社の調査で、セキュリティ対策製品を回避する手法を含む、その他の注目すべき不正プログラムの活動も確認しました。

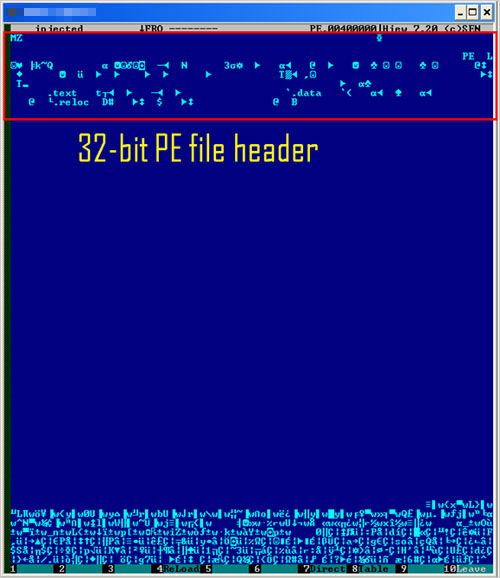

図1 は、「TSPY_ZBOT.AAMV」の抽出されたコードのスクリーンショットです。コードには、64ビット版の「ZBOT」が挿入されています。

|

|

|

このコードを解析した結果、64ビット版は、不正プログラムの実行可能コードであるテキストセクションの一部に挿入されていると考えられます。

|

|

|

他の「ZBOT」の亜種と同様に、「TSPY_ZBOT.AAMV」は、正規のプロセスである “explorer.exe” に自身のコードを組み込みます。実行されているプロセスが 64ビットの場合、不正プログラムは、64ビット版の不正プログラムを読み込みます。実行されているプロセスが 64ビットでない場合は、32ビット版の不正プログラムの実行を続けます。

この「ZBOT」の亜種で他に注目すべき特徴は、自身が匿名通信システム「The Onion Router(Tor)」のコンポーネントであるということです。これにより、この不正プログラム自身のコマンド&コントロール(C&C)サーバへの通信を隠ぺいすることが可能になります。このコンポーネントは、32ビットおよび 64ビット版で挿入されたコードの下部に埋め込まれています。不正プログラムは、このコンポーネントを起動するため、プロセス “svchost.exe” を一時停止し、Tor のコンポーネントのコードとともに “svchost.exe” を挿入した後に、再びプロセスを再開させます。そうすることで、Tor の実行は隠ぺいされます。Tor は以下のパラメータを利用し実行されます。

- %System%\svchost.exe” –HiddenServiceDir “%APPDATA%\tor\hidden_service” –HiddenServicePort “1080 127.0.0.1:<ランダムなポート1>” –HiddenServicePort “5900 127.0.0.1: <ランダムなポート2>

これらのパラメータは、どのように Torクライアントが実行するのかを指定します。この事例では、Torクライアントは、秘匿サービスとして実行し、「private_key」および「hostname」の環境設定ファイルの場所を指定します。そして「TSPY_ZBOT.AAMV」は、自身の C&Cサーバに接続し、上述の環境設定ファイルを不正リモートユーザに送信します。Torクライアントは、ポート「1080」および「5900」のネットワーク通信をランダムに生成されたポートに誘導すると、リモートユーザはアクセスが可能になります。

Torコンポーネントは、サーバとして働き、不正リモートユーザが感染PC にアクセスするために利用されます。この「ZBOT」の亜種は、ネットワークに繋がった PC を遠隔操作するソフトウェアである「Virtual Network Computing(VNC)」の機能を備えています。リモートユーザは、VNC を利用することで、思い通りのコマンドを実行することが可能になります。特定の「ZBOT」の亜種が備えるこの機能性は、2010年には早くも報告されており、バックドア型不正プログラムが感染PC を操作する方法と同様に、これらの不正プログラムのために効果的に作成されたリモート操作機能です。

■進化した 64ビット版「ZBOT」のセキュリティ対策製品回避手法

トレンドラボは、これらの機能性に加え、「ZBOT」に追加された新たな活動を確認しました。1つは、とりわけ「OllyDbg」や「WinHex」、「StudPE」、「ProcDump」といった特定の解析ツールに対する実行防止機能です。

もう 1つの注目すべき追加された機能は、効果的に不正プログラムのプロセスやファイル、レジストリを隠ぺいする「ZBOT」の「user-mode(ユーザモード)」のルートキット機能です。

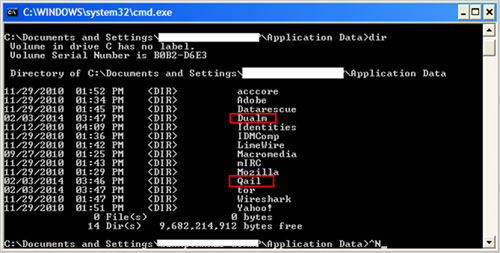

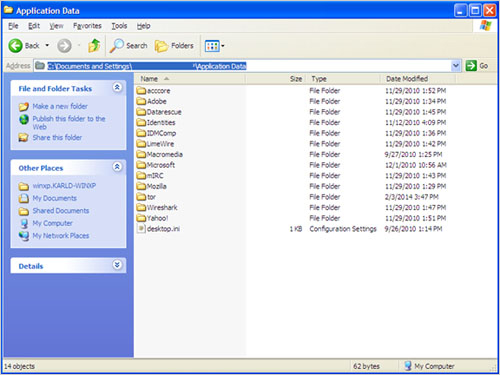

この「ZBOT」の亜種は、自身の作成したファイルおよび自動実行レジストリも隠ぺいします。図3 で示すように、不正プログラムの作成したフォルダは、コマンドプロンプトの実行コマンド「dir」を使用し、閲覧することができます。しかし、エクスプローラ経由で閲覧した場合は、フォルダは隠されています。

|

|

|

|

|

|

「TSPY_ZBOT.AAMV」の自動実行レジストリおよび作成されたフォルダとファイルに関しては、セーフモードで再起動することにより、ユーザは閲覧することができます。不正プログラムは、カーネルモードのルートキットとは対照的に、不正プログラムに関連するファイルとプロセスのみを隠すユーザモードのルートキット機能のみを備えているため、ユーザはこれらをセーフモード上で削除することができます。

この 64ビット版の「ZBOT」は、予想された通りに進化しています。特に、2011年に「ZeuS」のソースコードが流出した後、「ZBOT」の改良は予測されたものでした。それ以来、トレンドラボでは、さまざまな不正プログラムの生まれ変わりを確認してきました。その中でも注目すべきは、次なる「ZBOT」と言われている「KINS」および「Cryptolocker」や「UPATRE」といった他の不正プログラムとの関係性です。ルートキット機能や Torコンポーネントの利用といった新たな機能性が追加されたということは、将来さらに改良があるかもしれないという証しです。特に、セキュリティ対策製品の活動を回避、遅延させる改良が行なわれるかもしれません。

トレンドマイクロ製品をご利用のユーザは、弊社のクラウド型セキュリティ基盤「Trend Micro Smart Protection Network」によって守られています。特に「Webレピュテーション」技術により、この脅威に関連する不正な Web サイトへのアクセスをブロックします。また、「ファイルレピュテーション」技術により、上述の不正プログラムを検出し、削除します。

Tor についての追加情報は、リサーチペーパ「Deep Web とサイバー犯罪」をご参照ください。

参考記事:

by Anthony Joe Melgarejo (Threat Response Engineer)

翻訳:木内 牧(Core Technology Marketing, TrendLabs)