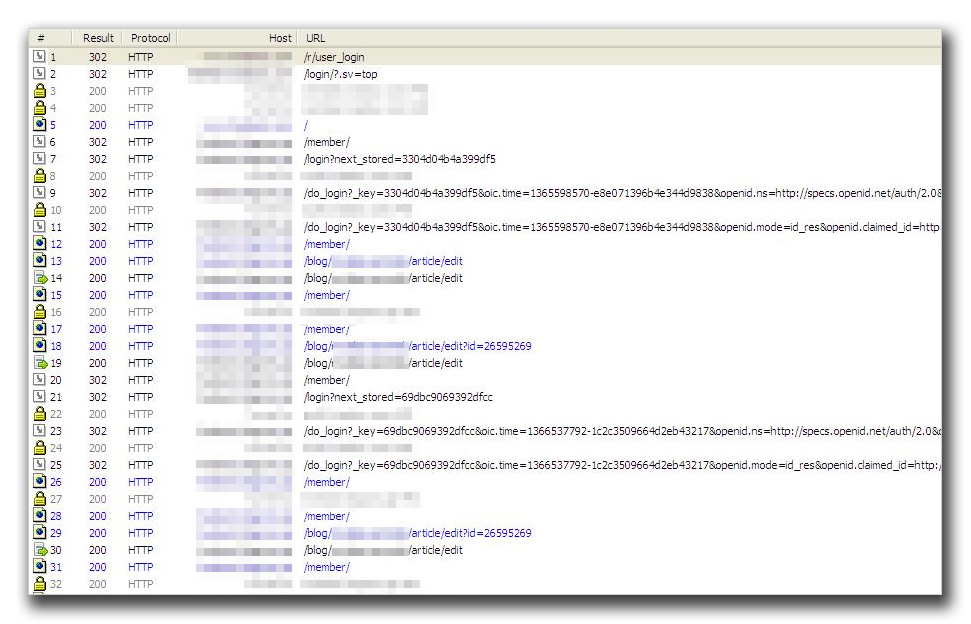

サイバー犯罪者は、セキュリティ対策の検出回避を、常に目標としています。そのため不正な活動を隠ぺいするために、正規のサイトやサービスを悪用することをためらいません。その一例が2013年3月28日のブログ記事で取り上げた「BKDR_VERNOT.A」でしょう。この不正プログラムは、クラウド上の “Evernote” サービスを利用し、自身の不正活動を隠ぺいしようとしました。そして2013年4月中旬、このバックドア型不正プログラムの亜種が確認されました。この不正プログラムは、自身のコマンド&コントロール(C&C)サーバとして日本のブログプラットフォームを利用し、このブログサイトへのログインに成功していました。

|

|

|

今回確認された亜種は、トレンドマイクロの製品では「BKDR_VERNOT.B」として検出され、このバックドア型不正プログラムは、そのブログサイトにログインすると、ブログの下書きを作成します。その際、ブログのタイトルとして、感染コンピュータのコンピュータ名を利用します。そして作成された下書きへ「$_$Today is a very important day for me.$」という本文や、この不正プログラムが実行された日時を追加します。

この不正プログラムは、収集した情報を記録するための場所、およびバックドアコマンドを取得するための C&C サーバとして、この下書きを利用するようです。なおこの不正プログラムが収集する情報の中には、コンピュータのオペレーティングシステム(OS)の情報やタイム ゾーン、ユーザ名などが含まれています。

この不正プログラムは、そのブログアカウントからコマンドを取得すると、以下のようなバックドアコマンドを実行します。

「BKDR_VERNOT.B」は、コマンドを実行するたびに、問題のブログの下書きに以下の文字列を追加することによって編集します。

サイバー犯罪者によるこのような正規サービスの悪用は、ネットワーク監視の目を免れる狙いがあるものと考えられます。これまでに確認された正規サービスの悪用事例としてEvernote や “Google ドキュメント“、”Sendspace” を挙げることができます。正規サービスへの通信は「不正な挙動」として機械的には判定できないため、管理者は、自身のネットワーク内でどのような正規サービスが使用されているかをしっかりと把握した上で、ネットワーク監視を行う必要があります。

なおトレンドマイクロ製品をご利用のユーザは、トレンドマイクロのクラウド型セキュリティ基盤「Trend Micro Smart Protection Network」によって守られています。「Webレピュテーション」技術により、この脅威に関連する不正な Web サイトへのアクセスをブロックします。そして「ファイルレピュテーション」技術により、上述の不正プログラムを検出し、削除します。

参考記事:

by Nikko Tamaña (Threat Response Engineer)

翻訳:宮越 ちひろ(Core Technology Marketing, TrendLabs)