“Evernote” は、その豊富な機能性とアクセスのしやすさがユーザに人気のクラウドサービスです。トレンドマイクロでは、このユーザにとって便利なクラウドサービスである Evernote が、サイバー犯罪者の攻撃インフラとして悪用された事例を確認しました。

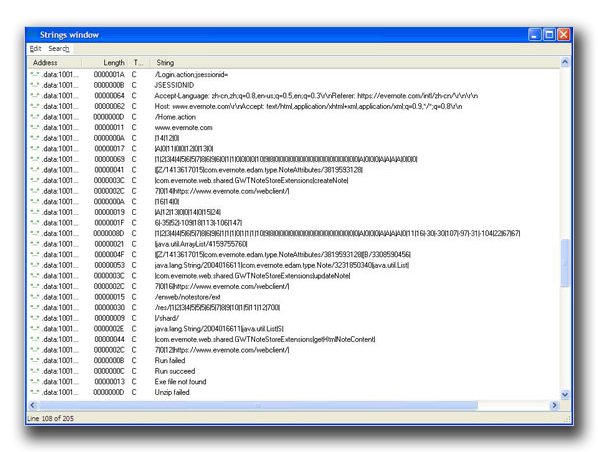

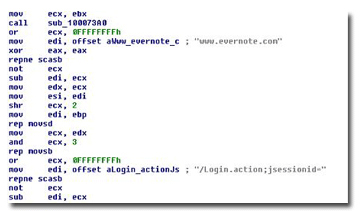

「TrendLabs(トレンドラボ)」は、2013年3月15日、コマンド&コントロール(C&C)サーバとして Evernote を利用していると思われる不正プログラムを確認し、「BKDR_VERNOT.A」として検出対応いたしました。この不正プログラムは正規の Webサイト「https://evernote.com/intl/zh-cn」を介して Evernote への接続を試みていました。

|

|

|

|

|

|

|

|

|

|

|

トレンドラボが入手した検体によると、この不正プログラムに作成された不正DLLファイルが正規のプロセスに組み込まれ、そしてこの不正DLLファイルにより、実際のバックドア活動が展開されることが確認されています。

「BKDR_VERNOT.A」のバックドア活動としては、ファイルのダウンロード、実行、およびファイル名の変更などを含むさまざまなバックドアコマンドの実行が可能です。そして、侵入したコンピュータから、オペレーティングシステム(OS)、タイムゾーン、ユーザ名、コンピュータ名、登録されている所有者および組織に関する詳細を含む情報を収集します。

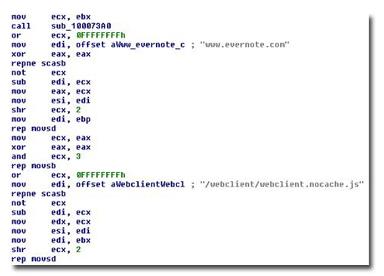

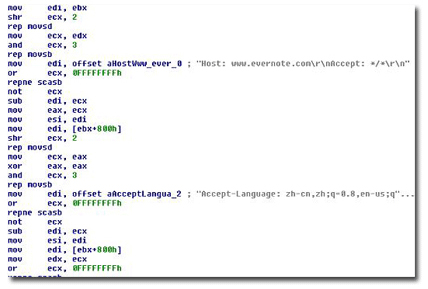

この「BKDR_VERNOT.A」の特徴として興味深い点は、バックドアコマンドを問い合わせる際、Evernote アカウントに保存されているノート上の情報を利用するという部分です。つまり、Evernote が C&Cサーバとして機能するのです。また、収集した情報を送信するための場所としても Evernote のアカウントを利用します。

サイバー犯罪者にとって、不正活動の隠ぺいは重要なポイントです。Evernote のような正規のサービスを悪用することは、自分たちの不正活動の痕跡を隠ぺいし、セキュリティ専門家の追求を防ぐ方法として有効です。この Evernote を悪用する手口で「BKDR_VERNOT.A」は、正規のネットワークトラフィックにより外部と通信することができます。このため、多くのセキュリティソフトでは、この不正プログラムが行う通信を不審な挙動と判断できない可能性があります。こうした手口は、一般的なインターネットユーザだけでなく、Evernote のような正規のクラウドサービスを業務上利用している企業などにとって、厄介な問題となります。

これは、検出を回避するための巧妙な手口ですが、Evernote のような正規のサービスが悪用されたのは、今回が初めてのことではありません。2012年11月21日に確認された「BKDR_MAKADOCS.JG」は、C&Cサーバとの通信に「Google ドキュメント」を利用しました。同様に、ファイルホスティングサイト「Sendspace」が、「TSPY_SPCESEND.A」によって収集された情報の保存場所として利用されています。この不正プログラムは、Microsoft Word や Excel のファイルを収集します。「BKDR_MAKADOCS.JG」、「TSPY_SPCESEND」、そして今回の「BKDR_VERNOT.A」といった不正プログラムは、サイバー犯罪者が自身の不正活動を隠ぺいするためにどれ程の努力を払うかを示す好例といえます。

このような脅威の被害に遭わないためにも、見慣れない Webサイトの訪問や Eメールを開く際は、常に注意するように心がけてください。トレンドマイクロのクラウド型セキュリティ基盤「Trend Micro Smart Protection Network」は、本ブログで紹介した不正プログラムを検出および削除することによって、ユーザを保護します。

参考記事:

by Nikko Tamaña (Threat Response Engineer)

翻訳:栗尾 真也(Core Technology Marketing, TrendLabs)

【更新情報】

| 2013/04/05 | 13:00 |

トレンドラボは、本事例に関して Evernote と連絡を取り合ってきました。そして、不正な目的のために Evernote を利用しようとする他の不正プログラムの検出に協同して取り組んでいます。

また、「BKDR_VERNOT.A」は、本体にハードコード化されていた認証情報が不適当であったため、実際には、Evernote へアクセスすることができなかったことをもう一度言及したいと思います。そのため、この不正プログラムによる Evernote のサーバ上でノートや他の情報の読み込み、作成、および変更は行われていませんでした。 もしこの不正プログラムが、Evernote のノートにアクセスできていた場合、Evernote のアカウントを利用し、以下の不正活動を行うことが考えられます。 そして、そのアカウントからコマンドを取得すると、以下のバックドアコマンドを実行する可能性があります。 |