「TrendLabs(トレンドラボ)」では、公式Androidマーケットで出回る不正なアプリについて何度も確認し、本ブログや英語ブログ「Malware Blog」を通じて紹介してきました。先々週の 2012年2月7日、人気アプリ “Angry Birds” の開発元である「Rovio Mobile Ltd」を装う悪質なデベロッパーの事例について紹介。問題のデベロッパーは、人気アプリの名前を悪用し偽のアプリのダウンロードを促しました。また、その前日である 2月6日(英語版の公開日)、iOS で人気のゲームアプリ「Temple Run」の偽アプリが公式Androidマーケットで出回っていることも確認しています。

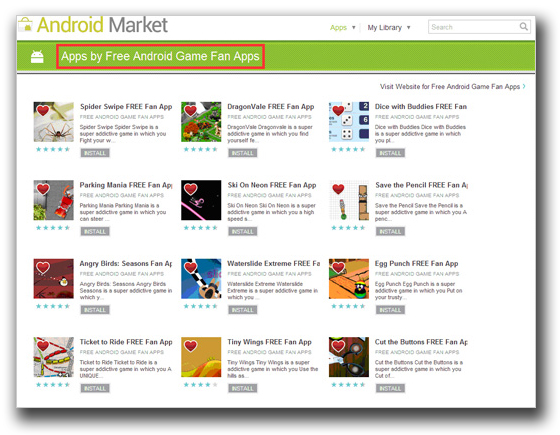

そして 2月20日、これまでに報告してきた偽アプリと類似した活動を実行する偽アプリを 37個も確認。今回確認された問題のアプリは、実際のゲームアプリのデベロッパーとは異なる開発元が “ファン” 向けに提供する “fan app(ファンアプリ)” を装っていました。

|

|

|

これら偽ファンアプリの Webページを閲覧するだけで、その怪しさに気づくはずです。「デベロッパーのウェブサイトにアクセス」のリンク先が、”a.com” や米Google のドメインを装い綴りが微妙に異なる “googel.com” といった、アクセス不可能な URL が設定されています。

|

|

|

また、公式Androidマーケットでは「アプリのスクリーンショット」が表示されますが、問題の偽ファンアプリのどれも同じ図2 のスクリーンショットが掲載されていることも不自然な点として挙げられます。

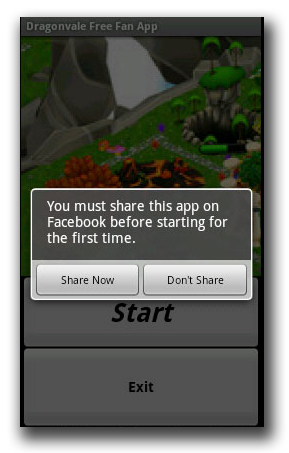

偽ファンアプリがインストールされると、その Android OS を搭載したモバイル端末(以下、Android端末)でソーシャル・ネットワーキング・サービス(SNS)「Facebook」のアプリがインストールされている場合、Facebook 上で問題の偽アプリを「シェア」し、公式Androidマーケット上でアプリの評価をするように促します。また、偽アプリは、感染した Android端末のホーム画面にショートカットを作成したり、Android端末の「通知」機能を用いて強制的に広告を表示します。

|

|

|

|

|

|

しかし、今回確認された偽ファンアプリの問題視すべき点は、これらの偽アプリがアドウェア活動の一環として特定のリモートサーバに個人情報を送信する機能を備えていることです。送信される情報は、「オペレーティングシステム(OS)のバージョン」や「端末識別番号(IMEI)」、電話番号などが挙げられます。これらの偽ファンアプリが実行されると、前述の情報が即座にリモートサーバに送信されることとなります。

|

|

|

ただし、広告を停止するオプション機能も備えています。しかし、これについての記述がアプリの「説明」欄の「もっと見る」内に記載されているため、ユーザによってはこの記述を見落としやすく、無視する可能性もあります。

■広告を停止するオプションを見落とさない

トレンドラボは、数日前にこれら問題のアプリについて Google へ報告。このトレンドラボからの報告を受けて、Google は、公式Androidマーケットからこれらのアプリを削除しました。

しかし、公式Androidマーケットからこれらの偽ファンアプリが削除されたからといって、Android端末を狙うすべての脅威が排除されたわけではありません。サイバー犯罪者は、非公式のアプリ配布サイトやフォーラムといったその他の Webサイトを介して今後も偽アプリをアップロードすることができます。

なお、トレンドマイクロの製品では、これらの偽アプリを「ANDROIDOS_FAKEAPP.SM」として検出します。

今後も、感染した Android端末のホーム画面にショートカットを作成したり、Android端末の「通知」機能を用いて強制的に広告を表示するといった「広告機能」を備えた偽アプリが配布されることは明白でしょう。特に、前者のように「検索用ショートカット・アイコンを表示させ、そこから検索するユーザを意図したポータルサイト等に誘導させる」というような「検索連動型広告を駆使した手法」がより多く登場することも予想されます。

こうしたことから、ユーザはアプリをインストールする際は、特に注意を払うようにしてください。

広告機能を利用して収益化を画策する脅威についての詳細は、以下の記事をご参照ください。

Search Monetization as a New Threat to the Mobile Platform

http://blog.trendmicro.com/search-monetization-as-a-new-threat-to-the-mobile-platform/

トレンドマイクロは、今回の脅威からユーザを保護します。トレンドマイクロが提供している「ウイルスバスターモバイル for Android」では、「不正アプリ対策」にてこの脅威に対応し、ユーザを保護しています。また、「ウイルスバスターモバイル for Android」は、トレンドマイクロのクラウド型セキュリティ基盤「Trend Micro Smart Protection Network」と連携し、最新の脅威の情報を用いてユーザを保護します。

また、こうしたAndroid端末を狙う脅威の被害を避けるためには、Android端末を取り巻く環境を理解して、PC と同様のセキュリティ対策を講じることをお勧めします。

- セキュリティソフトやサービスを導入し、適切に運用すること

- Android端末の標準装備のセキュリティ機能を活用すること(「設定」-「現在地情報とセキュリティ」)

- 「Wi-Fi」の自動接続を無効にすること

- 公式 Android マーケットや信用ある Androidマーケット以外を利用しないこと

- アプリをダウンロードする際、デベロッパーを確認し、ユーザのレビューにも一読すること

- ダウンロードするごとに、アクセス許可項目を確認し、許可する前に、そのアプリの機能上必要がどうか、十分に確認すること

参考記事:

by Kervin Alintanahin(Threats Analyst)

翻訳:栗尾 真也(Core Technology Marketing, TrendLabs)