トレンドマイクロでは、2012年7月初旬、Android OS を搭載した端末(以下、Android端末)を標的としてユーザの許可なしにアプリや有料メディアファイルをダウンロードする不正プログラムを確認。この不正プログラムの被害に遭ったユーザは、身に覚えのない料金を請求されることとなります。これは、正規の天気予報ツール「GoWeather」の「トロイの木馬化したアプリ」で、トレンドマイクロの製品では「ANDROIDOS_TROJMMARKETPLAY」として検出されます。

弊社は、解析の過程で、この不正プログラムの検体を 3個入手しました。「ANDROIDOS_TROJMMARKETPLAY.B」として検出される 1つの検体は、残りの 2検体と比較すると、ベータ版ビルドであるように思われます。弊社は、多くのテスト情報やこの検体のコードから、このトロイの木馬化されたアプリに背後に潜むサイバー犯罪者についていくつか手がかりを得ることができました。

■身に覚えのない料金を請求する「ANDROIDOS_TROJMMARKETPLAY.B」

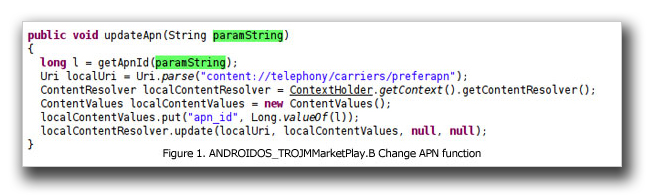

ベータ版ビルドと考えられる「ANDROIDOS_TROJMMARKETPLAY.B」の詳細を見ていきます。「ANDROIDOS_TROJMMARKETPLAY.B」は、インストールされると、携帯電話のデータ通信で必要となる接続先を指定する文字列「アクセス・ポイント・ネーム(APN)」を「CMWAP」に変更します。この CMWAP への変更により、携帯端末は、自動的に非公式のアプリ配信ストア「M-Market」に自動的にログインすることが可能となります。この「M-Market」に初めてログインすると、課金を知らせるポップアップウィンドウが表示されます。そして、「ANDROIDOS_TROJMMARKETPLAY.B」は、このポップアップウィンドウを閉じて「M-Market」の Webサイトを開き、有料のアプリやメディアファイルを検索・ダウンロードします。こうした不正な振る舞いにより、この不正プログラムに感染した端末のユーザは、知らずにダウンロードされたアプリやメディアファイルの料金を支払わされることとなります。

|

|

|

ユーザは、通常、「M-Market」から確認のための「SMS のメッセージ(以下、テキストメッセージ)」を受け取り、照合コードとともに返信するように促されます。ただし、今回の場合、「ANDROIDOS_TROJMMARKETPLAY.B」は、返信するテキストメッセージを傍受して返信するため、ユーザが何か怪しいと思うことはありません。また万が一 CAPTCHA に遭遇した場合、この不正プログラムは、この画像をダウンロードしてリモートサーバに送信して復号します。復号したサーバのドメインは、環境設定ファイル “yk-static.config” に含まれることとなります。この環境設定ファイルには、図2 が示すように、テキストメッセージ送信に使われる電話番号といった複数の環境設定情報が含まれています。そして、ドメイン名欄には、復号されたサーバのドメインが保存されています。

|

|

|

トレンドマイクロは、また、「ANDROIDOS_TROJMMARKETPLAY.B(以下、「B」)」と「ANDROIDOS_TROJMMARKETPLAY.A(以下、「A」)」の両者の違いについて注目すべき点を確認しています。このベータ版ビルドである「B」は、自身を更新する機能を備えています。また、「B」と「A」により、傍受や確認用テキストメッセージの返信の方法は異なっており、「B」は、データベースを利用。一方、「A」は、照合コードを保存するファイルを利用します。さらに、「A」には、有料メディアファイルを検索する際に利用するコードを含んでいます。

■「ANDROIDOS_TROJMMARKETPLAY.B」のコード内には背後に潜むサイバー犯罪者情報の手がかりとなる情報が」

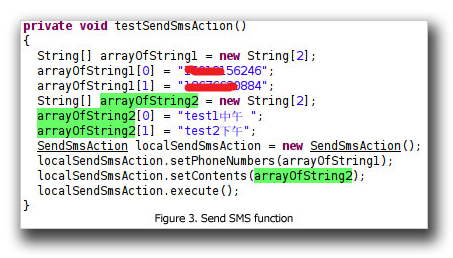

トレンドマイクロは、解析を通じて、テスト用コードや「ANDROIDOS_TROJMMARKETPLAY.B」を操作するサイバー犯罪者についての情報を確認したことから、「ANDROIDOS_TROJMMARKETPLAY.B」は、ベータ版ビルドであると考えます。弊社が把握した情報には、テキストメッセージの送信機能を含むテスト用コードや、URL内にプライベートの IPアドレスも確認しました。このテスト用コードから、以下の電話番号が判明しました。

|

|

|

「ANDROIDOS_TROJMMARKETPLAY.B」は、ベータ版ビルドでテスト用として使われていたため、これらの電話番号は、サイバー犯罪者に関連する番号だと考えられます。また、こうした電話番号は、中国の広東省広州に関連することが判明しました。ただし、この不正プログラムに関連するサイバー犯罪者たちが上述の場所を拠点としていたかの十分な証明は今のところ把握していません。

また、弊社が確認した興味深い事実として、「yunkong」という言葉がコード内に頻繁に使われていることを確認しています。この言葉は、これら不正プログラムに関連する特定の人物または組織の名前を示していると推測します。

なお、上述の電話番号の1つ、「<省略>56246」は、いまだサイバー犯罪者によってテキストメッセージの送信や初期化のために利用されているようです。弊社では、この事例に関与するサイバー犯罪者たちの関連情報を収集するために、この番号を引き続き監視します。

ユーザは、今回の事例のように不正プログラム感染の脅威にさらされないためにも、万が一、非公式のアプリ配信ストア等を使用する場合細心の注意を払う必要があります。

また、こうした Android端末を狙う脅威の被害を避けるためには、Android端末を取り巻く環境を理解して、PC と同様のセキュリティ対策を講じることをお勧めします。

- セキュリティソフトやサービスを導入し、適切に運用すること

- Android端末の標準装備のセキュリティ機能を活用すること(「設定」-「現在地情報とセキュリティ」)

- 「Wi-Fi」の自動接続を無効にすること

- 公式の Androidマーケットや信用ある Androidマーケット以外を利用しないこと

- アプリをダウンロードする際、デベロッパーを確認し、ユーザのレビューにも一読すること

- ダウンロードするごとに、アクセス許可項目を確認し、許可する前に、そのアプリの機能上必要がどうか、十分に確認すること

「ウイルスバスターモバイル for Android」をご利用のユーザは、「不正アプリ対策」によってこのような脅威から保護されます。「ウイルスバスターモバイル for Android」は、トレンドマイクロのクラウド型セキュリティ基盤「Trend Micro Smart Protection Network」と連携し、最新の脅威の情報を用いてユーザを保護します。

最新スマートフォン特集

http://is702.jp/special/991/partner/155_m/

参考記事:

by Weichao Sun (Mobile Threats Analyst)

翻訳:船越 麻衣子(Core Technology Marketing, TrendLabs)